RedLine Stealer è un infostealer avanzato distribuito come “Malware-as-a-Service” (MaaS), uno strumento creato per raccogliere e sottrarre informazioni sensibili dai dispositivi compromessi.

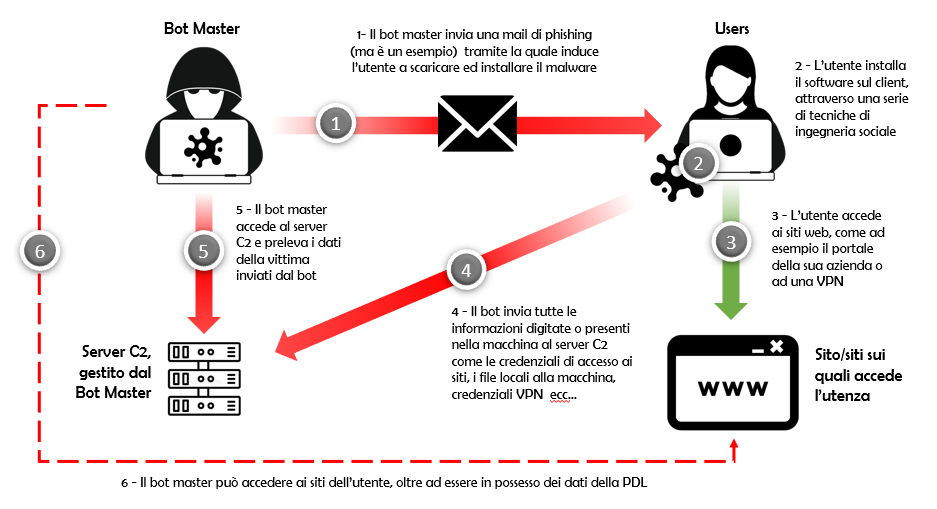

Identificato per la prima volta nel 2020, RedLine Stealer si è rapidamente diffuso su forum di cybercriminalità e canali Telegram dedicati, diventando uno degli strumenti preferiti da hacker e gruppi criminali. Destinato ai dispositivi Windows, questo malware utilizza principalmente campagne di phishing e software compromessi per infiltrarsi nei sistemi delle vittime creando delle botnet con capacità di “logging” delle attività sui client.

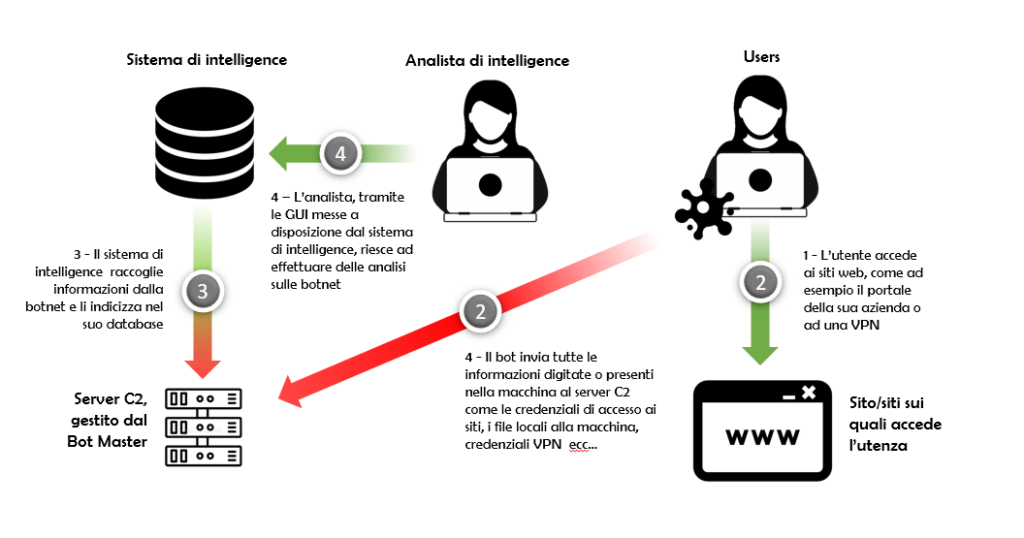

RedLine Stealer estrae credenziali di accesso, informazioni sui browser, contenuti di portafogli di criptovalute e altri dati sensibili, che vengono inviati ai server di comando e controllo (C2) degli attaccanti. L’infrastruttura C2 di RedLine Stealer si avvale di registrazioni falsificate, come contatti e dettagli di registrazione inventati, per ostacolare le indagini e nascondere l’identità dei suoi operatori.

Questa combinazione di tecniche di offuscamento e anonimato rende RedLine Stealer un malware di particolare complessità e pericolosità per le vittime e una sfida per le forze dell’ordine.

Maxim Rudometov, è stato ritenuto il creatore e amministratore di RedLine, identificato e accusato dalle autorità statunitensi grazie a “Operation Magnus“, un’operazione internazionale di contrasto al cyber crime. L’FBI ha rintracciato Rudometov utilizzando un insieme di prove tecniche, tra cui l’analisi delle sue interazioni con server e account online legati al malware. Errori operativi, come l’uso della stessa email per account su diversi forum di hacker e profili personali, hanno portato gli investigatori a collegare l’identità di Rudometov al codice e alle operazioni del malware RedLine.

Le autorità statunitensi hanno emesso un mandato di arresto e lo hanno accusato di frode legata ai dispositivi di accesso, cospirazione per intrusione informatica e riciclaggio di denaro, reati che potrebbero comportare fino a 35 anni di carcere se condannato.

Operation Magnus è un’iniziativa globale di cooperazione tra le forze dell’ordine di Stati Uniti, Paesi Bassi, Regno Unito e altre nazioni, mirata a colpire le infrastrutture dei malware RedLine e MetaStealer. L’operazione, che ha portato allo smantellamento di oltre 1.200 server e alla chiusura di canali Telegram legati alla vendita del malware, rappresenta un grande passo avanti nella lotta alla cybercriminalità.

Grazie alle indagini, le autorità hanno sequestrato dati di accesso, registrazioni e codici sorgente di RedLine, limitando in modo significativo l’operatività del malware.

RedLine Stealer è un programma scritto in .NET, linguaggio che ne facilita la distribuzione e l’esecuzione su sistemi Windows. Una particolarità riscontrata è l’utilizzo di una data di compilazione fittizia impostata al 2047, un espediente che può rendere più difficile l’attribuzione temporale delle attività e ostacolare l’analisi dei ricercatori. All’interno del codice, sono presenti varie classi suddivise in moduli che gestiscono la connessione con il server C2 e la raccolta dei dati dal sistema infetto.

Il malware esegue una serie di controlli per evitare di attaccare dispositivi in aree geografiche specifiche, come la Russia e altre nazioni correlate, implementando un filtro basato sulla configurazione regionale del sistema. Questo è un indizio spesso presente nei malware di origine russa, poiché molti criminali informatici scelgono di escludere i loro Paesi di origine per minimizzare il rischio di attenzione da parte delle forze dell’ordine locali.

RedLine Stealer è dotato di diverse classi per la raccolta di informazioni da applicazioni specifiche, tra cui:

Questi moduli, attivati a seconda della configurazione, mirano a sottrarre dati che potrebbero poi essere utilizzati per vendere l’accesso ad account personali o facilitare ulteriori attacchi.

Per garantire la trasmissione sicura delle informazioni sottratte, RedLine utilizza una serie di classi dedicate alla connessione con il server C2. La classe ConnectionProvider stabilisce e mantiene la connessione, mentre la classe Arguments contiene le credenziali necessarie per identificare il malware sul server. La classe StringDecrypt utilizza algoritmi di decrittazione Base64 e XOR per offuscare gli indirizzi IP e altre stringhe rilevanti, rendendo difficile l’identificazione della destinazione delle comunicazioni.

Dai dati emersi durante l’analisi, sembra che RedLine non proceda con l’esfiltrazione dei dati finché non riesce a stabilire una connessione stabile con il server C2, dimostrando la natura centralizzata della sua operatività.

Il caso RedLine Stealer rappresenta un esempio significativo delle avanzate capacità operative e tecniche dei gruppi criminali, che sfruttano sofisticate infrastrutture e modelli di business come il malware-as-a-service (MaaS) per diffondere minacce di alto livello. Sebbene l’arresto di Maxim Rudometov e l’operazione internazionale che ha colpito la sua infrastruttura abbiano rappresentato un passo importante, la complessità della rete di distribuzione e il modello MaaS continuano a costituire una sfida per le autorità nel bloccare completamente le attività di infostealing.

RedLine Stealer si distingue per la sua capacità di sottrarre informazioni sensibili, dalle credenziali agli asset digitali, fino ai dati specifici di applicazioni come Discord e FileZilla. Il software, reso facilmente accessibile attraverso la vendita come servizio, abbassa le barriere d’ingresso per attori criminali, facilitando il furto di dati e l’avvio di attacchi mirati. Gli indicatori tecnici, come l’esclusione di sistemi configurati in Russia e l’utilizzo di infrastrutture C2 anonimizzate, suggeriscono un’origine russa e testimoniano la sofisticazione dei suoi operatori.

RedLine, con la sua struttura flessibile e la rete di supporto estesa, continuerà a rappresentare una sfida complessa per la security, rendendo essenziale un approccio proattivo per mitigare i rischi legati a malware sempre più mirati e sofisticati.

c7a2de31d6f01d5ba962ce7ba17539d330eeb6c732a7e37cbfff0148d2c2457229fb6ef36feb0abb99e2afbfed0d1257Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…