Come avrete ormai capito nella nostra Rubrica WiFi su RedHotCyber, abbiamo intrapreso un viaggio tecnico e pratico nel mondo delle reti wireless, partendo dalla loro origine storica fino ad arrivare agli attacchi reali che colpiscono quotidianamente utenti e infrastrutture.

Dopo aver esplorato:

abbiamo iniziato ad analizzare anche le prime contromisure, come l’introduzione dei sistemi AAA combinati ai captive portal, utili a regolamentare l’accesso e tracciare gli utenti.

Con questo articolo vogliamo fare un passo in più: andare oltre la semplice segmentazione delle reti e affrontare un aspetto spesso trascurato ma fondamentale, ovvero l’isolamento del traffico locale a livello Layer 2. Perché, come vedremo, segmentare senza isolare è come mettere delle porte… ma senza pareti.

In molti articoli di cybersecurity si enfatizza l’importanza della segmentazione a livello Layer 3, ovvero la suddivisione logica del traffico tramite subnet IP e dispositivi di routing come firewall o router di livello 3. In questo approccio, ogni gruppo di utenti o dispositivi viene collocato in una subnet distinta, e il traffico tra i segmenti viene regolato da apposite policy di accesso definite sul firewall perimetrale.

Questa architettura si basa su tre principi fondamentali:

Per applicare correttamente questo tipo di segmentazione, ogni dispositivo deve essere classificato in base alla funzione e al rischio, e assegnato al segmento più appropriato. Un esempio pratico potrebbe essere:

Sulla base del principio del privilegio minimo, le policy di firewall potrebbero essere strutturate così:

Tuttavia, nelle reti WiFi Guest e BYOD (Bring Your Own Device), la segmentazione L3 non è sufficiente. Anche se i dispositivi sono assegnati a VLAN distinte e soggetti a regole firewall, possono comunque comunicare tra loro a livello Layer 2.

Questo apre la porta e ci espone a diverse tecniche di attacco interne. Non dimentichiamo una delle regole fondamentali della cybersecurity: bloccare la minaccia il più vicino possibile alla fonte. E il Layer 2 è il punto più vicino al dispositivo e all’utente, dove il controllo deve essere immediato e puntuale

Per questo motivo, non basta segmentare: è fondamentale isolare il traffico anche a livello Layer 2, impedendo ogni comunicazione diretta tra dispositivi all’interno dello stesso segmento. Solo così si può garantire una reale sicurezza in ambienti condivisi o ad alto rischio.

Andiamo a capire quindi come possiamo isolare il traffico a livello 2.

La funzione di Client Isolation, disponibile su molti access point e controller WiFi, è progettata per impedire la comunicazione diretta tra dispositivi wireless connessi allo stesso SSID. Questa misura agisce a livello Layer 2 dell’infrastruttura WiFi, bloccando il traffico locale (come pacchetti ARP, broadcast, o traffico multicast) tra i dispositivi client.

In pratica, quando un dispositivo tenta di comunicare con un altro client sulla stessa rete wireless, i pacchetti vengono intercettati e bloccati direttamente dall’infrastruttura WiFi. Ciò previene attacchi interni come:

Esistono principalmente due modalità operative per implementare il Client Isolation a livello Layer 2:

Entrambe le modalità possono essere scelte o combinate in base al livello di controllo desiderato e alle funzionalità disponibili sugli apparati di rete.

In ogni caso, il principio resta invariato: impedire qualsiasi comunicazione diretta tra i client wireless e garantire che ogni flusso di dati passi attraverso un punto di controllo Layer 3, dove possono essere applicate regole e policy centralizzate.

Come accennato in precedenza, l’isolamento del traffico a livello di rete di trasporto è una misura fondamentale per garantire la sicurezza delle comunicazioni, specialmente in contesti in cui si connettono dispositivi non gestiti, come nelle reti WiFi Guest o BYOD. Questo isolamento diventa cruciale per prevenire attacchi interni e ridurre il rischio di compromissioni tra dispositivi collegati alla stessa rete.

Anche quando la Client Isolation è abilitata a livello wireless, il traffico Layer 2 può comunque propagarsi attraverso la rete cablata, se non vengono adottate ulteriori misure. Questo accade, ad esempio, quando abbiamo, più access point che bridgeano localmente il traffico, inoltrandolo direttamente sulle porte di rete degli switch senza tunnelizzarlo verso un controller centralizzato. In questi casi, i dispositivi connessi a diversi AP potrebbero comunque riuscire a comunicare tra loro attraverso la rete di trasporto, vanificando di fatto l’isolamento previsto sulla rete WiFi.

NB: Se l’access point tunnelizza il traffico guest verso un controller centrale (es. CAPWAP o GRE), l’isolamento può essere gestito a monte, rendendo opzionale l’isolamento locale delle porte. In caso di bridge locale, l’isolamento Layer 2 è invece fondamentale.

Per impedire che dispositivi connessi alla stessa infrastruttura possano comunicare direttamente tra loro, è necessario adottare meccanismi di isolamento Layer 2 a livello switch. Le due tecniche principali per raggiungere questo obiettivo sono:

Entrambe le configurazioni aiutano a:

La scelta tra PVLAN e Port Protect dipende da diversi fattori, tra cui la complessità dell’infrastruttura di rete e i requisiti specifici di isolamento.

Le Private VLAN offrono un isolamento più granulare e flessibile, ideale per ambienti complessi, multi-tenant o con alta densità di utenti.

Al contrario, la funzione Port Protect rappresenta una soluzione più semplice e veloce da implementare, perfetta per contesti meno strutturati o dove è richiesta una configurazione rapida.

NB: Inoltre, va considerato che molti switch entry-level supportano solo Port Protect e non le PVLAN. In questi casi, Port Protect diventa l’unica opzione praticabile per garantire un isolamento Layer 2.

Per garantire l’isolamento del traffico a livello di rete di trasporto, è altamente consigliato configurare le Private VLAN (PVLAN). Questa tecnica consente di limitare la comunicazione diretta tra porte all’interno della stessa VLAN, permettendo il traffico solo verso porte specifiche come gli uplink.:

Una Private VLAN è un’estensione delle VLAN tradizionali

Una Primary VLAN può includere diverse Secondary VLAN, che si classificano in due categorie:

A queste si aggiunge la possibilità di assegnare alla Primary VLAN delle Promiscuous Port.

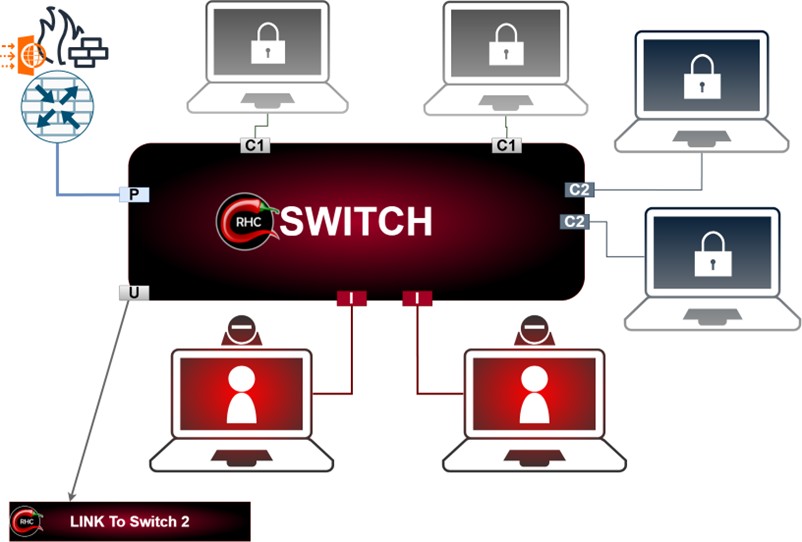

Lo schema rappresenta una configurazione Private VLAN (PVLAN) su uno switch gestito, con porte suddivise in diverse tipologie:

Comportamento:

👉In questo modo abbiamo più “gruppi di lavoro” indipendenti sulla stessa VLAN, ciascuno isolato dagli altri ma con accesso condiviso a internet.

Comportamento:

| Dispositivo | Può parlare con… | Non può parlare con… |

| C1 (grigio) | Altri C1, Promiscuous (P) | C2, Isolated |

| C2 (blu) | Altri C2, Promiscuous (P) | C1, Isolated |

| I (rosso) | Solo Promiscuous (P) | Altri Isolated, C1, C2 |

Questa configurazione garantisce un isolamento di livello 2 molto preciso, mantenendo allo stesso tempo l’accesso centralizzato alle risorse comuni. È particolarmente utile in ambienti ad alta densità, come hotel, data center, coworking o reti BYOD.

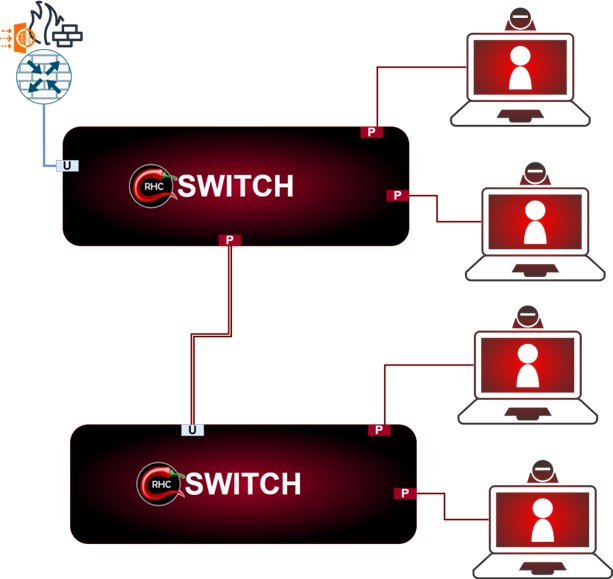

La funzione Port Protect, disponibile su molti switch gestiti, è una soluzione pratica per impedire la comunicazione diretta tra dispositivi connessi a porte Layer 2 sullo stesso dominio di broadcast.

A differenza delle PVLAN, Port Protect lavora a livello di porta, non richiede configurazione VLAN secondarie e risulta particolarmente utile quando:

Possiamo vedere la protect port come una soluzione rapida e semplice da implementare, anche senza policy complesse.

| Tipo porta | Può parlare con… | Non può parlare con… |

| Porta Protect (P) | Solo con porte Unprotect (U) e dispositivi Layer 3 | Altre porte Protect |

| Porta Unprotect (U) | Con tutte (Protect, Unprotect, Layer 3) | — |

Analizzando lo schema in alto possiamo quindi affermare che tutti PC possono parlare con il router/firewall ma non tra di loro.

| Caratteristica | PVLAN | Port Protect |

| Granularità isolamento | ✅ Alta: supporta gruppi (community), isolamento selettivo | ❌ Bassa: o tutto isolato o tutto comunicante |

| Compatibilità | ❌ Richiede switch enterprise, con supporto PVLAN | ✅ disponibile anche su switch entry-level |

| Configurazione multi-switch | 🔘 Complessa, ma possibile con trunk PVLAN-aware | 🔘 Semplice, ma meno scalabile su più switch |

| Tempo di implementazione | ❌ Più lungo, richiede pianificazione | ✅ Veloce: attivabile in pochi passaggi |

| Visibilità e controllo | ✅ Alta: chiara distinzione tra ruoli delle porte | ❌Bassa: tutto protetto o niente, nessuna distinzione logica |

| Compatibilità con WiFi guest | ✅Ottima | 🔘Buona |

| Ideale per | ✅Ambienti enterprise, multi-tenant, data center, hotel strutturati | ✅Hotspot semplici, piccoli hotel, ambienti retail |

| Scenario | Soluzione consigliata | Motivazione |

| 🏨 Hotel 4-5 stelle con molti utenti guest e WiFi in bridge | PVLAN | Garantisce isolamento avanzato e possibilità di segmentare utenti e servizi in modo granulare. |

| ☕ Bar o ristorante con AP e WiFi guest semplice | Port Protect | Isolamento rapido e sufficiente, adatto a budget contenuti e infrastrutture semplici. |

| 💼 Rete BYOD con accesso limitato a Internet | PVLAN | Consente di isolare i dispositivi BYOD mantenendo libera la comunicazione nelle VLAN aziendali. |

| 🧑💻 Coworking con gruppi di aziende o team | PVLAN | Permette ai membri di uno stesso gruppo di comunicare, mantenendo l’isolamento verso gli altri. |

| 🌐 Rete con controller WiFi, traffico guest tunnellizzato e client isolation attiva | Nessuna | È sufficiente la Client Isolation a livello WiFi: l’AP non bridgia il traffico localmente. |

Le reti WiFi aperte, per loro natura, nascono come insicure: nessuna autenticazione, traffico in chiaro, utenti non tracciati.

Ma questo non significa che non possiamo fare nulla per migliorare la situazione.

Una delle contromisure più efficaci è l’isolamento del traffico a livello Layer 2.

Bloccare la comunicazione diretta tra dispositivi connessi alla stessa rete – WiFi o cablata – è fondamentale per prevenire attacchi laterali come sniffing, ARP spoofing o accessi non autorizzati.

Tecnologie come le Private VLAN e la Port Protect ci permettono di ottenere questo isolamento in modo efficace e adattabile al tipo di infrastruttura.

Queste soluzioni, insieme ad altre contromisure che stiamo approfondendo nella nostra rubrica (come Captive Portal e AAA), trasformano una WiFi aperta in un ambiente più sicuro.

Non possiamo sempre impedire ad un attaccante di entrare in una rete pubblica aperta.

Ma possiamo – anzi dobbiamo – fare tutto quello che è in nostro potere per evitare che possa nuocere ad altri.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…