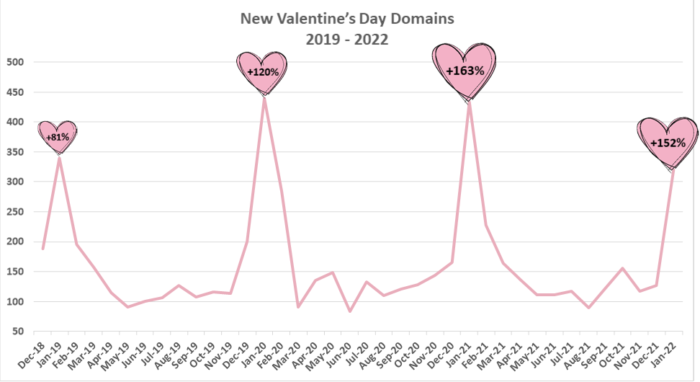

Check Point Research (CPR) ha svolto una interessante analisi sul numero di domini appena registrati nell’ultimo mese e negli ultimi tre anni afferenti alla festa di San Valentino. Quest’anno, l’aumento dei domini di nuova registrazione è balzato di una percentuale a tre cifre, simile a quanto avvenuto nel 2021 e nel 2020.

A gennaio, CPR ha assistito a un aumento del 152% dei nuovi domini registrati rispetto a dicembre. Quest’anno, il 6% dei nuovi domini è risultato dannoso e il 55% sospetto. Nell’ultimo mese, 1 email dannosa su 371 era correlata a San Valentino.

CPR ha infatti trovato un esempio di phishing incentrato su questo genere di festa. L’e-mail dannosa utilizzava il marchio “The Millions Roses” per indurre le vittime ad acquistare regali per San Valentino. Nell’esempio seguente, l’e-mail fraudolenta è stata inviata da un indirizzo contraffatto.

Domini appena registrati di San Valentino al mese dal 2019 ad oggi

L’e-mail fraudolenta elencava un indirizzo aziendale diverso dal legittimo marchio “The Million Roses”. Questo è un segno che l’e-mail proviene da una fonte dubbia e il sito Web è falso. Chiunque abbia cliccato sul collegamento nell’e-mail ( https://firebasestorage[.]googleapis[.]com/v0/b/simo-71947[.]appspot[.]com/o/Dooring[.]html?alt= media&token=f39a49dd-96fd-4040-a3ba-de80ccc606eb ) sarebbe stato reindirizzato a un link dannoso fraudolento, attualmente inattivo, ( https://jbrbro[.]page[.]link/doorring) che ha cercato di imitare il sito web “The Million Roses”.

E anche la grafica era degna di nota.

Gli attacchi di phishing si verificano quando attori malintenzionati inviano messaggi fingendo di essere una persona o un’entità fidata. I messaggi di phishing manipolano gli utenti affinché eseguano azioni come l’installazione di un file dannoso, il clic su un collegamento dannoso o la divulgazione di informazioni riservate come le credenziali di accesso.

L’ingegneria sociale è un vettore di minaccia sempre più comune utilizzato in quasi tutti gli incidenti di sicurezza. Gli attacchi di social engineering, come il phishing, sono spesso combinati con altre minacce, come malware, iniezione di codice e attacchi di rete.

Inoltre, il phishing è la prima causa di infezione da ransomware, a detta di CPR. Poiché questi attacchi sono specificamente progettati per sfruttare la natura umana del volere condurre un buon affare, ed è estremamente importante impedire che questi attacchi raggiungano le vittime desiderate, perché un solo “clic sbagliato” può causare danni enormi.

Un attacco di phishing si basa sempre su una serie di fattori che portano una persona a cliccare su un link dannoso e possono essere sintetizzati in:

Alcuni ulteriori Consigli:

La minaccia del phishing ogni giorno si evolve di più, ma già utilizzando questi piccoli consigli il rischio si abbatte drasticamente.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…