Secondo gli specialisti di Silent Push, il gruppo di hacker FIN7 ha lanciato una rete di siti con falsi generatori di contenuti AI per adulti. I visitatori di tali risorse vengono infettati da malware che rubano dati.

Il gruppo FIN7 (alias Sangria Tempest, Carbon Spider e Carbanak) è attivo da più di dieci anni, dal 2013. Inizialmente il gruppo si è impegnato in attacchi per rubare dati di pagamento, per poi passare all’hacking di grandi aziende e alla distribuzione di ransomware. FIN7 è stato quindi associato a gruppi di estorsione come DarkSide, BlackMatter e BlackCat.

In genere, FIN7 è specializzato in complessi attacchi di phishing e ingegneria per ottenere l’accesso primario alle reti aziendali. Ad esempio, esiste un caso noto in cui gli hacker si sono spacciati per BestBuy e hanno inviato unità USB dannose ai loro obiettivi.

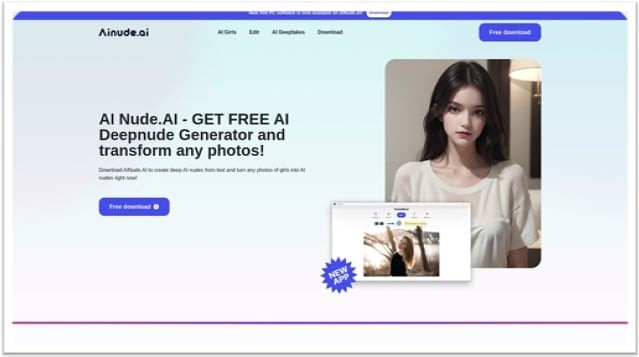

Ora, gli aggressori sono stati collegati a un’intricata rete di siti che promuovono generatori di deepnudes basati sull’intelligenza artificiale che presumibilmente aiutano a generare foto esplicite basate su fotografie di persone vestite.

I falsi siti FIN7 fungono da esca per le persone interessate a creare deepfake di celebrità nude e altre persone. Vale la pena notare che gli aggressori hanno utilizzato trucchi simili per diffondere malware nel 2019, molto prima del boom globale dell’intelligenza artificiale.

La rete di hacker opera con il marchio AI Nude ed è attivamente promossa utilizzando tecniche SEO black hat per garantire che i siti generatori di falsi siano in cima ai risultati di ricerca. Tutti i siti hanno un design simile e promettono la creazione gratuita di nudi profondi basati su qualsiasi foto caricata.

Secondo Silent Push, il gruppo controllava direttamente siti come aiNude[.]ai, easynude[.]website e nude-ai[.]pro, che offrivano ai visitatori prove e download gratuiti, ma in realtà distribuivano semplicemente malware.

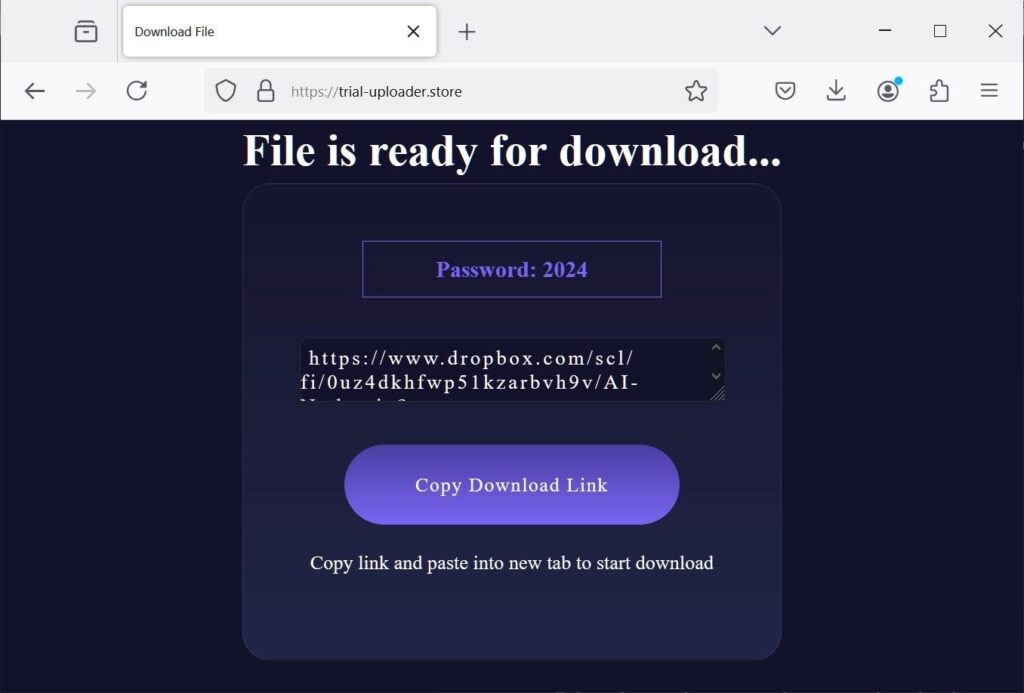

I siti consentivano agli utenti di caricare qualsiasi foto da cui desideravano creare un vero e proprio deepfake. Tuttavia, dopo che il sistema sembrava generare le immagini, questa non è apparsa sullo schermo. All’utente è stato invece richiesto di seguire un collegamento per scaricare il risultato.

Di conseguenza, la vittima è finita su un altro sito, dove le è stato fornito un link e una password per accedere a un archivio protetto ospitato su Dropbox.

Naturalmente, invece di un’immagine generata dall’intelligenza artificiale, l’archivio conteneva l’infostealer Lumma, che, dopo il lancio, ruba credenziali e cookie archiviati nei browser, dati dai portafogli di criptovaluta e altre informazioni dal computer della vittima.

I ricercatori hanno anche trovato diversi siti che pubblicizzano software per la creazione di deepnude in Windows. Queste risorse distribuiscono il malware Redline Stealer e D3F@ck Loader, che rubano anche informazioni dai dispositivi compromessi.

Attualmente tutti e sette i siti scoperti dagli specialisti di Silent Push sono già stati cancellati.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.