Il ransomware in Italia non si ferma.

Questa volta è il turno della SIAE, la Società Italiana degli Autori ed Editori, un ente pubblico economico a base associativa, preposto alla protezione e all’esercizio dell’intermediazione del diritto d’autore in Italia, in forma di società di gestione collettiva senza scopo di lucro.

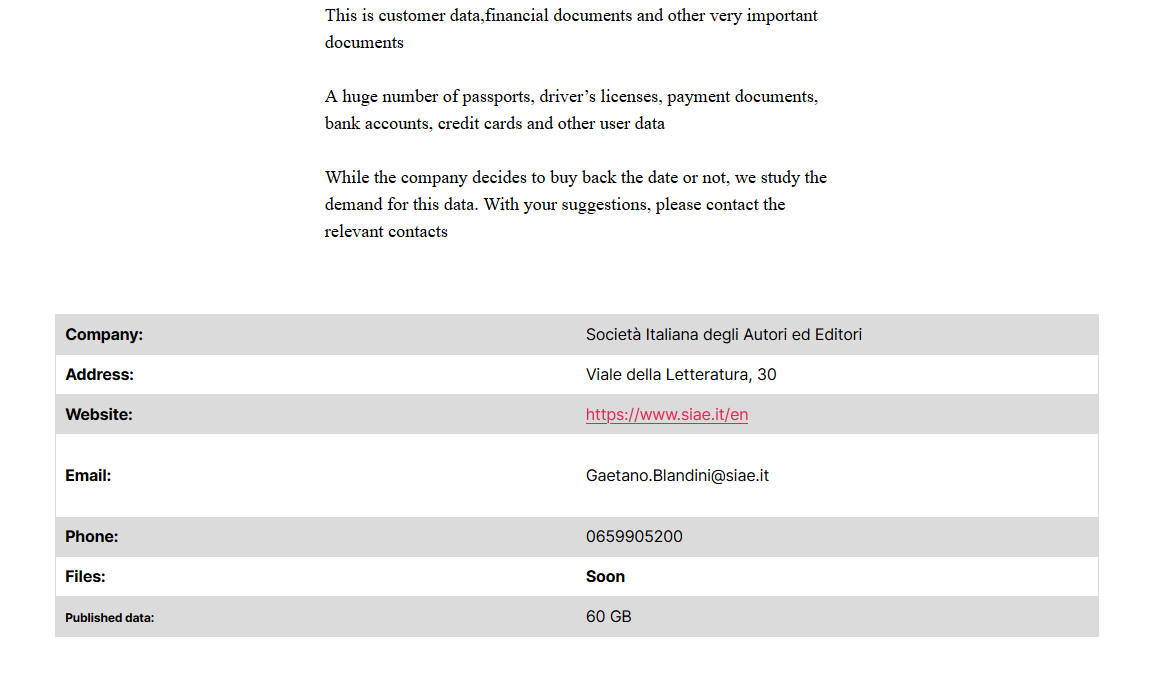

Il ransomware Everest, è stato osservato per la prima volta nel 2018 e si tratta di una variante dell’Everbe 2.0 Ransomware ed è, come altri ceppi di ransomware, di origine russa. Siamo subito andati a vedere all’interno del loro DLS (data leak site) ed in effetti riportano in prima pagina il successo dell’attacco alla SIAE.

Secondo quanto appreso, questa mattina la SIAE è stata colpita da un attacco ransomware che ha esfiltrato una quantità di dati pari a 60/70GB. In tali informazioni sono presenti numeri di passaporto, patenti di guida, documenti di pagamento, account bancari e carte di credito.

Questo infatti viene osservato dai sample presenti nel loro DLS che vi riportiamo di seguito.

Esempio di patente di guida

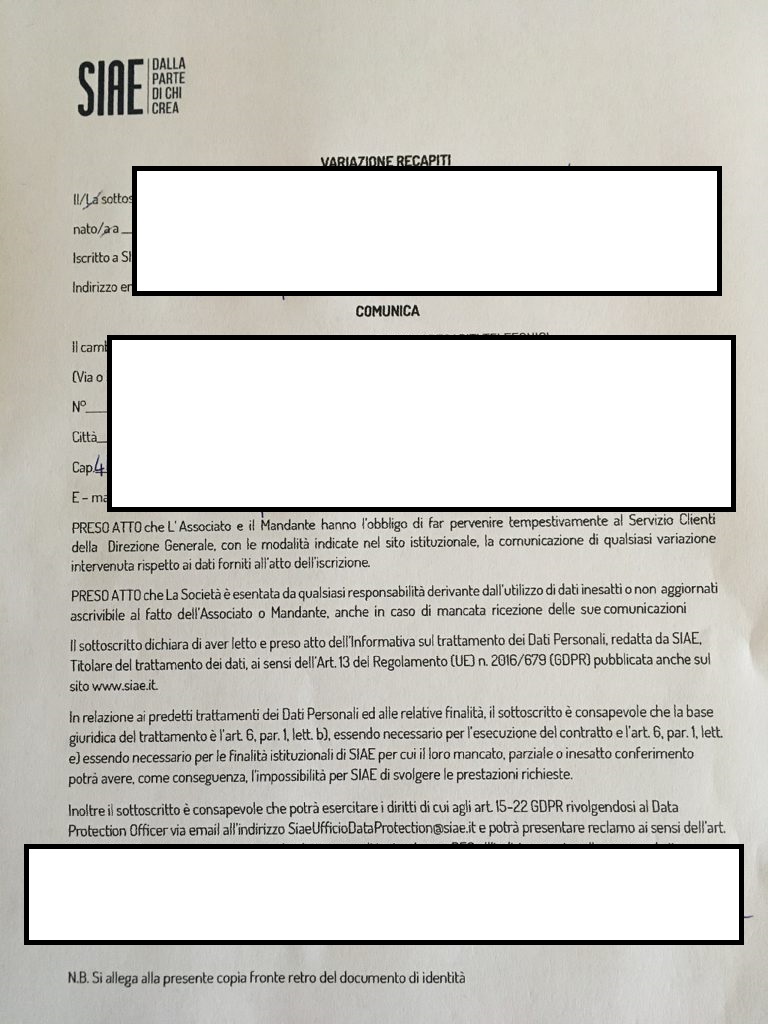

Esempio di documentazione scannerizzata di variazione recapito

Al momento, i sistemi IT dell’azienda risulta paralizzato anche se è stata già informata in mattinata la polizia postale e il garante della privacy per tutelare i dati dei propri iscritti, che sono oggetto di databreach,

Nel frattempo, come previsto dalla legge, verrà fatta una comunicazione a tutte le persone che sono state colpite da questo data breach.

La cyber-gang ha chiesto un riscatto di 3 milioni di dollari in bitcoin per non rendere pubblici i dati sottratti, ma SIAE ha confermato che non intende pagare, anche se il forte rischio che tali dati diventino di pubblico dominio e quindi divulgati sul darkweb è molto alto.

Ricordiamoci che la Siae era stata vittima di un attacco informatico già nel 2018.

Subito dopo vennero apportati dei miglioramenti relativamente alla sicurezza informatica, anche se qualche settimana fa erano stati emanati degli avvisi sui propri canali social, relativi a tentativi di phishing e danni diretti ai propri iscritti.

I due episodi potrebbero essere collegati e sono ad oggi in corso degli approfondimenti in merito.

Stiamo monitorando la vicenda e vi forniremo nuove informazioni non appena sarà più chiara la dinamica dell’attacco.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.