Un gruppo di scienziati della Libera Università di Amsterdam ha sviluppato un attacco a canale laterale chiamato SLAM (Spectre Linear Address Masking). L’attacco sfrutta funzionalità hardware progettate per migliorare la sicurezza dei nuovi processori Intel, AMD e Arm, per l’estrazione dell’hash della password di root dalla memoria del kernel.

Il codice e tutti i dati necessari per riprodurre l’attacco SLAM sono già disponibili su GitHub. I ricercatori hanno anche pubblicato un rapporto tecnico in cui spiegano come funziona il nuovo attacco.

SLAM si basa su una funzione di memoria che i produttori di processori implementano in modo diverso e utilizzano termini diversi per denominarla. Intel lo chiama Linear Address Masking (LAM), AMD lo chiama Upper Address Ignore (UAI) e Arm lo chiama Top Byte Ignore (TBI).

Come suggerisce il nome, SLAM è correlato alla famigerata vulnerabilità Spectre, che è stato uno dei primi problemi di esecuzione transitoria. Questa falla di sicurezza ha consentito l’esfiltrazione di dati sensibili (come chiavi di crittografia e password).

Secondo i ricercatori, SLAM colpisce soprattutto i futuri processori dei produttori elencati (così come alcuni processori AMD già rilasciati) che soddisfano determinati criteri e supportano LAM, UAI e TBI. In particolare, il problema nasce dalla mancanza di rigorosi controlli di canonicità nei futuri chip, e LAM, UAI e TBI che non solo migliorano la sicurezza e la gestione della memoria, ma aumentano anche le opportunità di attacchi Spectre.

Pertanto, secondo gli scienziati, SLAM colpisce i seguenti processori:

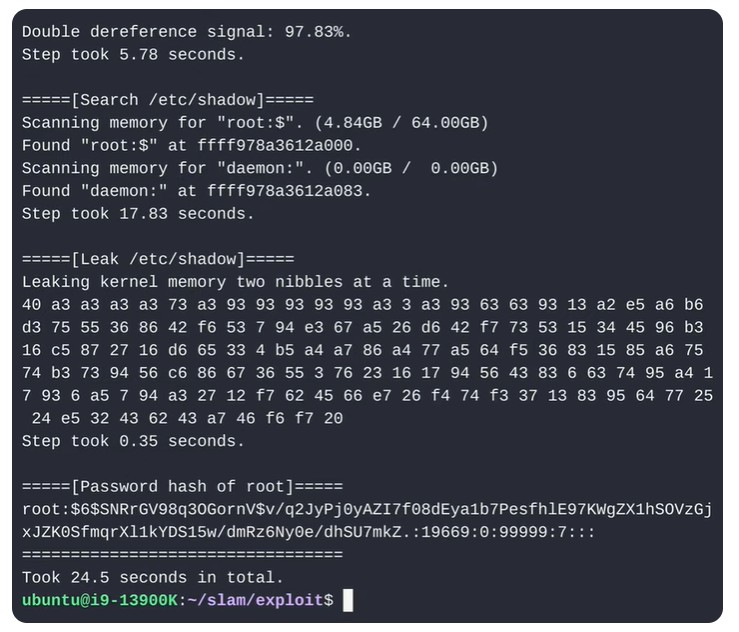

Gli esperti hanno dimostrato l’efficacia del loro attacco emulando la prossima funzionalità LAM di Intel nell’ultima generazione di Ubuntu. L’exploit prende di mira una variante dell’attacco Spectre BHI, che aggira alcune delle protezioni hardware implementate per Spectre originale e utilizza vari gadget nell’ultimo kernel Linux per estrarre l’hash della password di root dalla memoria del kernel in pochi minuti.

L’attacco si basa su una nuova tecnica di esecuzione transitoria, che mira a utilizzare una classe di gadget precedentemente inesplorata per tali scopi. I gadget sono istruzioni nel codice software che possono essere manipolate da un utente malintenzionato per attivare un’esecuzione speculativa e far trapelare informazioni sensibili, come riportato nel video diffuso recentemente.

Per implementare un simile attacco, un utente malintenzionato dovrebbe eseguire sul sistema di destinazione un codice che interagisce con questi gadget, quindi analizzare attentamente gli effetti collaterali risultanti, utilizzando algoritmi complessi per estrarre informazioni riservate dalla memoria del kernel.

In risposta alla pubblicazione del lavoro dei ricercatori, Arm ha rilasciato una dichiarazione in cui spiega che i suoi sistemi sono già protetti dagli attacchi Spectre v2 e Spectre-BHB e che la società non prevede di intraprendere ulteriori azioni in risposta a SLAM.

AMD ha inoltre affermato che sta utilizzando le attuali protezioni di Spectre v2 per combattere lo SLAM e non ha fornito ulteriori raccomandazioni o patch che potrebbero ridurre i rischi.

Intel, a sua volta, ha annunciato l’intenzione di rilasciare raccomandazioni che verranno pubblicate prima del rilascio dei processori con supporto LAM. Ad esempio, l’implementazione della funzione Linear Address Space Separation (LASS) per impedire l’accesso speculativo agli indirizzi in modalità utente/kernel.

Fino a quando non saranno disponibili ulteriori raccomandazioni da parte dei produttori, gli ingegneri Linux hanno preparato patch che disabilita LAM.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…