Sono trascorsi molti anni da quando il worm SQL Slammer si è propagato in modo incontrollato il 25 gennaio del 2003.

È stato uno tra i malware a più rapida diffusione della storia e con questo articolo vogliamo ripercorrere quei momenti, per comprendere tecnicamente il suo funzionamento e cosa successe quel giorno di molti anni fa.

Supporta Red Hot Cyber

In quel periodo, i concetti di sicurezza informatica non erano così diffusi come oggi e molte persone si trovarono completamente impreparate e disorientate ad affrontare questa cyber pandemia.

Se lavoravi nel comparto IT nel 2003, ricorderai cosa stavi facendo quando Slammer è entrato nella tua vita. Era un sabato, precisamente il 25 gennaio del 2003 quando il worm SQL Slammer venne lanciato nelle prime ore del mattino.

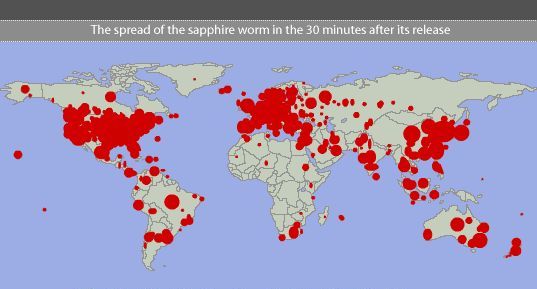

Quando molti di noi si sono svegliati e ne hanno sentito parlare, Slammer aveva già bloccato la maggior parte dei server e delle reti SQL di tutto il mondo, tra le quali le reti degli sportelli bancomat delle banche che risultavano completamente fuori uso.

Giornali e stampa non raggiunsero le edicole e se la tua azienda utilizzava in quel periodo i personal computer, è probabile che tu ne abbia sentito parlare.

SQL Slammer era un incredibile malware di soli 376 byte. Ha tentato di connettersi a tutti i computer che poteva alla ricerca della porta MS-SQL UDP 1434. Non gli importava se il computer dove si stava connettendo eseguiva SQL server o meno.

Fino ad allora, molti ricercatori pensavano che l’approccio “prova un exploit per comprendere se la falla c’è realmente” era un metodo molto inefficiente. Perché avresti dovuto perdere tempo a provare un exploit, qualora non esisteva un server MS-SQL o magari esisteva ed era aggiornato?

Slammer dimostrò che gli esperti avevano torto e gettò le basi del funzionamento degli scanning massivi che oggi sono la normalità.

Infatti Slammer tentava la connessione su ogni computer raggiungibile nella rete per poter trovarne uno vulnerabile. Non includeva solo i server SQL, ma qualsiasi workstation che eseguiva versioni senza patch del prodotto SQL di Microsoft.

SQL Slammer si è diffuso su decine di migliaia di computer nella prima ora.

Nel giro di poche ore, il suo codice aveva infettato la maggior parte dei server senza patch su Internet, e così avrebbe continuato fino alla tarda serata. Quando Slammer identificava un server SQL vulnerabile, si propagava per rieseguire una copia di se stesso sul nuovo server contagiato.

Non sappiamo oggi chi lo abbia scritto o per quale scopo, ma sappiamo che era un codice estremamente versatile e leggero.

Le ipotesi includono un esperimento di un hacker super intelligente che voleva entrare in uno specifico server SQL in mezzo a tutto il rumore generato dal malware, oppure un hacker dispettoso che non sapeva cosa stava facendo quando lo ha lanciato. Fino ad allora, nessun altro malware era mai arrivato a diffondersi in quel modo e a causare così tanti danni così velocemente.

È stato un cambio di paradigma immediato.

I due maggiori segnali di un’infezione da SQL Slammer erano le applicazioni interconnesse che smettevano di funzionare oppure l’intera rete che collassava a causa di tutta la larghezza di banda utilizzata dal malware.

La cosa sorprendente di Slammer (cosa vista più volte nei tempi moderni) era che la patch relativa alla vulnerabilità sfruttata era disponibile da quasi sei mesi.

Infatti, il ricercatore di sicurezza David Litchfield e la sua azienda, NGSSoftware, avevano scoperto il bug su SQL server a maggio del 2002 avvertendo in modo responsabile la Microsoft che rilasciò la patch a luglio 2002.

SQL Slammer ci ha insegnato che le patch di vulnerabilità critiche dovevano essere applicate il più rapidamente possibile.

Il mondo da quel momento in poi, non poteva più essere cullato da un falso senso di sicurezza solo perché gli hacker e gli autori di malware non sfruttavano appieno gli exploit generati.

Questo significava che il tempo tra il rilascio della patch e l’exploit doveva iniziare ad essere misurato in secondi.

Slammer alla fine non ha causato alcun danno intenzionale oltre al crash del server SQL e al collasso della larghezza di banda di una rete.

Non ha infettato file, cancellato dati, raccolto password o fatto nessuna delle altre cose subdole che quasi tutti i malware di oggi fanno per impostazione predefinita.

Erano tempi diversi da quelli di oggi, dove il crimine informatico non è più un gioco, ma una industria di miliardi di dollari.

Detto questo, applicate sempre le patch di sicurezza non appena sia possibile.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.