I criminali informatici sono a caccia. Sona a caccia di VPN Ivanti e la prossima potrebbe essere quella installata nella tua organizzazione!

I cybercriminali infatti sono alla ricerca di VPN Ivanti da sfruttare e lo stanno facendo attivando scansioni mirate. Un aumento delle attività di scansione rivolte ai sistemi VPN Ivanti Connect Secure (ICS) e Ivanti Pulse Secure (IPS), sono state rilevate recentemente e questo segnala un potenziale sforzo di ricognizione coordinato da parte degli autori della minaccia.

Questo aumento delle scansioni avvengono dopo la pubblicazione della vulnerabilità critica di buffer overflow basata sullo stack in Ivanti Connect Secure (versioni 22.7R2.5 e precedenti), Pulse Connect Secure 9.x (ora fuori supporto), Ivanti Policy Secure e Neurons per i gateway ZTA. Il bug di sicurezza è monitorato dal National Vulnerability Database con il codice CVE-2025-22457.

Anche l’Agenzia per la Cybersicurezza Nazionale italiana (ACN) aveva pubblicato un bollettino riportato la fase di sfruttamento attivo del bug di sicurezza all’inizio del mese di aprile. Inizialmente sottovalutata, si è poi scoperto che questa falla permetteva invece l’esecuzione di codice remoto (RCE) non autenticato, consentendo agli aggressori di eseguire codice arbitrario su dispositivi vulnerabili.

L’11 febbraio 2025 è stata rilasciata una patch per CVE-2025-22457 (versione ICS 22.7R2.6), ma molti dispositivi legacy rimangono senza patch e sono esposti.

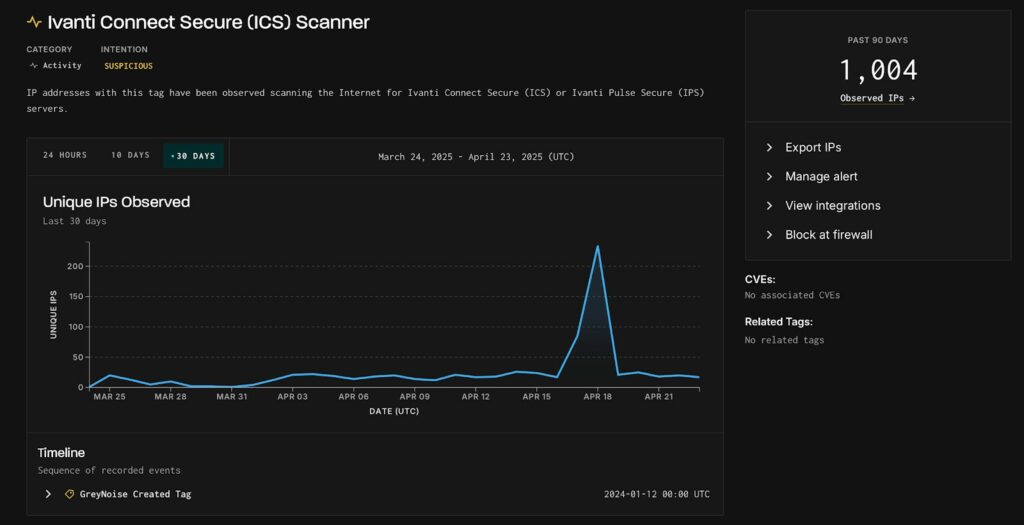

I sistemi di monitoraggio di GreyNoise hanno segnalato scansioni massive attraverso i loro tag scanner ICS dedicati, che tracciano gli IP che tentano di identificare sistemi ICS/IPS accessibili tramite Internet .

Il picco, che ha registrato oltre 230 indirizzi IP univoci che hanno sondato gli endpoint ICS/IPS in un solo giorno, rappresenta un aumento di nove volte rispetto alla tipica base di riferimento giornaliera di meno di 30 IP univoci.

I tre principali Paesi di origine delle attività di scansione sono Stati Uniti, Germania e Paesi Bassi, mentre i principali obiettivi sono le organizzazioni in questi Paesi. Negli ultimi 90 giorni sono stati osservati 1.004 IP univoci che hanno eseguito scansioni simili, con le seguenti classificazioni: 634 Sospetto, 244 Malizioso, 126 Benigno.

È importante notare che nessuno di questi IP era falsificabile, il che indica che gli aggressori hanno sfruttato infrastrutture reali e tracciabili. Gli IP dannosi precedentemente osservati in altre attività nefaste provengono principalmente dai nodi di uscita Tor e da noti provider cloud o VPS.

Lo sfruttamento in natura è già stato confermato, con gruppi APT (Advanced Persistent Threat) come UNC5221 che hanno sottoposto la patch a reverse engineering per sviluppare exploit funzionanti. Per mitigare i rischi, le organizzazioni dovrebbero:

GreyNoise continua a monitorare questa minaccia in evoluzione e consiglia ai team di sicurezza di restare vigili.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…