Lo scorso autunno, la California ha consentito l’uso di targhe digitali che funzionano con inchiostro elettronico (e-ink). Meno di sei mesi dopo, i ricercatori hanno già scoperto delle vulnerabilità in questo sistema che consentono di tracciare, riprogrammare o cancellare ogni targa.

Il noto esperto di sicurezza informatica Sam Curry, che da tempo studia le vulnerabilità delle auto moderne, ha parlato dei problemi delle targhe digitali.

All’inizio di gennaio 2023, come abbiamo riportato in precedenza, l’esperto ha pubblicato un lungo articolo sul suo blog affrontando i tanti problemi che lui ei suoi amici hanno riscontrato nei sistemi di Ferrari, BMW, Rolls Royce, Porsche e altri produttori.

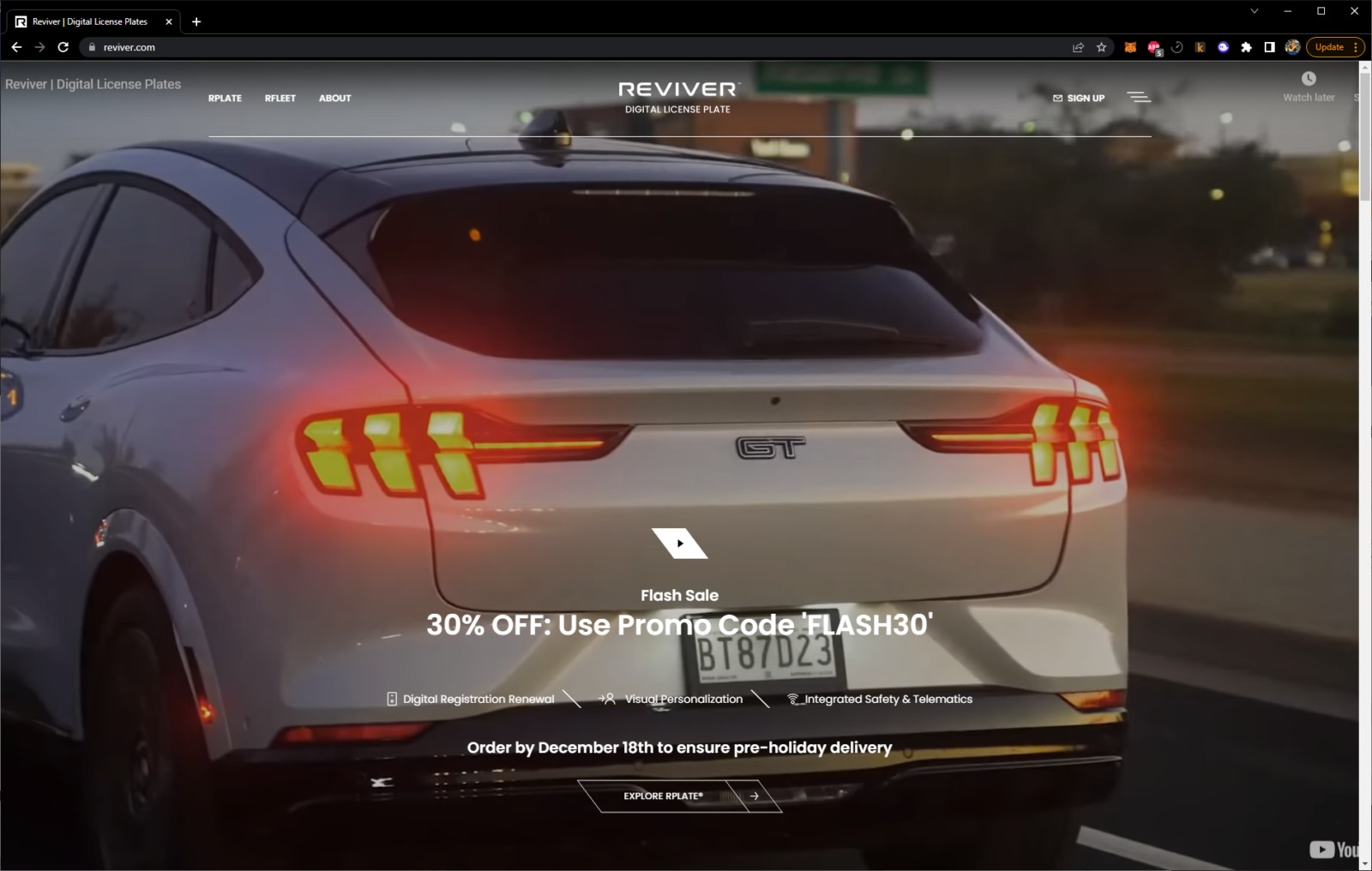

Uno degli studi di Curry e dei suoi amici era dedicato ai numeri digitali moderni, il cui unico grande produttore è finora l’azienda Reviver. Le targhe di questo produttore, note come Rplate. Reviver dichiara una durata della batteria di cinque anni poiché l’e-ink consuma energia solo quando l’immagine cambia.

I numeri Rplate hanno attirato l’attenzione degli esperti poiché sono dotati di una scheda SIM per il monitoraggio e l’aggiornamento remoto.

Ad esempio, una delle caratteristiche di queste lastre ad inchiostro elettronico è la notifica che un veicolo è stato rubato e spostato all’insaputa del suo proprietario. In questo caso, il numero potrebbe cambiare nella scritta “Stolen” (“RUBATO”).

Vale la pena notare che le targhe digitali Reviver hanno iniziato ad apparire sulle strade della California nel 2017 come parte di un programma pilota. La società afferma che dall’inizio del programma e fino alla legalizzazione ufficiale di Rplate, sono stati utilizzati circa 10.000 numeri.

“Poiché la targa può essere utilizzata per tracciare i veicoli, eravamo molto interessati a Reviver e abbiamo iniziato a testare la loro app mobile”

scrive Curry.

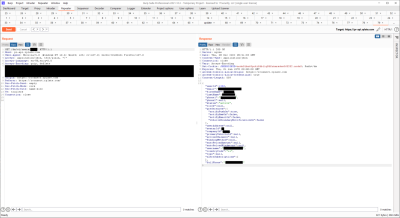

Dopo aver creato un nuovo account Reviver, i ricercatori hanno scoperto che a questo account era possibile aggiungere dei sottoutenti. Anche diversi altri campi JSON erano modificabili, incluso uno che specificava il tipo di account come CONSUMER.

Tuttavia, non è stato possibile modificare immediatamente il valore in un altro, poiché non è stato possibile trovare altri tipi di account nel codice dell’applicazione mobile. Quindi Curry e i suoi colleghi hanno deciso di andare dall’altra parte della “barricata” e quindi si sono rivolti al backend, quindi alla URL di reimpostazione della password utilizzato da Reviver.

“Abbiamo notato che il sito di reimpostazione password ha molte funzionalità, tra cui l’amministrazione di veicoli, flotte e account utente”, ha scritto l’esperto.

Come si è scoperto, il codice JavaScript sul sito conteneva un elenco completo di ruoli e questo ha permesso ai ricercatori di cambiare il proprio tipo di account con qualsiasi altro. Hanno finito per ottenere l’accesso a un ruolo chiamato REVIVER. I ricercatori hanno rapidamente capito che si trattava di un account amministratore, non destinato a interagire con l’interfaccia utente.

“Utilizzando il nostro account super amministratore con piena autorizzazione, siamo stati in grado di eseguire qualsiasi chiamata API (visualizzazione della posizione di un’auto, aggiornamento delle targhe, aggiunta di nuovi utenti agli account) e qualsiasi azione”, scrive Curry.

Peggio ancora, oltre all’escalation dei privilegi, il ruolo REVIVER dava accesso a qualsiasi concessionaria che gestiva numeri digitali, consentendo a Curry di modificare in remoto le immagini predefinite da “DEALER” a qualsiasi altra cosa.

“Un vero utente malintenzionato potrebbe aggiornare, tracciare o persino eliminare da remoto i numeri di Reviver di qualcuno”, ha concluso lo specialista.

Attualmente, tutti i problemi scoperti dai ricercatori sono già stati risolti. Nel suo rapporto, Curry osserva che la società ha risolto le vulnerabilità in “meno di 24 ore”.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…