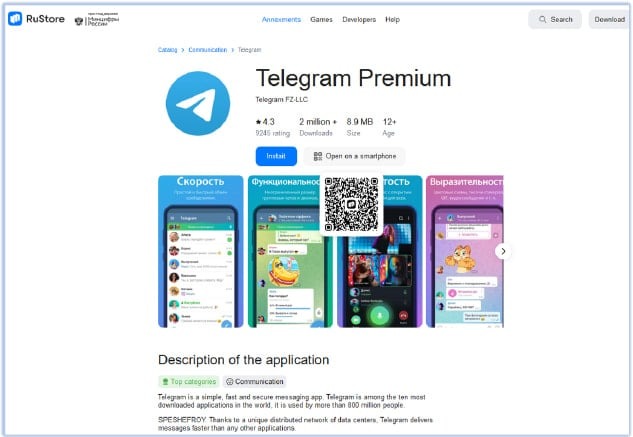

È stato scoperto un nuovo malware Android, FireScam, che si maschera da versione premium di Telegram e prende di mira i dispositivi con versioni Android 8-15. Il malware viene distribuito tramite pagine di phishing su GitHub che imitano l’app store RuStore.

Secondo i ricercatori di Cyfirma , una pagina dannosa su GitHub.io che imitava RuStore (ora cancellata) ha inizialmente fornito alle vittime un modulo dropper chiamato GetAppsRu.apk.

Cybersecurity Awareness efficace? Scopri BETTI RHC! Sei un'azienda innovativa, che crede nella diffusione di concetti attraverso metodi "non convenzionali"? Red hot cyber ha sviluppato da diversi anni una Graphic Novel (giunta al sesto episodio), l'unica nel suo genere nel mondo, che consente di formare i dipendenti sulla sicurezza informatica attraverso la lettura di un fumetto. Contattaci tramite WhatsApp al numero 375 593 1011 per saperne di più e richiedere informazioni oppure alla casella di posta graphicnovel@redhotcyber.com

Se ti piacciono le novità e gli articoli riportati su di Red Hot Cyber, iscriviti immediatamente alla newsletter settimanale per non perdere nessun articolo. La newsletter generalmente viene inviata ai nostri lettori ad inizio settimana, indicativamente di lunedì. |

Questo dropper APK viene offuscato con DexGuard per eludere il rilevamento e richiede autorizzazioni che gli consentano di identificare le app installate sul dispositivo della vittima, concedere l’accesso allo spazio di archiviazione e abilitare l’installazione di pacchetti aggiuntivi.

Il dropper quindi estrae e installa il payload principale, Telegram Premium.apk, che chiede all’utente il permesso di tenere traccia delle notifiche, dei dati degli appunti, degli SMS, del registro delle chiamate e così via.

Dopo aver eseguito questo, l’utente vede una schermata WebView che mostra la pagina di accesso di Telegram. Le credenziali inserite in questa pagina alla fine finiscono nelle mani degli operatori del malware.

I ricercatori scrivono che FireScam alla fine stabilisce una connessione con il Firebase Realtime Database, dove carica tutti i dati rubati in tempo reale e registra anche il dispositivo compromesso, assegnandogli un ID univoco per il tracciamento. In questo caso i dati rubati vengono archiviati nel database solo temporaneamente e poi cancellati (presumibilmente dopo che gli aggressori hanno verificato la presenza di informazioni preziose e li hanno copiati in un’altra posizione).

Inoltre, il malware stabilisce una connessione WebSocket persistente con l’endpoint Firebase per eseguire vari comandi in tempo reale. Ad esempio, potrebbero trattarsi di richieste di dati specifici, caricamento immediato di dati nel database Firebase, caricamento ed esecuzione di payload aggiuntivi o configurazione di parametri di monitoraggio.

Inoltre, FireScam è in grado di tenere traccia dei cambiamenti nell’attività dello schermo registrando gli eventi di avvio e arresto del dispositivo e può anche registrare dati su applicazioni ed eventi attivi che durano più di 1000 millisecondi.

Il malware monitora attentamente anche tutte le transazioni finanziarie, cercando di intercettare dati riservati. Pertanto, gli operatori FireScam ricevono tutto ciò che l’utente digita sulla tastiera, trascina e copia negli appunti (compresi i dati inseriti automaticamente dai gestori di password).

Gli analisti di Cyfirma notano che lo stesso dominio di phishing ospitava un altro artefatto dannoso chiamato CDEK, probabilmente associato a una società logistica russa con lo stesso nome. Tuttavia, i ricercatori non sono stati in grado di studiare questo artefatto.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.