I ricercatori dell’azienda di cybersecurity australiana Internet 2.0 hanno effettuato una dettagliata analisi sull’app di TikTok per iOS e per Android, rivelando quanto questa applicazione possa essere invasiva per gli utenti.

Sono state esaminate le versioni 25.1.3 per Android e la 25.1.1 per iOS, attraverso una analisi statica e dinamica del codice.

I risultati sembrerebbero essere piuttosto preoccupanti:

Inoltre, aggiungono i ricercatori, “Da notare anche che l’app di TikTok per IOS 25.1.1 effettua una connessione al server della Cina continentale gestito da un’azienda cinese top 100 nel campo della sicurezza informatica e dei dati, Guizhou Baishan Cloud Technology Co.“.

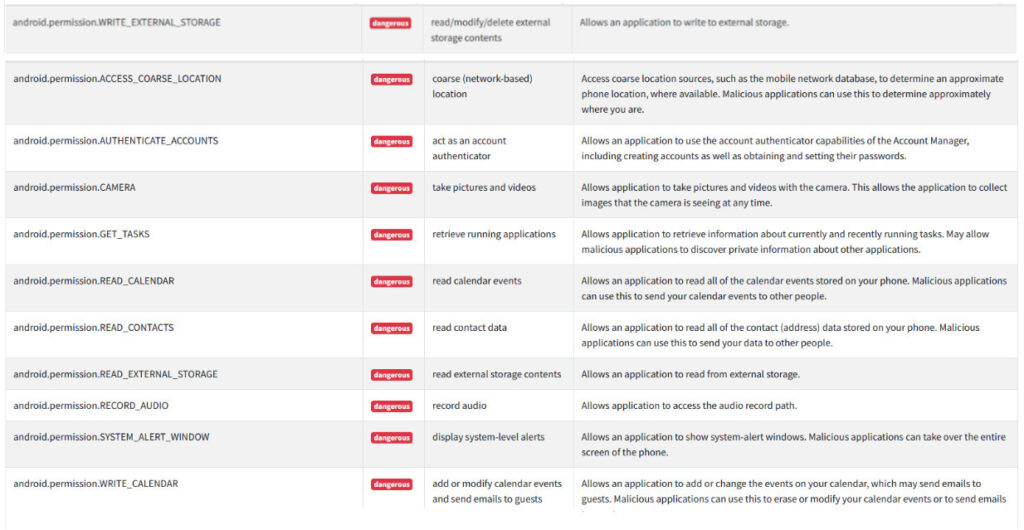

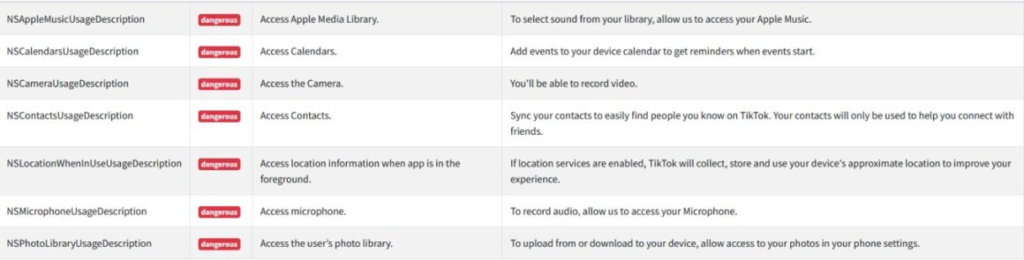

Come sapete, quando installiamo una nuova app sullo smartphone il sistema ci richiede se vogliamo fornire, o meno, l’accesso a determinati dati. Ad esempio, una applicazione di videoconferenza chiederà di poter accedere al microfono e alla telecamera. Anche secondo l’elenco delle autorizzazioni pubblicato su Google Play, l’app di TikTok richiede di poter accedere a praticamente tutti i dati personali sul nostro smartphone: Posizione, Informazioni personali, Informazioni finanziarie, Messaggi, Foto e video, Audio, Contatti, Attività dell’App, Navigazione sul Web, Informazioni e prestazioni dell’App, ID del dispositivo e altri ID.

Anche su iOS l’app richiede l’accesso a informazioni personali presenti sullo smartphone, anche se gli stessi riceratori hanno “notato che la versione Android ne ha molte di più rispetto alla versione IOS. IOS ha un sistema di giustificazione in cui per ottenere un’autorizzazione lo sviluppatore deve giustificare il motivo per cui è necessaria prima che venga concessa. Riteniamo che il sistema di giustificazione implementato da IOS limiti sistematicamente la cultura dell’ “arraffa quello che puoi”. Il fatto che TikTok abbia ottenuto un numero molto maggiore di autorizzazioni per Android rispetto a IOS è una buona dimostrazione della loro cultura in materia di privacy.”

Tuttavia, l’analisi evidenzia che l’app di TikTok per iOS effettua tutta una serie di connessioni verso la Cina, mentre sulla versione per Android i ricercatori non ne hanno trovato alcuna evidenza.

Ormai gran parte della nostra quotidianità passa dallo smartphone. Che siano le chat o le mail di lavoro o di famiglia, le foto e i video delle vacanze, gli appuntamenti sul calendario e i clienti e fornitori in rubrica, i nostri cellulari sono delle verie e proprie “miniere d’oro” di informazioni preziose (e riservate).

Esattamente come per un PC, quando installiamo un programma (o “app”) sul nostro smartphone e forniamo a questa applicazione il permesso di accedere a questi dati, ne perdiamo il controllo. Non sappiamo, infatti, cosa e perché questa applicazione chiede di leggere il nostro calendario o sbirciare nella rubrica, così come perchè pretende di leggere i nostri SMS. Ma, soprattutto, non possiamo controllare cosa faccia di questi dati. Dati che non sono affatto anonimi e dicono moltissimo di noi, più di quanto noi stessi possiamo pensare.

Che sia TikTok o una qualsiasi altra applicazione, è importantissimo controllare a quali dati questa avrà accesso indiscriminato. Le migliori app, ad esempio, sono quelle che richiedono l’accesso a pochissimi dati, ovvero solo a quelli strettamente essenziali al suo funzionamento.

Per comodità, molto spesso siamo portati ad accettare tutto, “che tanto cosa vuoi che succeda mai!”, ignari e inconsapevoli che stiamo permettendo a sconosciuti di prendere in mano tutte le informazioni che sono contenute nel nostro smartphone, posizione compresa.

Davvero riuscite a fidarvi così tanto? A credere che la vostra vita e i vostri dati non abbiano alcun valore? O, peggio, che questo valore non interessi a nessuno?

Come amo ripetere anche durante gli incontri e i corsi di formazione, la nostra reputazione passa anche dalla nostra attività in Rete. E difenderla, così come difendere i nostri dati, è fondamentale. Ed è una responsabilità collettiva, perché in quella rubrica a cui TikTok ha accesso potrebbe esserci anche il numero e le informazioni personali di tuo figlio, di tua moglie/marito, dei tuoi amici.

Questi ricercatori hanno messo a nudo tutta una serie di criticità dell’app di TikTok, una delle milioni disponibili sui marketplace di Android e iOS. Magari adesso avrete una consapevolezza diversa, migliore, quando lanciate questa applicazione. TikTok però è, come dicevo, solo una tra tantissime. E tante di queste hanno le medesime criticità, anche se meno famose e meno meritevoli di ricevere tutta questa attenzione.

Tuttavia, che sia l’app. di TikTok o un’altra applicazione, dobbiamo prestare attenzione alle nostre informazioni personali, evitando ad esempio di installare applicazioni non fidate o concedere autorizzazioni eccedenti il reale scopo dell’applicazione.

Chi mi chiede un consiglio su come difendersi da tutta questa “invadenza”, generalmente ottiene queste risposte:

Concludendo, partendo dall’analisi dell’app. di TikTok –una delle più diffuse, con i suoi oltre 800 milioni di utenti in tutto il mondo-, l’obiettivo di questo articolo è migliorare la consapevolezza dei rischi, per la nostra (e altrui) privacy, di un uso non consapevole dello smartphone, una arma potentissima e spesso sottovalutata che teniamo tutto il giorno insieme a noi, tanto da essere quasi una “estensione” del nostro corpo.