Di solito, quando gli hacker trovano un difetto in un sistema, creano quello che viene chiamato exploit, un pezzo di codice progettato per sfruttare il difetto e prendere il controllo del loro obiettivo. Proprio come qualsiasi altro codice, l’exploit di solito contiene stringhe di lettere e simboli.

Durante uno speech alla conferenza sull’hacking DEF CON a Las Vegas, i ricercatori di sicurezza Hadrien Barral e Georges-Axel Jaloyan hanno affermato di aver trovato un modo per utilizzare solo una serie di emoji per fornire un exploit a un bersaglio.

L’avvertenza è che c’è una circostanza specifica che deve verificarsi affinché l’exploit emoji funzioni.

“Lo scenario è un po’ inverosimile. In termini molto semplici: supponiamo che tu abbia trovato una vulnerabilità, ma prima di arrivare alla parte vulnerabile, l’input dell’hacker deve passare attraverso un filtro emoji. Per sfruttare la vulnerabilità, l’hacker ha bisogno di un input composto da sole emoji, noto anche come shellcode solo emoji”

hanno detto Barral e Jaloyan a Motherboard in un’e-mail, riferendosi al codice che fornisce agli hacker un “shell”, che è un prompt che gli hacker possono utilizzare per inviare comandi alla macchina hackerata.

“Qual è la probabilità di avere un filtro solo emoji? Abbastanza basso in realtà.”

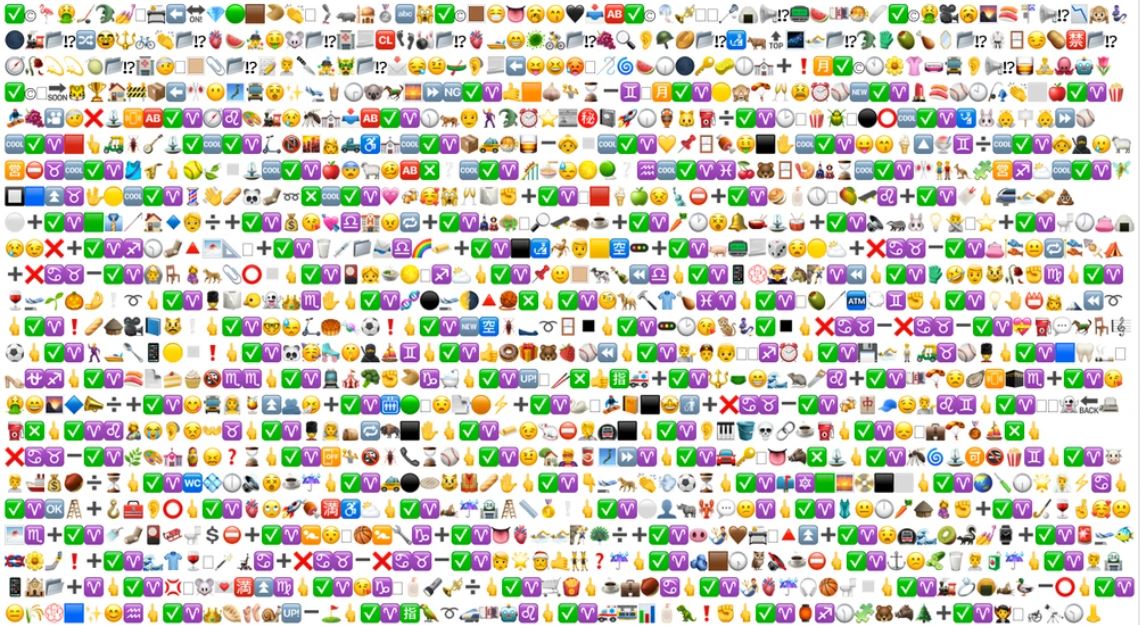

I due ricercatori hanno condiviso con Motherboard un esempio di exploit fatto solo di emoji. Hanno anche pubblicato i dettagli tecnici della loro ricerca su GitHub.

Tuttavia, la ricerca e il proof of concept di Barral e Jaloyan mostrano che l’uso degli emoji per hackerare i bersagli è davvero possibile.

“Il nostro PoC aggiunge allo stato dell’arte un nuovo metodo”, hanno affermato i ricercatori. “Il contributo principale è che abbiamo un payload di sole emoji che genera una shell”.

L’idea del ricercatore è quella di educare sia gli aggressori che i difensori della sicurezza informatica mostrando loro che ciò è possibile.

“Ci auguriamo che questo aiuti i Red Team ad applicare questa nuova tecnica a problemi simili, così come i Blue Team a ripensare il loro modello di minaccia e migliorare il rilevamento del malware”

hanno affermato i ricercatori.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…