Una nuova vulnerabilità 0day su Windows può essere utilizzata per aprire automaticamente una casella di ricerca e avviare malware da remoto, operazione facilmente eseguibile semplicemente aprendo un documento di Word.

Bleeping Computer afferma che il problema è serio perché Windows supporta il gestore URI del protocollo search-ms, che consente alle app e ai collegamenti HTML di eseguire ricerche personalizzate sul dispositivo.

E mentre la maggior parte delle ricerche eseguirà la ricerca sul dispositivo locale, è anche possibile forzare la ricerca di Windows a eseguire query su condivisioni di file su host remoti e utilizzare un titolo personalizzato per la casella di ricerca.

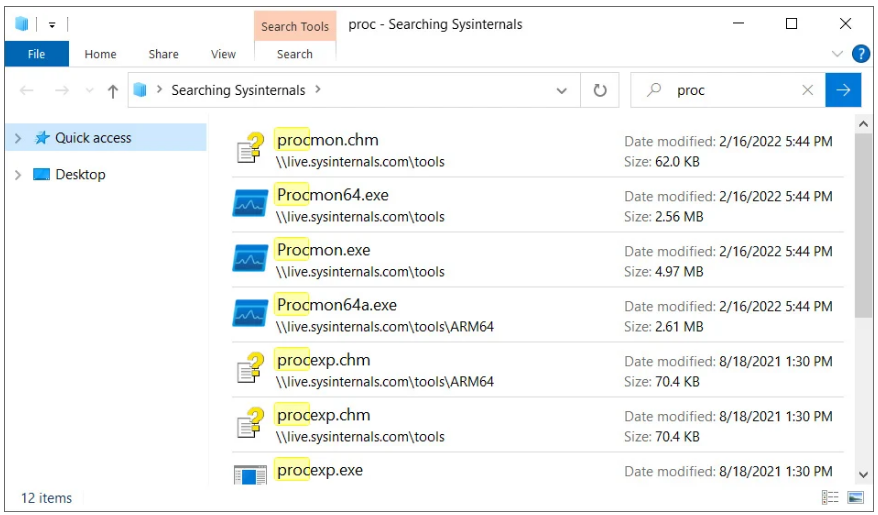

Ad esempio, Sysinternals consente di montare da remoto live.sysinternals.com come condivisione di rete per eseguire le sue utilità. Per trovare questa condivisione remota ed elencare solo i file che corrispondono a un nome specifico, puoi utilizzare il seguente URI

search-ms:search-ms:query=proc&crumb=location:%5C%5Clive.sysinternals.com&displayname=Searching%20Sysinternals

In questo caso, la variabile crumb search-ms specifica la posizione della ricerca e la variabile displayname specifica il titolo.

Quando si esegue questo comando dalla finestra di dialogo Esegui o dalla barra degli indirizzi del browser in Windows 7, Windows 10 e Windows 11, verrà visualizzata una casella di ricerca personalizzata, come nello screenshot seguente.

L’intestazione indicherà “Searching Sysinternals” come specificato nell’URI search-ms.

Gli aggressori possono utilizzare lo stesso approccio per gli attacchi, in cui le e-mail di phishing si mascherano come aggiornamenti o patch che dovrebbero essere installate con urgenza.

Gli aggressori possono configurare una condivisione Windows remota che verrà utilizzata per ospitare malware mascherato da aggiornamenti di sicurezza, quindi utilizzare l’URI search-ms nei loro attacchi.

Sembrerebbe difficile convincere l’utente a fare clic su un tale URL, soprattutto considerando l’avviso che verrà visualizzato in questo caso.

Tuttavia, il co-fondatore e ricercatore di sicurezza di Hacker House Matthew Hickey ha trovato un modo per combinare una vulnerabilità scoperta di recente in Microsoft Office con un gestore search-ms per aprire una finestra di ricerca remota semplicemente aprendo un documento Word.

Lo 0-day Follina è diventato noto la scorsa settimana, anche se i ricercatori hanno scoperto questo bug per la prima volta nell’aprile 2022, ma poi Microsoft ha rifiutato di riconoscere il problema.

La vulnerabilità è ora tracciata come CVE-2022-30190 ed è nota per essere sfruttabile tramite la normale apertura di documenti di Word o l’anteprima di Esplora file, utilizzando comandi PowerShell dannosi tramite lo strumento di diagnostica Microsoft (MSDT) per l’esecuzione.

Il bug interessa tutte le versioni di Windows che ricevono aggiornamenti di sicurezza, ovvero Windows 7 e versioni successive, nonché Server 2008 e versioni successive.

È noto che la CVE-2022-30190 consente di modificare i documenti di Microsoft Office per ignorare la visualizzazione protetta ed eseguire gestori URI senza l’interazione dell’utente, il che può portare a ulteriori abusi del gestore. Hickey ha scoperto che è possibile modificare gli exploit esistenti per Microsoft Word MSDT per abusare invece di search-ms.

Il nuovo PoC esegue automaticamente il comando search-ms quando l’utente apre un documento Word. L’exploit apre una finestra di ricerca di Windows che elenca i file eseguibili su una condivisione SMB remota. Questa cartella condivisa può essere denominata come vuole l’hacker, ad esempio Aggiornamenti critici, e chiederà agli utenti di installare il malware con il pretesto di una patch.

Come con gli exploit MSDT, Hickey ha dimostrato che è possibile creare un RTF che aprisse automaticamente una finestra di ricerca di Windows mentre era ancora in anteprima in Explorer.

Sebbene in genere non sia pericoloso come la vulnerabilità RCE MS-MSDT, questo exploit può essere utile anche per gli aggressori che possono utilizzarlo in sofisticate campagne di phishing.

È interessante notare che i problemi di uso improprio di MSDT e search-ms non sono nuovi: già nel 2020 Benjamin Alpiter li ha descritti. Ma solo di recente sono stati utilizzati nei documenti di Word per attacchi di phishing e sono diventati vulnerabilità zero-day.

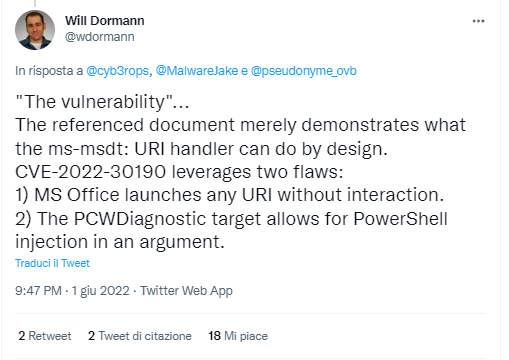

Secondo il bollettino sulla sicurezza di Microsoft sulla CVE-2022-30190, l’azienda intende correggere i bug nei gestori di protocollo e le relative funzionalità di Windows, ma non il fatto che gli hacker possano abusare di Microsoft Office per avviare URI senza l’interazione dell’utente.

Will Dormann, analista del CERT/CC e noto specialista della sicurezza delle informazioni, ritiene che tali exploit utilizzino in realtà due problemi diversi. A suo avviso, senza risolvere il problema dell’URI di Microsoft Office, i gestori di protocollo continueranno a subire abusi.

Matthew Hickey ritiene inoltre che il problema non risieda nemmeno nei gestori del protocollo, ma piuttosto in una combinazione di bug che portano alla “vulnerabilità dello spoofing del percorso locale di Microsoft Office OLEObject search-ms”.

“La prossima cosa migliore da fare è correggere il titolo della ricerca e i messaggi di posizione per prevenire attacchi di spoofing come questo, o disattivarlo nell’intestazione dell’URI”

afferma Hickey.

I giornalisti di Bleeping Computer notano che ciò che sta accadendo ricorda la situazione con la vulnerabilità PrintNightmare RCE scoperta e risolta nello spooler di stampa nel 2021.

A quel tempo, Microsoft ha corretto rapidamente il bug originale, ma la sua scoperta ha portato a molte altre vulnerabilità di escalation dei privilegi locali relative al problema originale. Quindi gli sviluppatori Microsoft sono stati costretti ad apportare modifiche radicali a Windows Printing per eliminare finalmente questa classe di vulnerabilità nel suo insieme.

Ora Microsoft dovrà probabilmente rendere impossibile l’esecuzione di gestori URI in Microsoft Office senza l’interazione dell’utente.

Fino a quando ciò non accadrà, ci saranno rapporti regolari sulla creazione di nuovi exploit.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…