I ricercatori di Kaspersky Lab hanno scoperto una nuova versione di un rootkit UEFI chiamato CosmicStrand, che è associato a un gruppo cinese sconosciuto. Il malware è stato rilevato per la prima volta dalla società cinese Qihoo360 nel 2017.

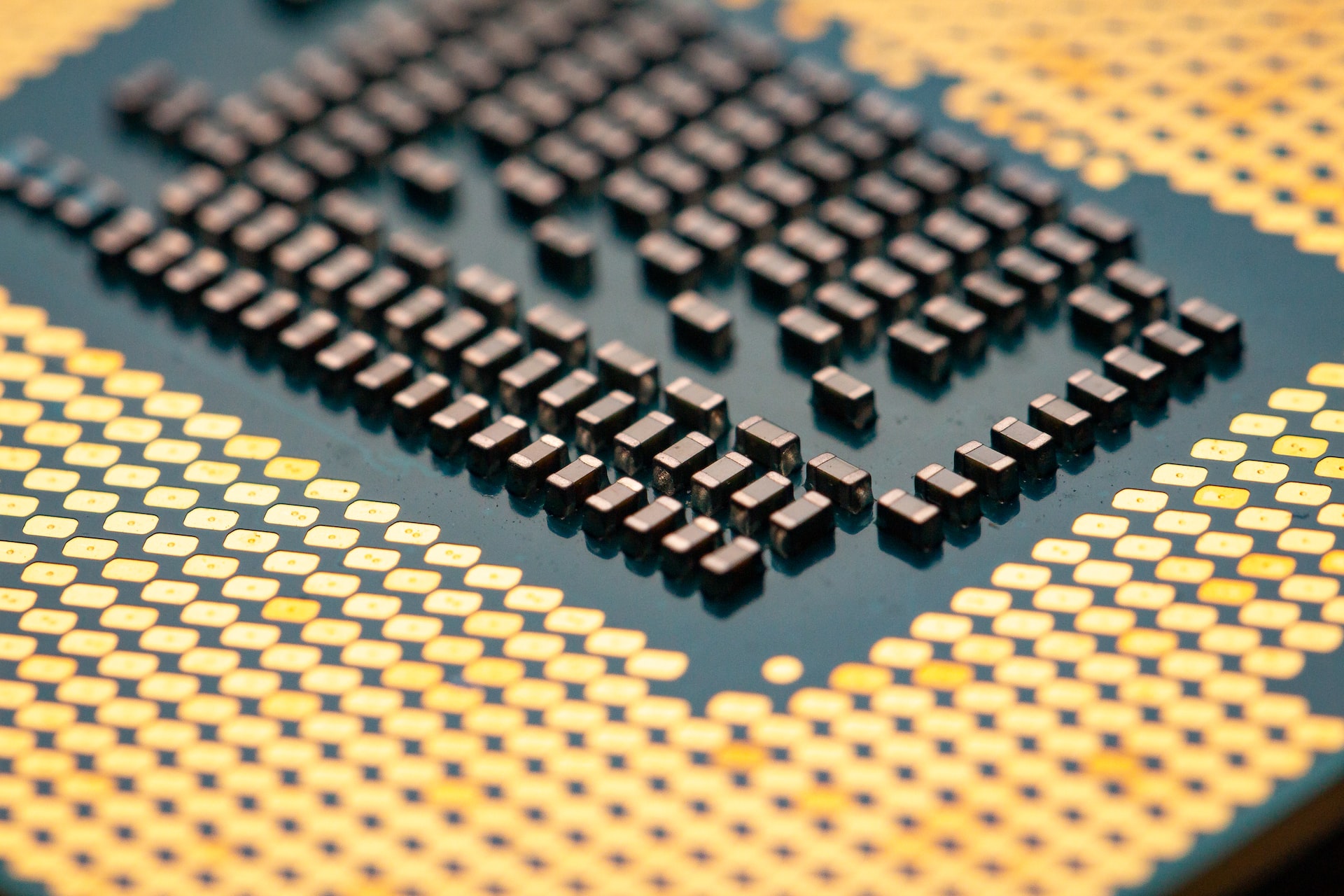

Gli esperti non sono stati in grado di determinare il vettore di attacco iniziale, ma l’analisi del codice dannoso ha mostrato che il rootkit si trova nelle immagini del firmware delle schede madri Gigabyte e Asus che utilizzano il chipset H81 ed è rimasto inosservato per molto tempo.

Cybersecurity Awareness efficace? Scopri BETTI RHC! Sei un'azienda innovativa, che crede nella diffusione di concetti attraverso metodi "non convenzionali"? Red hot cyber ha sviluppato da diversi anni una Graphic Novel (giunta al sesto episodio), l'unica nel suo genere nel mondo, che consente di formare i dipendenti sulla sicurezza informatica attraverso la lettura di un fumetto. Contattaci tramite WhatsApp al numero 375 593 1011 per saperne di più e richiedere informazioni oppure alla casella di posta graphicnovel@redhotcyber.com

Se ti piacciono le novità e gli articoli riportati su di Red Hot Cyber, iscriviti immediatamente alla newsletter settimanale per non perdere nessun articolo. La newsletter generalmente viene inviata ai nostri lettori ad inizio settimana, indicativamente di lunedì. |

Secondo un rapporto pubblicato da esperti di sicurezza informatica, lo scopo del malware è quello di interferire con il processo di avvio del sistema operativo e installare un impianto nel kernel su Windows , che verrà caricato ad ogni avvio del sistema operativo.

Successivamente, uno shellcode viene iniettato nella memoria che si connette al server C&C per ricevere ed eseguire il payload dannoso sul dispositivo della vittima.

Il malware riceve il payload in diversi passaggi:

I ricercatori sono stati in grado di scoprire che i cittadini di Cina, Vietnam, Iran e Russia, che non erano associati ad alcuna organizzazione privata o governativa, erano stati infettati dal rootkit.

Inoltre, il codice di CosmicStrand coincide in parte con il codice della botnet MyKings e dell’impianto MoonBounce UEFI, motivo per cui il rootkit è attribuito agli sviluppatori cinesi.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.