Spesso parliamo su queste pagine del mercato degli 0day e del tema delicato dell’etica nella divulgazione responsabile delle vulnerabilità. Recentemente un articolo di Massimiliano Brolli ha portato all’attenzione il tema della cultura e dell’etica in Italia dove abbiamo molta strada da fare su questo ambito.

Notizia di oggi che un nuovo market 0day prende luce nelle pagine underground del web e con questo articolo vogliamo riprendere il tema della minaccia rappresentata da questi market per la sicurezza informatica delle aziende

Un mercato zero-day è una piattaforma online dove si vendono e si comprano vulnerabilità software non ancora note agli sviluppatori o, se note, non ancora corrette. Queste vulnerabilità, chiamate zero-day, sono sfruttate da programmi chiamati exploit per compiere attacchi informatici. Gli exploit zero-day sono vulnerabilità nel software che sono sconosciute al produttore del software stesso e quindi non hanno ancora una patch disponibile per correggerle.

Questo li rende estremamente preziosi per gli hacker, poiché possono essere utilizzati per violare sistemi informatici senza essere rilevati e senza che le contromisure siano disponibili. Chi acquista un exploit zero-day ha la possibilità di infiltrarsi in un sistema informatico senza essere rilevato, causando danni e rubando informazioni. I mercati zero-day sono quindi una fonte di pericolo per la sicurezza informatica, in quanto mettono a disposizione degli attaccanti gli strumenti per violare le difese delle aziende.

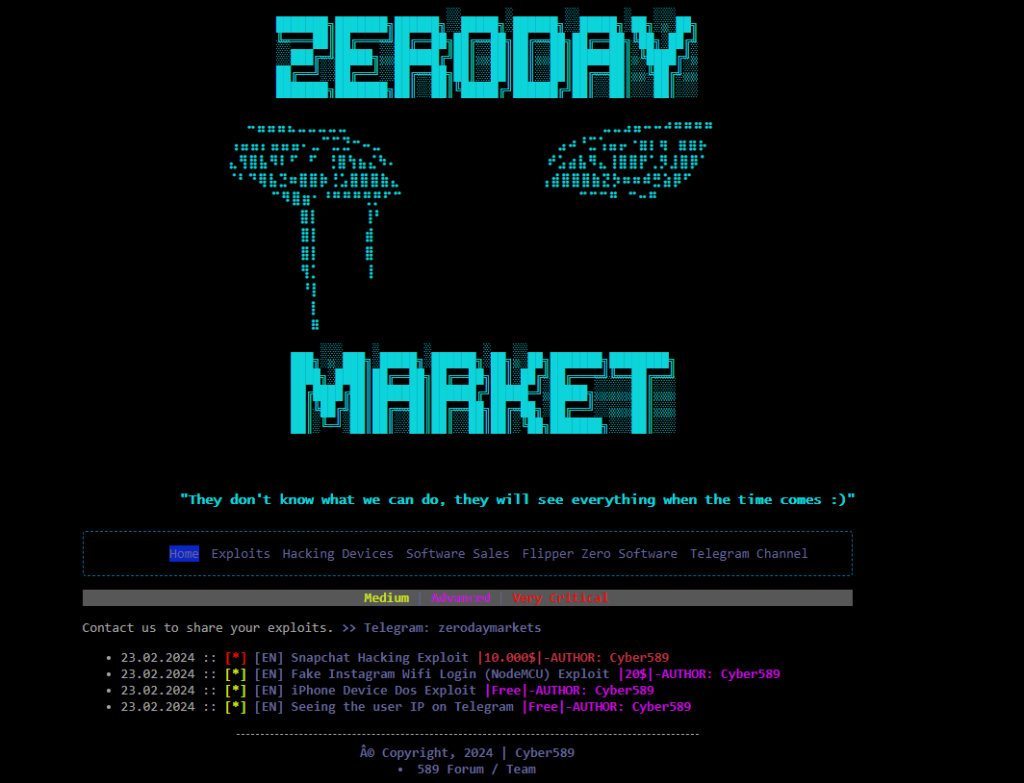

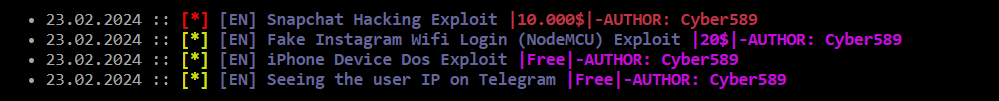

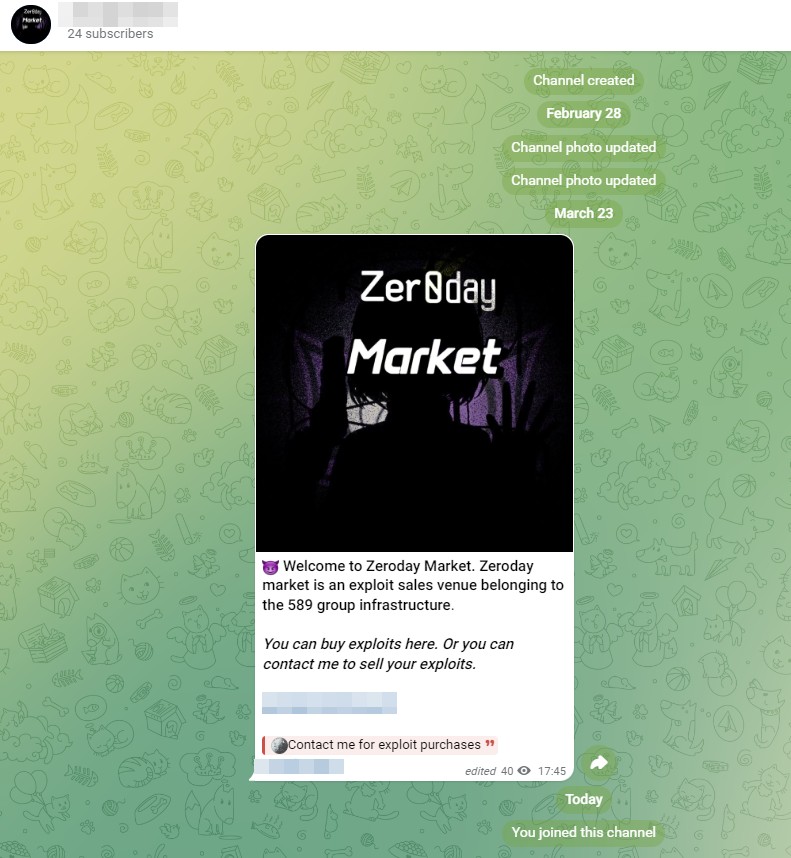

Recentemente, è emerso un nuovo mercato zero-day, accessibile tramite Telegram¹, una popolare applicazione di messaggistica istantanea. Il mercato, chiamato Zeroday Market, offre una vasta gamma di exploit per vari sistemi operativi, applicazioni e dispositivi. Il prezzo di un exploit varia in base alla sua rarità e al suo potenziale di danno. Il pagamento avviene tramite criptovalute, garantendo l’anonimato degli acquirenti e dei venditori. La peculiarità di questo mercato è la sua facilità di accesso, in quanto basta unirsi a un canale o a un gruppo su Telegram per visualizzare le offerte e contattare i venditori. Questo rende gli exploit zero-day più accessibili a un pubblico più ampio, inclusi cybercriminali meno esperti. Gli acquirenti di questi exploit possono essere criminali informatici, hacker sponsorizzati dallo stato o addirittura agenzie di intelligence, desiderosi di acquisire un vantaggio nella loro attività criminale o di spionaggio.

Tuttavia, il mercato zero-day su Telegram non è l’unico canale di diffusione di queste vulnerabilità. Infatti, è stato scoperto che lo stesso mercato ha una versione sul clearweb, ovvero la parte di internet accessibile da tutti senza l’uso di software o reti speciali. Il sito web di Zeroday Market, registrato il 22 febbraio 2024, presenta le stesse offerte di exploit presenti sul canale Telegram, ma con una maggiore visibilità e una maggiore facilità di pagamento. Questo dimostra che i venditori di exploit zero-day non hanno paura di essere scoperti e che cercano di ampliare il loro mercato a scapito della sicurezza delle aziende e degli utenti.

Le implicazioni di un attacco zero-day possono essere devastanti per le aziende: furto di dati sensibili, interruzioni dell’operatività aziendale, danni alla reputazione e perdite economiche significative. Per questo motivo, è fondamentale che le aziende investano in soluzioni di cybersecurity avanzate e adottino una strategia proattiva per la gestione delle vulnerabilità. Alcune delle azioni che le aziende possono intraprendere sono²:

Tuttavia, queste azioni non sono sufficienti a garantire una protezione totale da questi attacchi, poiché le vulnerabilità zero-day possono rimanere nascoste per molto tempo e possono essere sfruttate in modi imprevedibili. Per questo motivo, le aziende devono adottare un approccio basato sullo zero trust, ovvero una filosofia di sicurezza che non si basa sulla fiducia in nessun elemento della rete, ma verifica e controlla ogni accesso e ogni transazione.

Lo zero trust implica la segmentazione della rete, la verifica dell’identità degli utenti e dei dispositivi, la criptazione dei dati e la minimizzazione dei privilegi di accesso. In questo modo, le aziende possono ridurre la superficie di attacco e limitare il danno potenziale di un exploit zero-day.

In conclusione, la proliferazione dei mercati zero-day come quello su Telegram e sul clearweb rappresenta un campanello d’allarme per le aziende, che devono essere sempre più vigili e preparate a fronteggiare questa tipologia di rischi informatici. Solo attraverso la consapevolezza, la preparazione e l’adozione di un approccio basato sullo zero trust possono le aziende sperare di difendersi efficacemente da questa crescente minaccia digitale.

Questa piattaforma ancora è nuova, ma risulta interessante comprendere quanto il crimine informatico la renderà un punto di riferimento su questo ambito.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…