Nel panorama della cybersecurity, le fughe di dati rappresentano una minaccia sempre più ricorrente, e il recente leak del database di “festivaldisanvalentino.com” ne è l’ennesima dimostrazione. Un utente di un noto forum underground ha infatti pubblicato un presunto archivio SQL contenente dati sottratti dal sito web, mettendo a rischio informazioni sensibili degli utenti.

Disclaimer: Questo rapporto include screenshot e/o testo tratti da fonti pubblicamente accessibili. Le informazioni fornite hanno esclusivamente finalità di intelligence sulle minacce e di sensibilizzazione sui rischi di cybersecurity. Red Hot Cyber condanna qualsiasi accesso non autorizzato, diffusione impropria o utilizzo illecito di tali dati. Al momento, non è possibile verificare in modo indipendente l’autenticità delle informazioni riportate, poiché l’organizzazione coinvolta non ha ancora rilasciato un comunicato ufficiale sul proprio sito web. Di conseguenza, questo articolo deve essere considerato esclusivamente a scopo informativo e di intelligence.

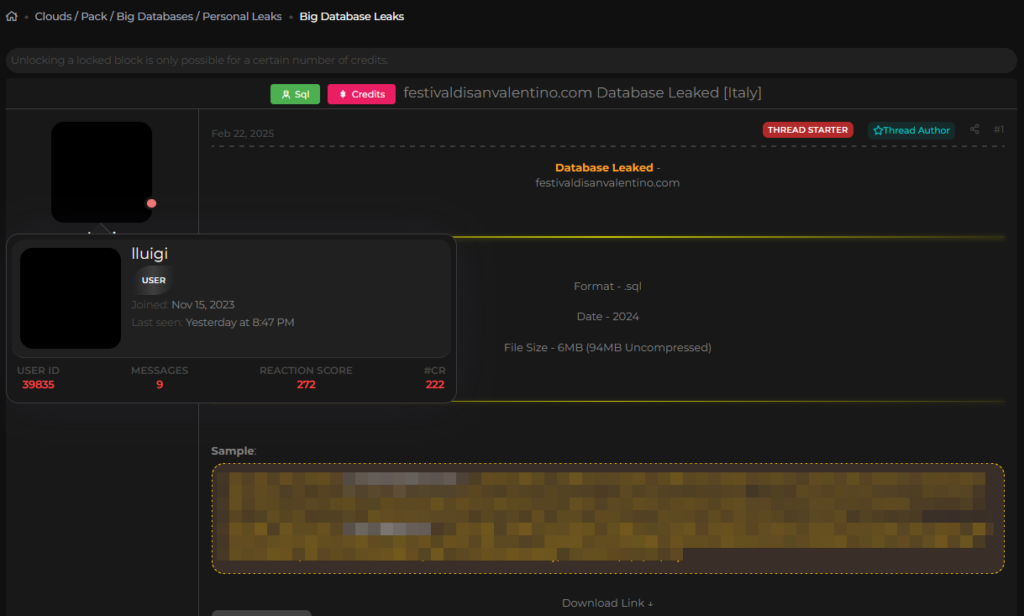

L’utente “lluigi”, registrato sulla piattaforma nel novembre 2023 e con un’attività limitata ma significativa, ha rilasciato il database in un post datato 22 febbraio 2025. Secondo la descrizione fornita, il dump SQL ha una dimensione di 6MB, che si espande fino a 94MB una volta decompresso.

Un’anteprima dei dati compromessi rivela indirizzi email, IP, e messaggi di comunicazione interna, suggerendo una violazione su larga scala che potrebbe esporre (qualora confermata) centinaia o migliaia di utenti a rischi di phishing, furto d’identità e altri attacchi informatici.

Alcuni esempi includono conversazioni in cui gli utenti richiedono conferme di invio di file e altre informazioni di carattere privato. La presenza di dettagli tecnici nei metadati (come user agent e versioni di browser) potrebbe inoltre fornire agli attaccanti ulteriori spunti per orchestrare attacchi mirati.

Non sono stati forniti dettagli sulle modalità di attacco utilizzate per ottenere il database da parte del criminale informatico, ma è plausibile che il sito sia stato vittima ad esempio di una vulnerabilità non patchata o di credenziali di accesso compromesse. “lluigi”, l’autore del post, non sembra essere direttamente l’autore della violazione, bensì un intermediario che ha ricevuto e pubblicato i dati.

Le vittime di questa fuga di dati devono adottare misure di sicurezza come:

Per il team di sicurezza del sito, è fondamentale analizzare il vettore il potenziale attacco e nel caso attivare specifiche misure di sicurezza, come ad esempio il patch management del sistema per evitare ulteriori potenziali problemi.

Questo incidente dimostra ancora una volta quanto sia cruciale la sicurezza informatica per qualsiasi piattaforma che gestisca dati sensibili. La pubblicazione di database trafugati su forum underground è un fenomeno in crescita, e l’attenzione di aziende e utenti deve rimanere sempre alta e vigile per prevenire e mitigare i danni derivanti da questi attacchi.

Come nostra consuetudine, lasciamo sempre spazio ad una dichiarazione da parte dell’organizzazione qualora voglia darci degli aggiornamenti su questa vicenda e saremo lieti di pubblicarla con uno specifico articolo dando risalto alla questione.

RHC monitorerà l’evoluzione della vicenda in modo da pubblicare ulteriori news sul blog, qualora ci fossero novità sostanziali. Qualora ci siano persone informate sui fatti che volessero fornire informazioni in modo anonimo possono accedere utilizzare la mail crittografata del whistleblower.

Questo articolo è stato redatto attraverso l’utilizzo della piattaforma Recorded Future, partner strategico di Red Hot Cyber e leader nell’intelligence sulle minacce informatiche, che fornisce analisi avanzate per identificare e contrastare le attività malevole nel cyberspazio.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…