Google ha rilasciato un aggiornamento di sicurezza in emergenza su Chrome relativo ad una vulnerabilità zero-day sfruttata negli attacchi dall’inizio dell’anno. Il gigante del software ha affermato: “Google è a conoscenza dell’esistenza di un exploit per il CVE-2023-2033”.

La vulnerabilità zero-day di gravità elevata (CVE-2023-2033) è dovuta a una debolezza di type confusion nel motore JavaScript V8 di Chrome. Il bug è stato segnalato da Clement Lecigne del Threat Analysis Group (TAG) di Google, il cui obiettivo principale è difendere i clienti Google dagli attacchi sponsorizzati dallo stato.

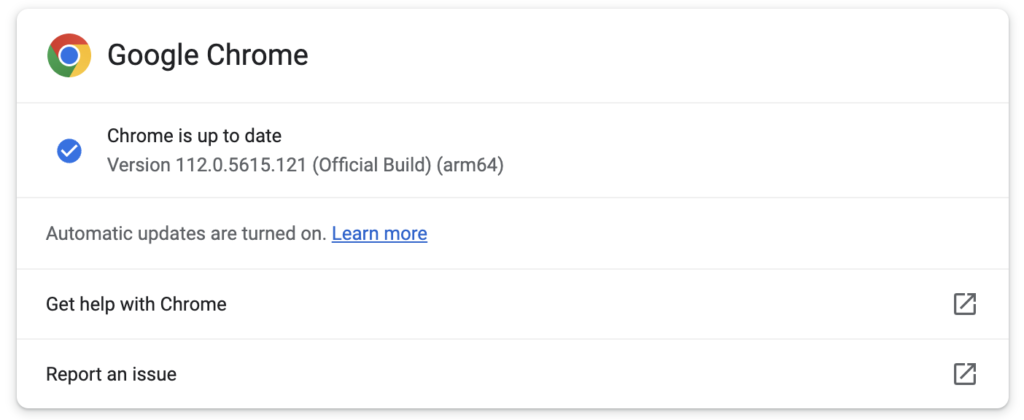

La nuova versione è in fase di lancio per gli utenti nel canale Stable Desktop e raggiungerà l’intera base di utenti nei prossimi giorni o settimane. Gli utenti di Chrome dovrebbero eseguire l’upgrade alla versione 112.0.5615.121 il prima possibile, poiché risolve la vulnerabilità CVE-2023-2033 su sistemi Windows, Mac e Linux.

Il browser Web verificherà automaticamente la presenza di nuovi aggiornamenti e li installerà senza richiedere l’interazione dell’utente dopo il riavvio.

Google TAG scopre e segnala frequentemente bug zero-day sfruttati in attacchi altamente mirati da attori di minacce sponsorizzati dagli stati che mirano a installare spyware sui dispositivi di individui ad alto rischio, inclusi giornalisti, politici dell’opposizione e dissidenti in tutto il mondo.

Sebbene i difetti di questa natura generalmente consentano agli aggressori di innescare arresti anomali del browser dopo il successo dello sfruttamento leggendo o scrivendo la memoria fuori dai limiti del buffer, gli attori delle minacce possono anche sfruttarli per l’esecuzione di codice arbitrario su dispositivi compromessi.

Sebbene Google abbia affermato di essere a conoscenza degli exploit zero-day CVE-2023-2033 utilizzati negli attacchi, la società non ha ancora condiviso ulteriori informazioni su questi incidenti. “L’accesso ai dettagli del bug dovrà essere limitato fino a quando la maggior parte degli utenti non sarà aggiornata con la correzione”, ha affermato Google.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…