Una recente scoperta ha portato alla luce una sofisticata tecnica che aggira il controllo dell’account utente (UAC) di Windows, consentendo l’escalation dei privilegi senza necessità di intervento utente, grazie all’uso dell’editor di caratteri privati, e suscitando preoccupazioni su scala mondiale tra gli amministratori di sistema.

L’attacco divulgato da Matan Bahar sfrutta eudcedit.exe l’editor di caratteri privati integrato di Microsoft, disponibile in C:WindowsSystem32, originariamente progettato per creare e modificare i caratteri definiti dall’utente finale (EUDC).

I ricercatori di sicurezza hanno scoperto che questa utility apparentemente innocua può essere sfruttata per aggirare il principale gatekeeper di sicurezza di Windows.

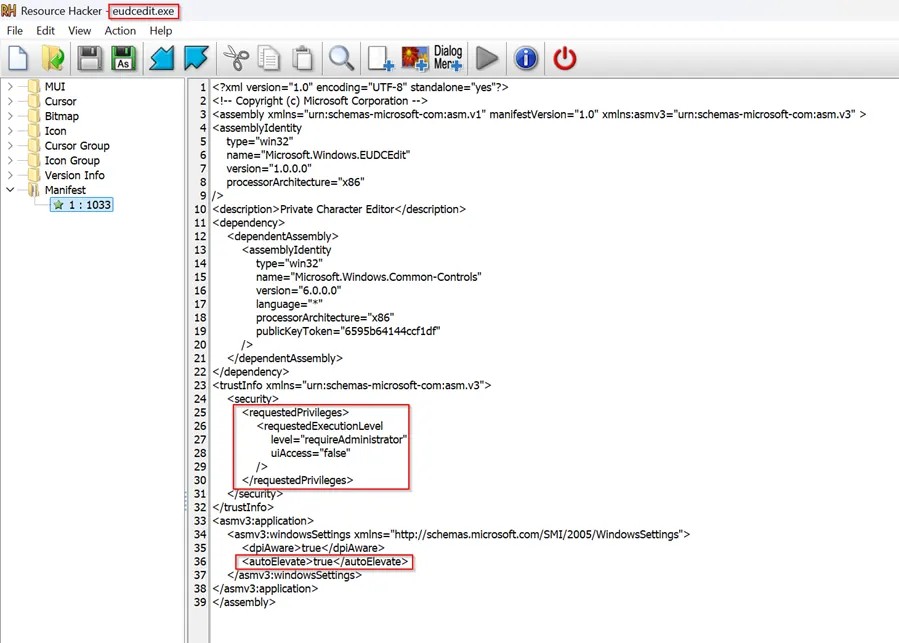

La falla di sicurezza è causata da impostazioni critiche integrate nel manifest dell’applicazione eudcedit.exe. Questa vulnerabilità è generata da due particolari tag di metadati. Questa combinazione si rivela particolarmente pericolosa. Quando UAC è configurato con impostazioni permissive come “Eleva senza chiedere conferma”, Windows eleva automaticamente eudcedit.exe da un livello di integrità medio ad uno alto senza visualizzare alcun avviso di sicurezza, ha affermato Bahar .

L’attacco si sviluppa attraverso una sequenza accuratamente studiata che sfrutta i meccanismi di gestione dei file dell’applicazione. Gli aggressori iniziano avviando l’editor di caratteri privati, che passa automaticamente al livello di integrità “Alta”. Accedono quindi alla funzionalità di collegamento dei font all’interno dell’interfaccia dell’applicazione, solitamente accessibile tramite il menu File.

La vulnerabilità critica si manifesta quando gli utenti selezionano le opzioni di collegamento dei font e viene richiesto di salvare i file. In questo frangente, il processo eudcedit.exe con privilegi elevati può essere manipolato per eseguire comandi arbitrari. Semplicemente inserendo “PowerShell” nella finestra di dialogo del file, gli aggressori possono generare una sessione PowerShell con privilegi elevati che eredita il livello di integrità elevato del processo padre.

Il bypass dell’UAC di eudcedit.exe dimostra come gli aggressori possano sfruttare le utilità di sistema legittime per raggiungere obiettivi dannosi. La semplicità e l’efficacia di questa tecnica la rendono una preoccupazione significativa per i team di sicurezza aziendale.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…