Sul famigerato forum underground Breach Forums, un criminal hacker ha pubblicato recentemente un post dove riporta una fuga di dati dell’italiana Fincantieri.

All’interno del post, il criminale informatico descrive il contenuto dei dati come “confidenziali”, riportando che tali dati contengono informazioni su motori (l’MT30 della Rolls Royce), disegni CAD, Schemi delle navi d’assalto, File ISO, documenti classificati di progettazione di navi da guerra italiane e altro ancora.

Cybersecurity Awareness efficace? Scopri BETTI RHC! Sei un'azienda innovativa, che crede nella diffusione di concetti attraverso metodi "non convenzionali"? Red hot cyber ha sviluppato da diversi anni una Graphic Novel (giunta al sesto episodio), l'unica nel suo genere nel mondo, che consente di formare i dipendenti sulla sicurezza informatica attraverso la lettura di un fumetto. Contattaci tramite WhatsApp al numero 375 593 1011 per saperne di più e richiedere informazioni oppure alla casella di posta graphicnovel@redhotcyber.com

Se ti piacciono le novità e gli articoli riportati su di Red Hot Cyber, iscriviti immediatamente alla newsletter settimanale per non perdere nessun articolo. La newsletter generalmente viene inviata ai nostri lettori ad inizio settimana, indicativamente di lunedì. |

Il post completo pubblicato sul forum riporta quanto segue:

Oggi faccio trapelare una raccolta di documenti confidenziali della società italiana di costruzioni navali passeggeri e militari chiamata Fincantieri!

Citazione:

Fincantieri è una società cantieristica italiana con sede a Trieste, in Italia. E' il più grande costruttore navale in Europa, il gruppo Fincantieri ha raddoppiato le sue dimensioni fino a diventare il quarto più grande al mondo (2014). Fincantieri progetta e costruisce navi mercantili, navi passeggeri, offshore e navi militari, ed è attiva anche nei settori delle trasformazioni e delle riparazioni navali.

La fuga di dati contiene:

- Documenti confidenziali del motore Rolls-Royce (in particolare il motore MT30 utilizzato dalle marine statunitensi, giapponesi, coreane e italiane)

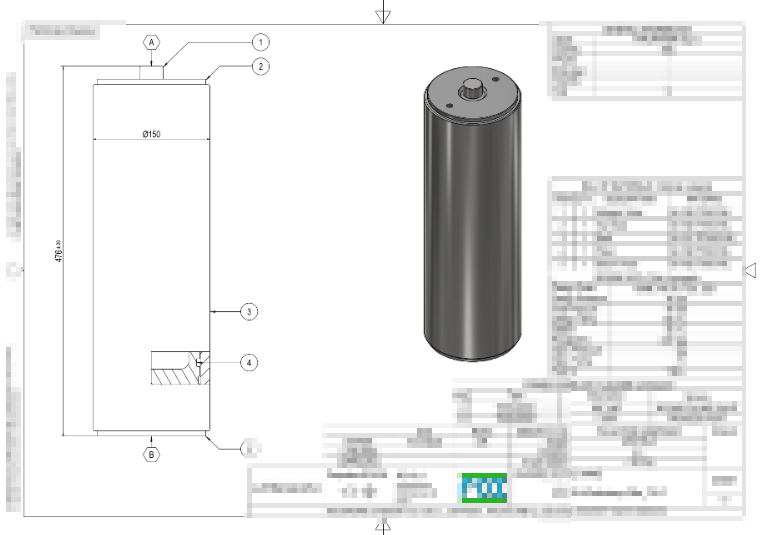

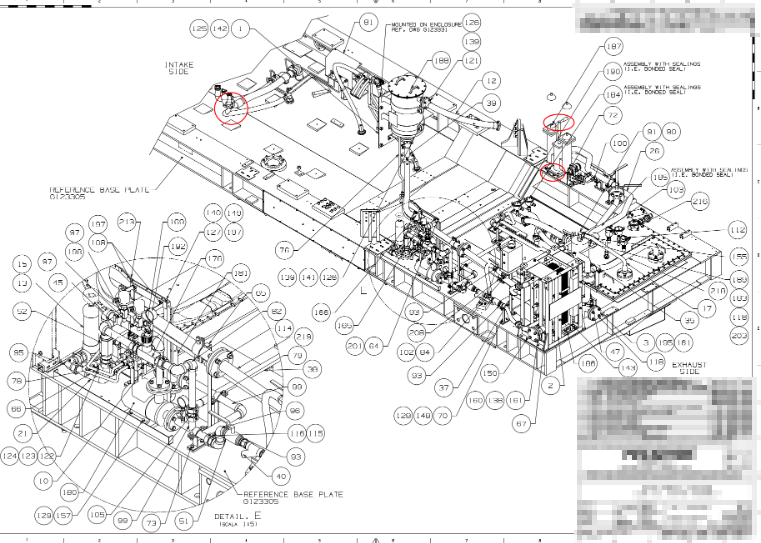

- Disegni CAD di varie parti

- Schemi di navi d'assalto LHD (Landing Helicopter Dock)

- File ISO

- Documenti classificati di progettazione di navi da guerra italiane

- Documenti di navi da combattimento globali di tipo 26

- e altre cose varie

All’interno del post il criminale informatico mette a disposizione anche una serie di “samples” dove vengono riportate delle immagini che raffigurano disegni CAD di varie componenti e dei rendering 3D.

A quanto pare, tali disegni sono tutti marchiati con il logo Fincantieri, pertanto sembrerebbero essere autentici. Andando a scaricare l’archivio, viene riportato che si tratta di 16,7GB di dati, quindi ci troviamo di fronte ad una perdita importante di informazioni provenienti dall’aziende di Trieste.

A questo punto rimaniamo in attesa di una comunicazione ufficiale da parte di Fincantieri per comprendere la versione dei fatti, anche per capire da dove questi dati sono stati sottratti o se si tratta dello stesso data leak che ha coinvolto l’azienda nel 2018.

Nell’ultimo anno, molte perdite di dati sono avvenute non direttamente all’azienda colpita ma attraverso le infrastrutture di aziende terze (attacchi in supply-chain), pertanto non possiamo escludere anche tale modalità di attacco.

RHC monitorerà l’evoluzione della vicenda in modo da pubblicare ulteriori news sul blog, qualora ci fossero novità sostanziali. Nel caso in cui l’azienda voglia fornire una dichiarazione a RHC, saremo lieti di pubblicarla con uno specifico articolo dando risalto alla questione.

Qualora ci siano persone informate sui fatti che volessero fornire informazioni in modo anonimo possono accedere utilizzare la mail crittografata del whistleblower.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.