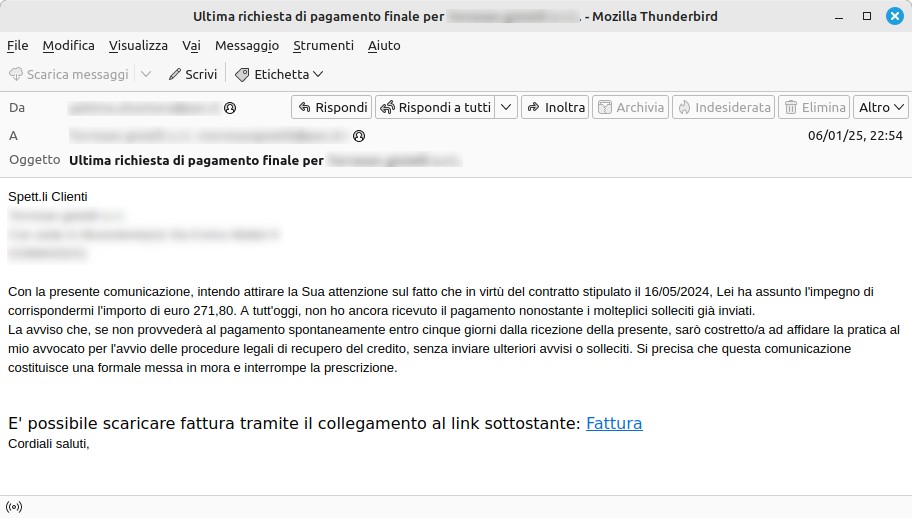

Nella serata del 6 gennaio 2025, è stata rilevata una nuova campagna Vidar da parte del CERT-AGID: i cyber-criminali continuano a sfruttare caselle PEC compromesse per diffondere il malware tra gli utenti italiani. Questa campagna presenta ulteriori elementi di complessità introducendo nuove tecniche per occultare la url da cui scaricare il payload.

La distribuzione del malware è stata accompagnata da nuove strategie per eludere i sistemi di sicurezza. Gli attacchi si sono basati su 148 domini di secondo livello, configurati per sfruttare un Domain Generation Algorithm (DGA) e path randomizzati. Durante la fase iniziale, gli URL sono rimasti inattivi per poi attivarsi solo successivamente, aumentando la difficoltà di una prevenzione tempestiva.

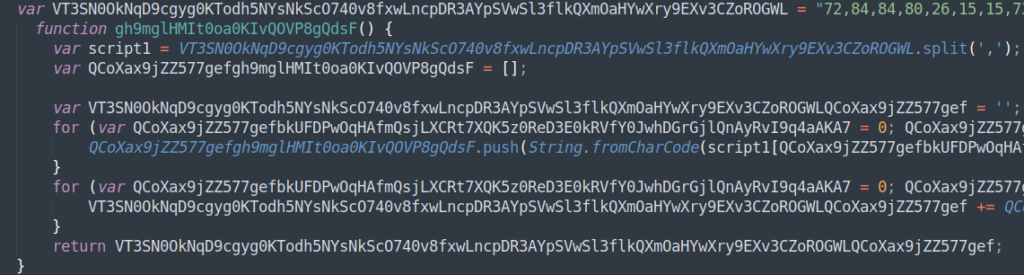

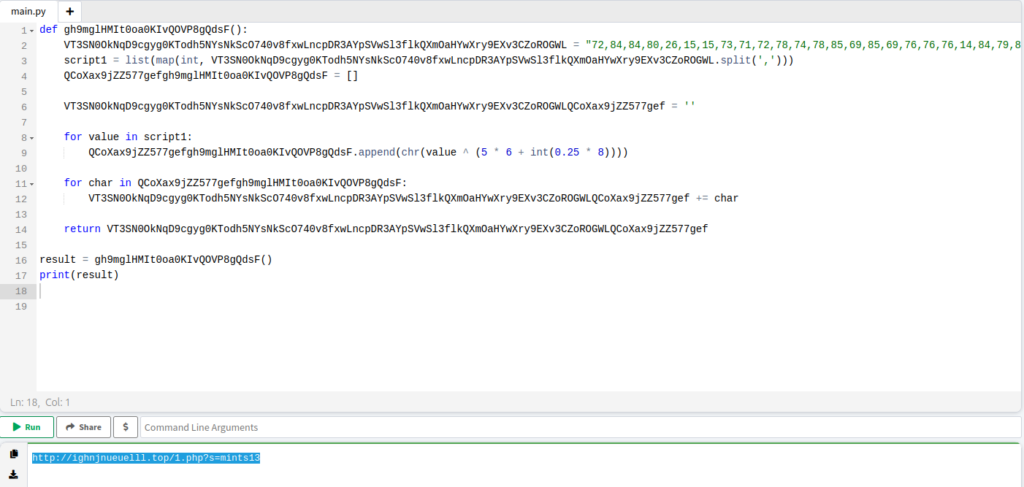

Un ulteriore elemento di novità è stato l’utilizzo di un file JavaScript con un metodo di offuscamento migliorato. Il file JS è stato riscritto per eseguire un’operazione di XOR sui valori di una lista e converte i risultati in caratteri tramite chr, rendendo più complesso il processo di analisi e rilevamento. Inoltre, IP, domini e caselle mittenti sono stati ruotati ogni 2-3 minuti, contribuendo a complicare ulteriormente le azioni di difesa.

Le attività di contrasto sono state già messe in atto con il supporto dei Gestori PEC. Gli IoC relativi alla campagna sono stati diramati attraverso il Feed IoC del CERT-AGID verso i Gestori PEC e verso le strutture accreditate.

Si raccomanda di prestare sempre la massima attenzione alle comunicazioni ricevute via PEC, in particolare quando contengono link ritenuti sospetti. Nel dubbio, è sempre possibile inoltrare le email ritenute sospette alla casella di posta [email protected]

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…