Durante un recente soggiorno in un bellissimo Hotel**** nella splendida Toscana, uno dei membri del nostro team ha vissuto un’esperienza IT a dir poco “agghiacciante”. Nonostante l’ambiente elegante e l’accoglienza impeccabile, il servizio Wi-Fi dell’hotel era vergognoso: il captive portal funzionante a singhiozzi, connessioni instabili e nessuna policy di sicurezza applicata.

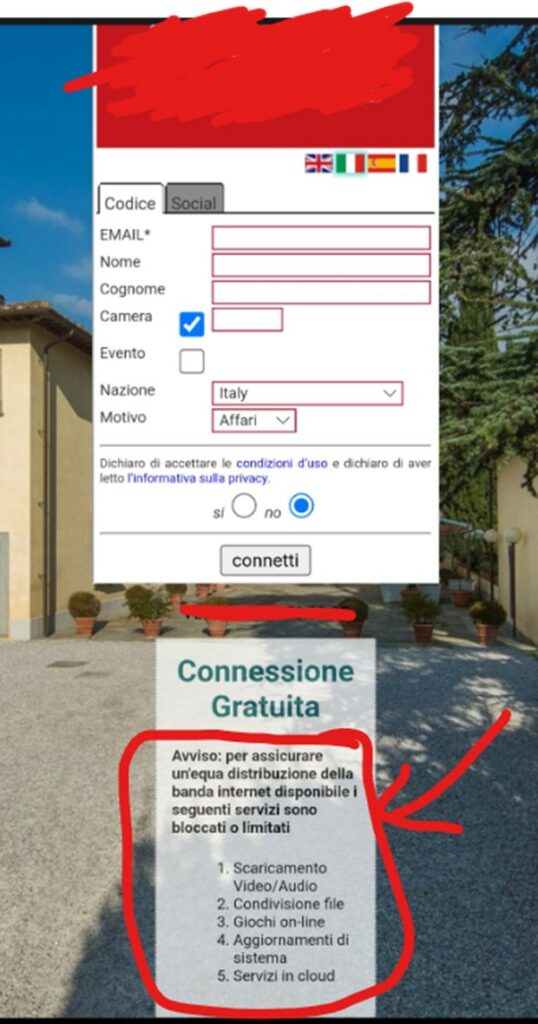

Come mostrato nello screen il captive, richiede diversi dati ed in fondo fa notare che la connessione avviene tramite “un’equa distribuzione della banda internet disponibile..”

Parte un messaggio nella chat di gruppo che fa scoppiare lo sfogo generale: il collega toscano che sottolinea quanto sia difficile sensibilizzare le aziende nella sua zona, dove persino le associazioni di categoria spesso “fanno orecchie da mercante”; Gli altri che quasi all’unisono confermano di trovarsi nella stessa situazione nei loro territori; fino ad ammettere che forse il vero problema siamo noi tecnici, incapaci di far comprendere il rischio.

Questo confronto ci ha portato a voler indagare sul fornitore IT di questo “servizio”. Si tratta di un’azienda della zona che nel nome porta orgogliosamente la parola “Cyber”, lasciando intendere competenze avanzate in sicurezza informatica. Ancora più incuriositi abbiamo guardato il loro sito web:

Riscontrando che non veniva aggiornato dal 2016, con un backend ancora in PHP 5.4.16 (https://www.cvedetails.com/version/479254/PHP-PHP-5.4.16.html, 219 vulnerabilità note di cui 35 di code execution) e servizio SSH esposto in rete con OpenSSH 7.4 (https://www.cvedetails.com/version/573324/Openbsd-Openssh-7.4.html, qui le cve sono meno 17, ma questa CVE-2023-38408 con punteggio 9.8 dovrebbe essere sufficiente per far comprendere il rischio).

Questi due elementi dovrebbero fare saltare dalla sedia qualsiasi persona che ha un minimo di esperienza IT quindi di base tutti i nostri lettori. Ma ci rendiamo conto che non tutti possono capire e avere idea di cosa stiamo parlando. In questo articolo vogliamo proprio trattare questa parte e evidenziare l’importanza di scegliere un buon fornitore, ma soprattutto come questa scelta e valutazione dovrebbe essere più alla portata di tutti.

Di solito ogni volta quando si acquista qualcosa tendiamo ad analizzare il fornitore più adeguato per quelle che sono le esigenze ma basandosi principalmente su due parametri qualità/prezzo. Mentre il prezzo è facilmente individuabile e identificabile, la qualità diventa qualcosa di difficile se non si è del mestiere. Per questo motivo si è iniziato ad utilizzare sempre di più due elementi come la reputazione e la qualifica. Per esempio quando compriamo qualcosa andiamo sempre a verificare due cose oltre al prezzo:

Come anticipato, quando parliamo di acquisti “tradizionali”, è ormai automatico consultare recensioni online, forum di discussione e comparatori di prezzo per capire se un prodotto vale il costo richiesto. In ambito IT, questo approccio diventa però più complesso, perché dietro al termine “qualità” si celano aspetti tecnici non sempre immediatamente comprensibili a chi non è del mestiere.

Così come esistono etichette energetiche che aiutano i consumatori a valutare l’efficienza degli elettrodomestici, sarebbe auspicabile introdurre un sistema simile per i servizi e prodotti IT. Un’etichetta di sicurezza informatica fornirebbe una valutazione immediata del livello di protezione offerto, facilitando scelte consapevoli anche per chi non ha competenze tecniche.

L’Unione Europea ha avviato iniziative per affrontare questa problematica. Il Cyber Resilience Act (CRA), adottato nel dicembre 2024, stabilisce requisiti obbligatori di sicurezza per i prodotti con elementi digitali, imponendo ai produttori di garantire la protezione dei loro prodotti durante tutto il ciclo di vita. A partire dall’11 dicembre 2027, solo i prodotti conformi a questi standard potranno essere commercializzati nell’UE, identificati dal marchio CE che attesterà anche la conformità ai requisiti di sicurezza informatica.

Parallelamente, l’European Cyber Security Organisation (ECSO) ha introdotto il Cybersecurity Made in Europe Label, un’etichetta che promuove le aziende europee che offrono soluzioni di cybersecurity affidabili e conformi alle normative europee. Sebbene questa etichetta sia un passo avanti, è ancora volontaria e non universalmente adottata.

L’esperienza che viviamo tutti i giorni però evidenzia la necessità urgente di strumenti che permettano anche ai non esperti di valutare facilmente la sicurezza dei servizi digitali. Un sistema di etichettatura chiaro e standardizzato, supportato da normative nazionali o europee, faciliterebbe scelte consapevoli, proteggendo sia i fornitori che i clienti finali da rischi informatici. È fondamentale che le istituzioni europee e nazionali accelerino l’implementazione di tali strumenti, promuovendo una cultura della sicurezza accessibile a tutti.

Sarebbe utile che l’ACN mettesse a disposizione uno strumento basato che tramite un audit che le aziende possono fare in modo volontario e di autocertificazione/dimostrazione, desse a loro come output un livello del loro prodotto/soluzione, stile classe A,B,C degli elettrodomestici.

In mancanza di uno strumento che semplifichi e renda renda accessibile la valutazione di un fornitore IT alla portata di tutti. Vediamo come fare anche se non si si è esperti di IT, sfruttando al meglio la reputazione, i feedback e alcuni criteri oggettivi:

Recensioni e testimonianze (social proof)

Indicatori di qualità misurabili

Certificazioni e qualifiche come proxy di affidabilità

Forum, community e gruppo di pari: il “passaparola digitale”

Confronto tra più offerte e non fermarsi alla prima

In questo modo, anche chi non è esperto di IT può farsi un’idea solida e prendere decisioni più informate, riducendo al minimo il rischio di affidarsi a un fornitore che alla fine costerà molto di più, tra interruzioni, malfunzionamenti e mancate protezioni.

Innanzitutto perché, come detto in precedenza, l’assenza di strumenti chiari e accessibili a tutti, per valutare la sicurezza dei servizi digitali rende difficile distinguere un fornitore affidabile da uno che – pur millantando competenze avanzate – non rispetta neanche i requisiti di base. Confidiamo che questa possibilità arrivi al più presto e che enti come l’ACN nazionale possano farsi carico di sviluppare un sistema concreto e alla portata di tutti.

Nel frattempo, però, non possiamo rimanere con le mani in mano: scegliere il partner sbagliato può costarci molto caro, e un servizio apparentemente secondario (come la connessione Wi-Fi da cui siamo partiti) potrebbe generare conseguenze gravissime. Basti pensare a un data breach di una certa entità: il danno reputazionale ed economico per un hotel potrebbe essere tale da compromettere irrimediabilmente la sua attività, fino addirittura alla chiusura.

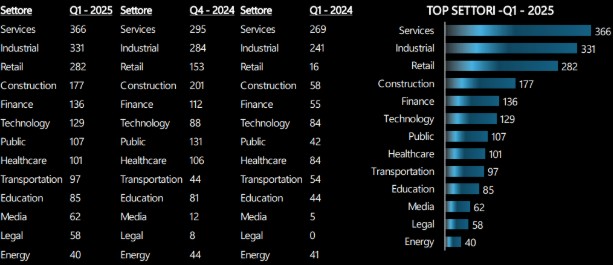

Questi numeri dimostrano in modo lampante che non è più possibile rimandare: imprenditori e albergatori devono avere a disposizione strumenti chiari, immediati e comprensibili per capire in un colpo d’occhio il livello di sicurezza offerto da un fornitore IT.

Oggi giorno, la qualità dei servizi IT non può essere considerata un elemento secondario in nessun settore. Nell’articolo abbiamo spiegato come un partner IT inadeguato possa intaccare la reputazione, la sicurezza e, in ultima analisi, il successo di un’attività. Non basta più affidarsi al nome o a promesse generiche: ogni persona deve poter capire, in modo semplice e immediato, quanto sia solido e affidabile il fornitore a cui si rivolge.

I dati e le statistiche raccolte confermano che i rischi legati a fornitori IT non all’altezza sono concreti e in crescita. Un solo data breach può tradursi in danni economici e reputazionali tali da compromettere irrimediabilmente l’attività.

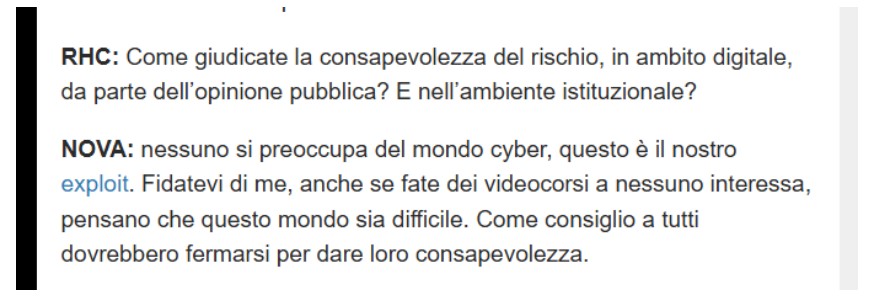

La mancanza di consapevolezza e di interesse si evidenzia anche in una delle nostre ultime interviste:

RHC effettua una BlackView con NOVA ransomware: “Aspettatevi attacchi pericolosi”

I cybercriminali sono i primi a sfruttare queste nostre mancanze.

Per questo motivo, è urgente disporre di strumenti che consentano di valutare facilmente e in modo trasparente il livello di protezione offerto da un vendor IT. Il Cyber Resilience Act e il Cybersecurity Made in Europe Label rappresentano passi nella giusta direzione, ma ad oggi non bastano: serve che enti come l’ACN nazionale intervengano rapidamente per sviluppare un sistema di etichettatura basato su audit volontari e autocertificazione, capace di restituire un “voto” chiaro (A, B, C eccetera) alle soluzioni IT. Solo così, imprenditori e albergatori potranno fare scelte consapevoli senza dover diventare esperti di sicurezza.

In un mondo in cui la tecnologia è ormai parte integrante di tutti i servizi, trascurare la sicurezza IT non è più un’opzione: è tempo di fare della protezione digitale una priorità, al pari di un servizio di qualità o di una struttura confortevole.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…