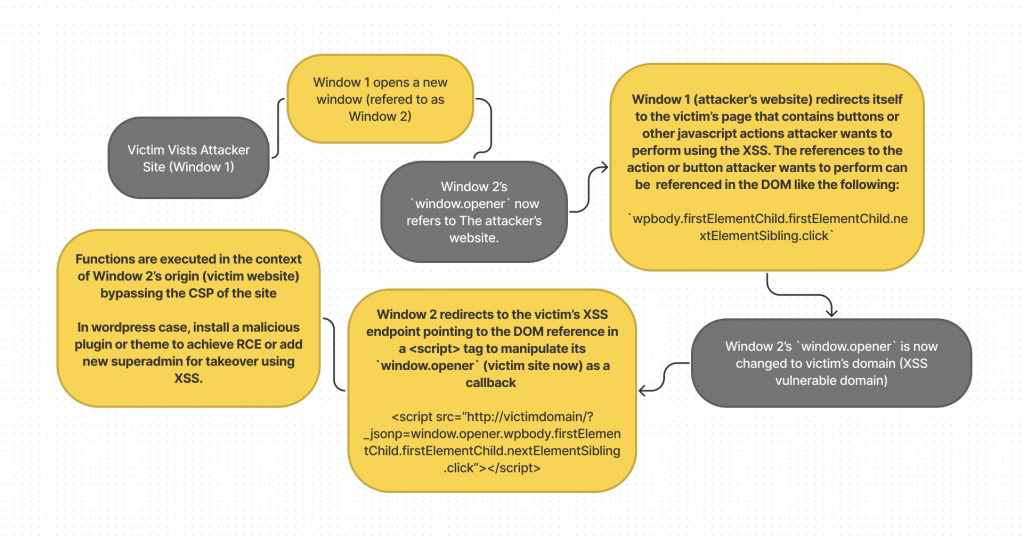

La tecnica di hacking, sviluppata dal ricercatore di sicurezza Paulos Yibelo, si basa sullo sfruttamento di una vulnerabilità che consente a un utente malintenzionato di eseguire azioni per conto di un altro utente.

La tecnica utilizza anche JSONP (JSON Basic Format Complement) per chiamare la funzione. Cose del genere potrebbero consentire la compromissione di un account WordPress, ma solo se esiste un exploit di cross-site scripting (XSS), che il ricercatore non ha ancora.

Yibelo ha affermato di non aver provato a utilizzare questo trucco su siti reali, limitando l’uso dell’exploit a un sito di test.

“Per il test, dovrei aspettare un utente di WordPress, quindi installare il plug-in ed eseguire un’iniezione di HTML”.

ha spiegato il ricercatore.

Secondo Yibelo, ha informato WordPress di questo hack tre mesi fa. Ma senza ricevere risposta, il ricercatore ha deciso di pubblicare i risultati del suo lavoro in un blog tecnico .

L’utilizzo di questo metodo di attacco è possibile in due scenari:

Le conseguenze di un simile attacco sono gravi. Se un utente malintenzionato può eseguire un’iniezione di HTML, quindi utilizzando la vulnerabilità trovata da Paulos, l’hacker sarà in grado di aggiornare l’iniezione di HTML a un vero e proprio XSS, che a sua volta può essere aggiornato a RCE (Remote COde Execution).

Il Daily Swig ha chiesto al team di sviluppo principale di WordPress di commentare lo studio, ma la società non ha ancora risposto.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…