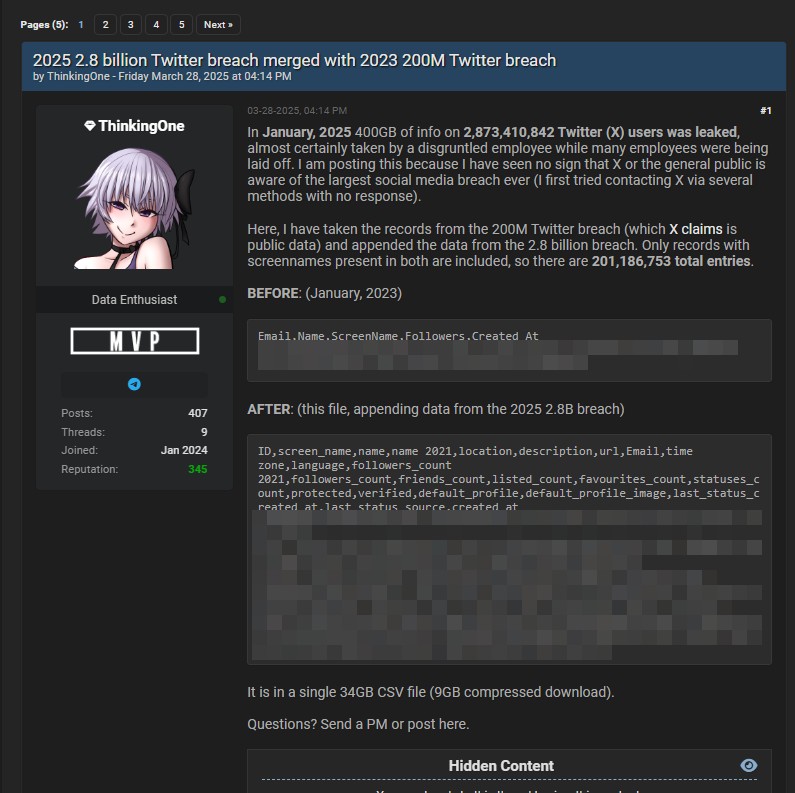

Il 28 marzo 2025, un utente del noto forum di cybersecurity BreachForums, con lo pseudonimo ThinkingOne, ha rivelato quello che potrebbe essere il più grande data breach mai registrato nel mondo dei social media. Secondo quanto riportato, un archivio contenente i dati di 2.8 miliardi di utenti di Twitter (ora X) sarebbe stato sottratto e reso pubblico, con molte probabilità da un dipendente scontento nel bel mezzo di una serie di licenziamenti di massa all’interno dell’azienda.

Il Threat Actors afferma anche che avrebbe “provato prima a contattare X tramite diversi metodi senza ottenere risposta”.

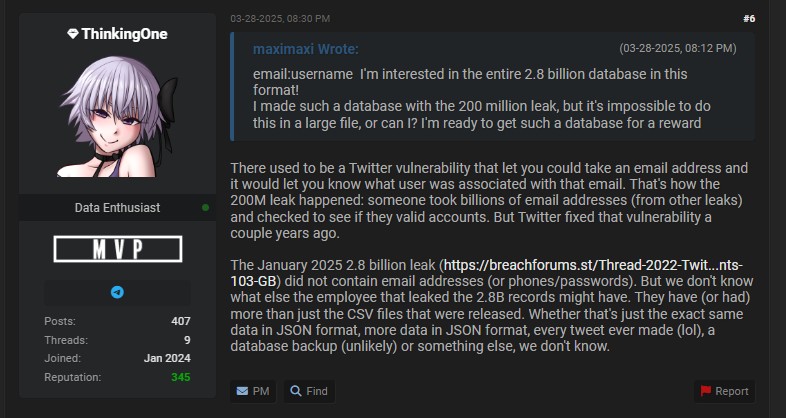

Ciò che rende questa violazione ancora più grave è la fusione dei nuovi dati con il già noto Twitter Breach del 2023, che aveva esposto informazioni su 200 milioni di utenti. Questa operazione di correlazione dei dati ha portato alla creazione di un nuovo file combinando le informazioni del 2023 con quelle recenti.

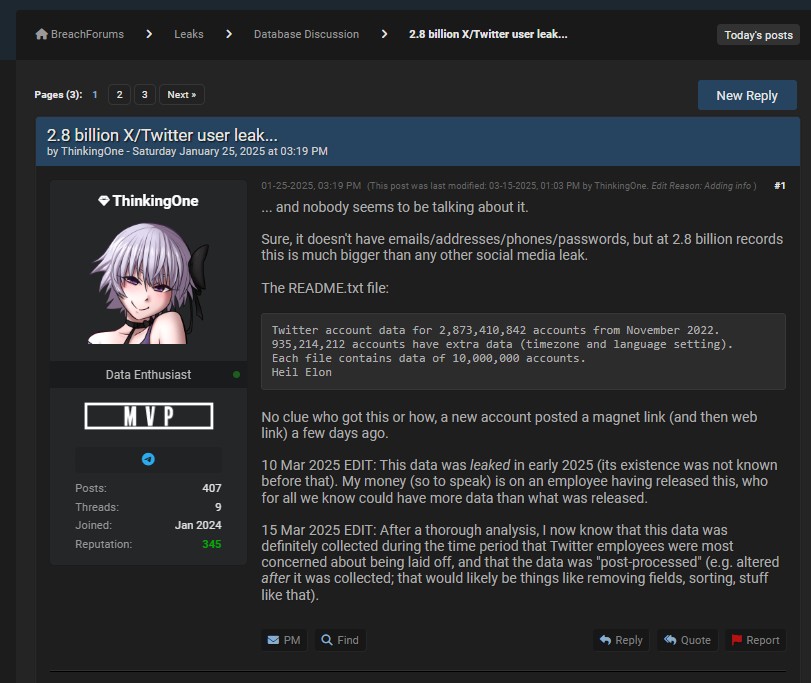

Già il 25 gennaio 2025, ThinkingOne aveva pubblicato un primo post in cui segnalava che i dati erano stati rilasciati pubblicamente, ma nessuno sembrava prestare la giusta attenzione alla questione. Nel suo messaggio, aveva sottolineato che sebbene il dataset non contenesse email, indirizzi, numeri di telefono o password, la sua dimensione di 2.8 miliardi di record lo rendeva comunque la fuga di dati più ampia mai registrata nei social media. Nei giorni successivi, aveva aggiornato il post, evidenziando che il leak era stato pubblicato da un account anonimo tramite un link magnetico e successivamente condiviso online.

In un’ulteriore modifica al post del 10 marzo 2025, ThinkingOne aveva avanzato l’ipotesi che i dati fossero stati sottratti all’inizio del 2025 da un dipendente, mentre il 15 marzo 2025, dopo un’analisi più approfondita, aveva concluso che il dataset era stato raccolto durante il periodo in cui i dipendenti di Twitter temevano licenziamenti di massa. Inoltre, aveva ipotizzato che i dati fossero stati successivamente modificati prima della loro diffusione, segnalando una possibile “post-elaborazione” del contenuto.

Questa nuova raccolta di dati è il risultato della fusione di diverse violazioni che hanno colpito X (ex Twitter). In particolare, il threat actor ha combinato la recente fuga di dati con quella del 2022, dimostrando come l’arricchimento delle informazioni sia essenziale per ricostruire un profilo digitale dettagliato di ogni individuo.

Questo non solo facilita operazioni di intelligence malevola, ma permette anche di affinare le strategie di attacco, aumentando l’efficacia delle frodi mirate.

A differenza della fuga di dati del 2023, che X aveva minimizzato definendola “dati pubblicamente accessibili”, il nuovo database include informazioni molto più dettagliate. Secondo ThinkingOne, ogni record ora comprende:

L’archivio complessivo ha una dimensione di 34GB in formato CSV, riducibile a 9GB in forma compressa.

Per gli utenti di X, questa fuga di dati rappresenta una minaccia concreta. I dati trapelati potrebbero essere utilizzati per:

Come Proteggersi

Il leak da 2.8 miliardi di dati utente rappresenta un nuovo campanello d’allarme per la sicurezza dei social media. Se confermato, sarebbe il più grande data breach mai registrato nel settore. Il silenzio di X e l’incapacità di rispondere prontamente a queste segnalazioni dimostrano la vulnerabilità della piattaforma nei confronti di minacce interne ed esterne. Gli utenti dovrebbero agire rapidamente per proteggere i propri account, mentre la comunità della sicurezza informatica osserva attentamente eventuali sviluppi su questo incidente.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…