Microsoft Threat Intelligence ha recentemente scoperto una nuova variante di XCSSET, un malware sofisticato progettato per infettare i progetti Xcode su macOS. Questa versione aggiornata introduce miglioramenti significativi nell’offuscamento del codice, nelle tecniche di persistenza e nelle strategie di infezione, aumentando la capacità del malware di eludere i controlli di sicurezza e compromettere i sistemi degli sviluppatori. La minaccia si presenta particolarmente pericolosa a causa della sua natura modulare e della capacità di esfiltrare informazioni sensibili, inclusi file personali, credenziali e persino dati relativi a portafogli digitali.

XCSSET è stato inizialmente individuato nel 2020 come un malware capace di infettare progetti Xcode, colpendo gli sviluppatori macOS in modo subdolo. La sua strategia di attacco prevedeva la modifica dei file associati ai progetti di sviluppo, diffondendosi automaticamente agli utenti che scaricavano e compilavano il codice infetto.

La nuova variante, la prima rilevata dal 2022, presenta caratteristiche avanzate rispetto alle precedenti versioni. Oltre a implementare tecniche di offuscamento più raffinate, il malware utilizza nuovi meccanismi di persistenza, il che gli permette di rimanere attivo anche dopo il riavvio del sistema. Inoltre, è stata osservata una maggiore modularità del codice, il che suggerisce che gli autori di XCSSET abbiano sviluppato un framework scalabile per distribuire payload malevoli personalizzati.

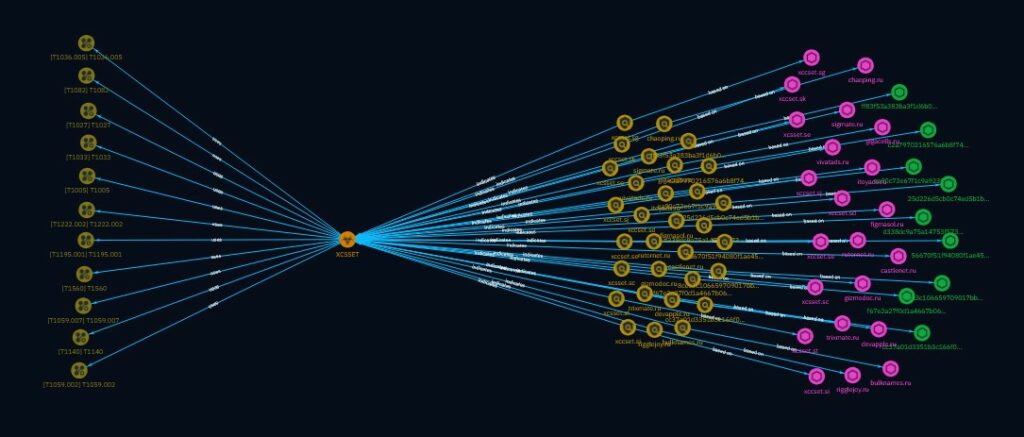

L’immagine allegata fornisce una rappresentazione visiva della complessa infrastruttura di XCSSET, evidenziando i suoi molteplici punti di contatto e interconnessioni con moduli malevoli, server di comando e controllo (C2) e metodi di infezione.

L’analisi dell’immagine evidenzia l’architettura sofisticata di XCSSET e il modo in cui riesce a distribuire le proprie componenti in modo efficace, rendendo la sua individuazione e rimozione estremamente complessa.

Uno degli aspetti più insidiosi di questa nuova variante è l’adozione di un sistema di offuscamento più sofisticato. I nomi dei moduli sono stati mascherati per rendere più difficile l’analisi statica, mentre l’uso intensivo di linguaggi di scripting e binari legittimi consente al malware di operare in modo discreto.

La struttura modulare del malware permette agli attaccanti di aggiornare le funzionalità senza dover distribuire una nuova versione completa, aumentando la flessibilità e la longevità della minaccia. Tra le capacità identificate troviamo:

Per garantire la sopravvivenza nel sistema infetto, XCSSET implementa tre diverse tecniche di persistenza:

L’evoluzione di XCSSET dimostra come le minacce informatiche siano in costante cambiamento, adottando nuove strategie per eludere i controlli di sicurezza. Per mitigare i rischi associati a questa minaccia, gli sviluppatori dovrebbero adottare le seguenti precauzioni:

L’analisi condotta da Microsoft Threat Intelligence sottolinea l’importanza di mantenere elevati livelli di sicurezza informatica, soprattutto in ambienti di sviluppo. Gli sviluppatori macOS devono essere consapevoli delle minacce emergenti e adottare misure proattive per proteggere il proprio codice e i propri sistemi da attacchi sofisticati come XCSSET.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Vulnerabilità

VulnerabilitàVenerdì sera l’exchange di criptovalute sudcoreano Bithumb è stato teatro di un incidente operativo che ha rapidamente scosso il mercato locale di Bitcoin, dimostrando quanto anche un singolo errore umano possa avere effetti immediati e…

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…