Sul noto forum underground Breach Forums, sono stati diffusi 44 giga di dati appartenenti al colosso internet Yandex, il “Google russo”.

L’azienda smentisce la violazione dall’esterno e attribuisce la colpa della fuga di codice sorgente a un ex dipendente: l’autore del furto è, a quanto sembra, un ex dipendente di Yandex.

Il leaker ha pubblicato un magnet link contenente quelli che afferma essere “sorgenti git di Yandex”, che includono 44,7 gigabyte di dati sottratti all’azienda nel luglio del 2022. Si dice che questi repository di codice includano tutto il codice sorgente dell’azienda, ad eccezione delle norme anti-spam.

L’ingegnere informatico Arseniy Shestakov ha analizzato il repository Git di Yandex trapelato e ha dichiarato che contiene dati tecnici e codice dei seguenti prodotti:

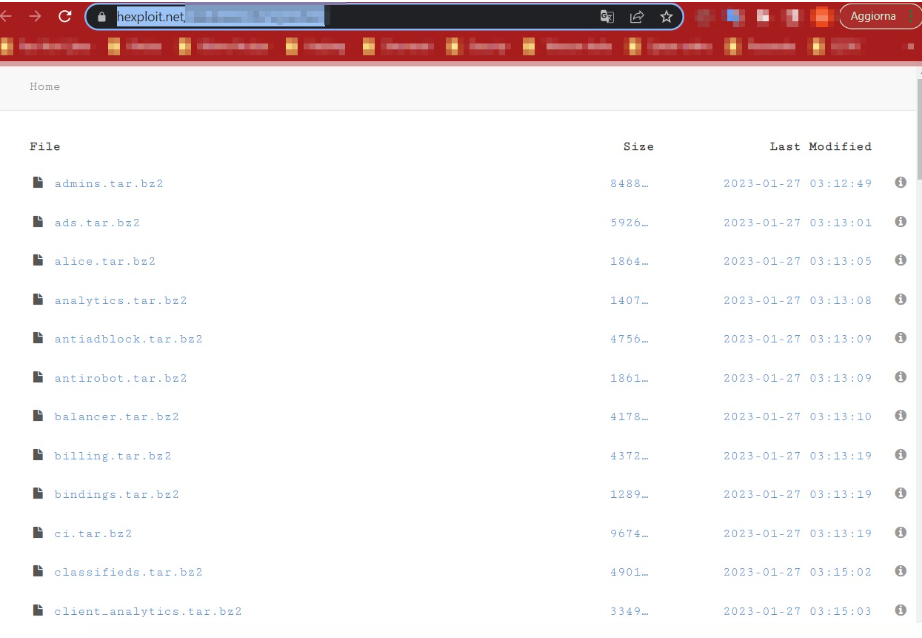

Shestakov ha anche condiviso un elenco di directory dei file trapelati su GitHub per coloro che vogliono vedere quale codice sorgente è stato rubato.

“Ci sono almeno alcune chiavi API, ma probabilmente sono state utilizzate solo per i test di distribuzione”, ha detto Shestakov a proposito dei dati trapelati.

Yandex ha affermato che i suoi sistemi non sono stati violati e che un ex dipendente ha fatto trapelare il repository del codice sorgente:

“Yandex non è stata violata. Il nostro servizio di sicurezza ha trovato frammenti di codice di un repository interno di pubblico dominio, ma il contenuto differisce dalla versione attuale del repository utilizzato nei servizi Yandex”.

Un repository è uno strumento per memorizzare e lavorare con il codice. Il codice viene utilizzato internamente dalla maggior parte delle aziende.

I repository sono necessari per lavorare con il codice e non sono destinati all’archiviazione dei dati personali degli utenti. “Stiamo conducendo un’indagine interna sulle ragioni del rilascio di frammenti di codice sorgente al pubblico, ma non vediamo alcuna minaccia per i dati degli utenti o per le prestazioni della piattaforma”. – Yandex.

Intanto anche nel clear web iniziano a comparire i file di Yandex, come su hexploit.net

Il repository leaked contiene solo codice: la violazione non include i dati dei clienti, quindi non rappresenta un pericolo diretto per la privacy o la sicurezza dei consumatori di Yandex. Inoltre, la falla non minaccia immediatamente di rivelare la tecnologia unica di Yandex.

Tuttavia, ci sono molti file interessanti con nomi come “blacklist.txt” che potrebbero potenzialmente esporre servizi funzionanti.

Queste informazioni sono state fornite da un ex dirigente di alto livello.

Se cio’ che ha dichiarato Yandex si rivelasse vero, confermerebbe ancora una volta che gli insider possono essere una potenziale minaccia (sia intenzionalmente che involontariamente) maggiore di altre, poiché hanno già accesso fisico e potenzialmente molti più privilegi.

Un amministratore malintenzionato è più pericoloso di un gruppo di hacker sofisticati semplicemente perché ha già le chiavi del regno.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…