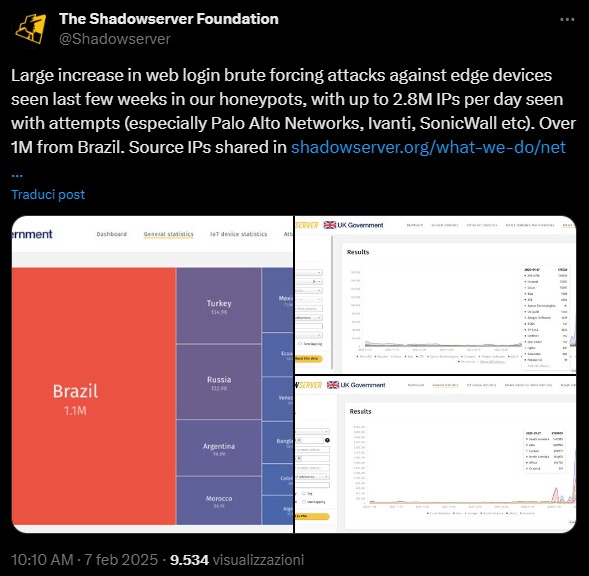

Un’operazione su vasta scala, che sfrutta ben 2,8 milioni di indirizzi IP, sta prendendo di mira dispositivi di sicurezza critici come VPN, firewall e gateway. I bersagli? Vendor di primo piano come Palo Alto Networks, Ivanti e SonicWall.

Rilevata per la prima volta a gennaio 2025 e confermata dalla Shadowserver Foundation, questa campagna ha subito un’accelerazione nelle ultime settimane. I cybercriminali stanno cercando di forzare credenziali di accesso su dispositivi esposti, mettendo a rischio la sicurezza di intere infrastrutture.

Il brute force non ha bisogno di presentazioni: tentativi ripetuti di login fino a trovare le giuste combinazioni di username e password. Se un dispositivo viene compromesso, può essere utilizzato per accesso non autorizzato alla rete, furto di dati o come nodo di un botnet.

Secondo Shadowserver, la campagna impiega 2,8 milioni di IP unici ogni giorno, con un’alta concentrazione in Brasile (1,1 milioni di IP), Turchia, Russia, Argentina, Marocco e Messico. Le fonti di questi attacchi sono per lo più proxy residenziali e dispositivi compromessi, come router MikroTik, Huawei e Cisco, segnale che dietro potrebbe esserci una botnet su vasta scala.

Gli attacchi prendono di mira le infrastrutture critiche per l’accesso remoto:

Essendo dispositivi esposti a internet, diventano bersagli privilegiati. Un sistema compromesso non è solo una vittima: può trasformarsi in un proxy per ulteriori attacchi, permettendo agli attori malevoli di occultare il traffico malevolo dietro connessioni apparentemente legittime.

Piotr Kijewski, CEO di Shadowserver, ha confermato che non si tratta di semplici scansioni, ma di tentativi di login reali, aumentando esponenzialmente il rischio di compromissione. Questo attacco segue un trend in crescita: nell’aprile 2024, Cisco aveva già segnalato campagne simili contro VPN di Check Point, Fortinet e Ubiquiti, spesso veicolate tramite TOR e proxy anonimi.

La situazione è aggravata da vulnerabilità critiche recentemente scoperte, come CVE-2024-8190 (Ivanti) e CVE-2025-23006 (SonicWall), che rendono i dispositivi non aggiornati ancora più facili da compromettere.

Le principali raccomandazioni includono:

Questa campagna dimostra ancora una volta che gli attacchi brute force non sono un retaggio del passato, ma una minaccia attuale e in evoluzione. Shadowserver avverte che questi attacchi non si arresteranno presto e potrebbero coinvolgere ulteriori vendor e regioni.

Chiunque gestisca dispositivi di sicurezza esposti su internet deve agire subito: ignorare la minaccia significa diventare il prossimo bersaglio.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione delle piattaforme digitali ha raggiunto un punto di rottura dove la presenza umana non è più richiesta per alimentare il dibattito. Moltbook emerge come un esperimento sociale senza precedenti, un ecosistema dove milioni di…

Cybercrime

CybercrimeNel mondo dell’underground criminale, il lavoro si divide tra “professionisti”. C’è chi sviluppa ed esercisce il ransomware, c’è chi vende un accesso iniziale alle aziende e c’è chi sfrutta l’accesso iniziale per condurre attacchi informatici…

Cybercrime

CybercrimeNegli ultimi giorni, APT28, noto gruppo di hacker legato alla Russia, ha intensificato gli attacchi sfruttando una vulnerabilità di Microsoft Office. La falla, catalogata come CVE‑2026‑21509, è stata resa pubblica da Microsoft pochi giorni prima…

Diritti

DirittiDopo aver analizzato nei precedenti contributi il perimetro dei reati informatici e i rischi legati alle manovre di difesa attiva, è necessario compiere un ultimo passo verso la comprensione della cybersecurity moderna ovvero il passaggio…

Cyber Italia

Cyber ItaliaSi è concluso la scora settimana, presso la Scuola Allievi Agenti della Polizia di Stato di Vibo Valentia, il corso di formazione specialistica in OSINT – Open Source Intelligence, rivolto agli operatori della Polizia Postale.…