Almeno da maggio 2021, il malware Linux chiamato AVrecon è stato utilizzato per infettare oltre 70.000 router SOHO (small office/home office) basati su Linux e aggiungerli a una botnet progettata per rubare banda e fornire un servizio proxy residenziale nascosto.

Il malware è riuscito in gran parte a eludere il rilevamento da quando è stato individuato per la prima volta a maggio 2021 quando prendeva di mira i router Netgear.

Da allora, è passato inosservato per oltre due anni, intrappolando lentamente nuovi bot e diventando una delle più grandi botnet di targeting per router SOHO scoperte negli ultimi anni.

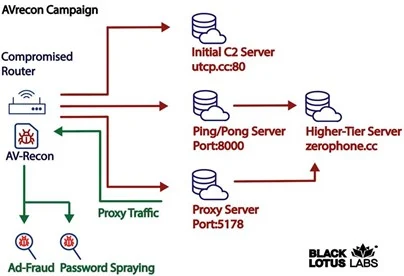

Tutto questo consente agli operatori di nascondere un ampio spettro di attività dannose, dalla frode pubblicitaria digitale ad attività di password spraying.

Secondo il team di ricerca delle minacce Black Lotus Labs di Lumen, mentre il trojan di accesso remoto (RAT) AVrecon ha compromesso oltre 70.000 dispositivi, solo 40.000 sono stati aggiunti alla botnet dopo aver ottenuto persistenza.

“Sospettiamo che l’attore della minaccia si è focalizzato sul tipo di dispositivi SOHO in quanto sapevano che gli utenti avrebbero avuto meno probabilità di applicare patch contro vulnerabilità ed esposizioni comuni (CVE)”, ha affermato Black Lotus Labs e hanno aggiunto: “Invece di utilizzare questa botnet per un rapido pagamento, gli operatori hanno mantenuto un approccio più moderato e sono stati in grado di operare senza essere rilevati per più di due anni. A causa della natura del malware, i proprietari delle macchine infette raramente notano interruzioni o perdite del servizio di larghezza di banda.”

Una volta infettato, il malware invia le informazioni del router compromesso a un server di comando e controllo (C2). Dopo aver stabilito il contatto, al device hackerato viene chiesto di stabilire una comunicazione con un gruppo indipendente di server, noti come server C2 di secondo stadio.

I ricercatori della sicurezza hanno trovato 15 di questi server di controllo di secondo stadio, che sono operativi almeno dall’ottobre 2021, sulla base delle informazioni del certificato x.509.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…