All’interno del principale market cinese nel darkweb conosciuto come Cabyc Market vengono venduti 900.000 dati di accesso italiani(email e password). Ma andiamo ad approfondire meglio il market, cosa vende e, soprattutto, i nostri dati in mani poco rassicuranti…

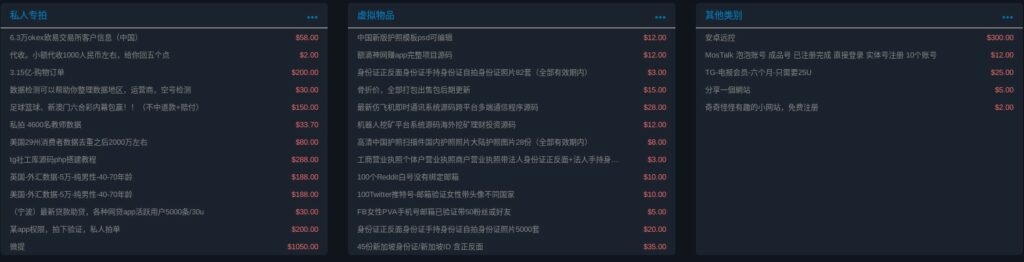

Possiamo renderci immediatamente conto come il market sia un luogo aperto dove singoli venditori possono pubblicare i propri annunci così da vendere i propri “prodotti”.

Al primo posto figura la vendita di dati, dati sottratti ad aziende, società, paesi che possono essere utilizzati sia come accesso iniziale e sia come studio ed analisi della corrispondenza. Così da scalare verso nuovi mittenti e nuovi destinatari (magari più appetibili) le proprie azioni criminali.

Ovviamente ci siamo concentrati sulla vendita di dati italiani, lo abbiamo ripetuto più e più volte ma è sempre bene ricordarlo. I dati una volta finiti in Rete sono persi per sempre e, spesso, possono essere un canale di accesso per programmare attacchi ransomware, spionaggio industriale, furti d’identità (purtroppo sempre più frequentemente con tutte le conseguenze legali del caso), ingegneria sociale sui soggetti così da tracciarne un profilo via via più dettagliato, campagne di phishing e molto altro.

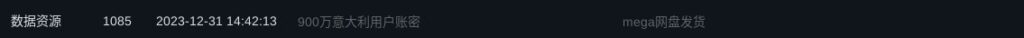

All’interno del market è presente un annuncio, datato 31-12-2023, tramite il quale è possibile acquistare 900.000 dati di account italiani, vediamo l’annuncio ed il relativo screen:

L’annuncio è estremamente chiaro, è prevista la vendita di 900.000 dati di accesso italiani per 49$ pagabili nelle seguenti criptovalute: ETH, BTC, USDT-ERC20, USDT-TRC20 e l’invio del file contenente i dati all’acquirente avverrà tramite la piattaforma Mega, ovviamente assolutamente incolpevole.

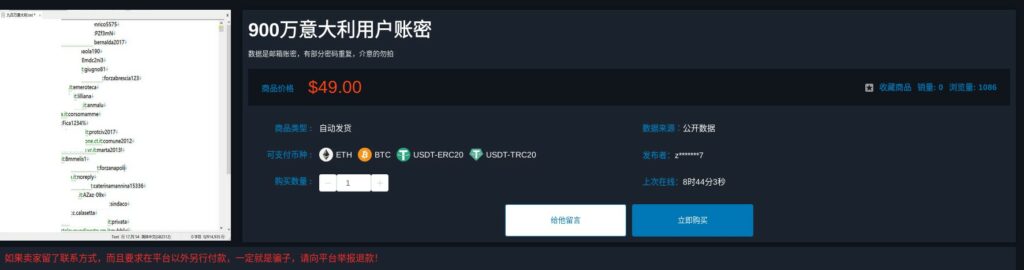

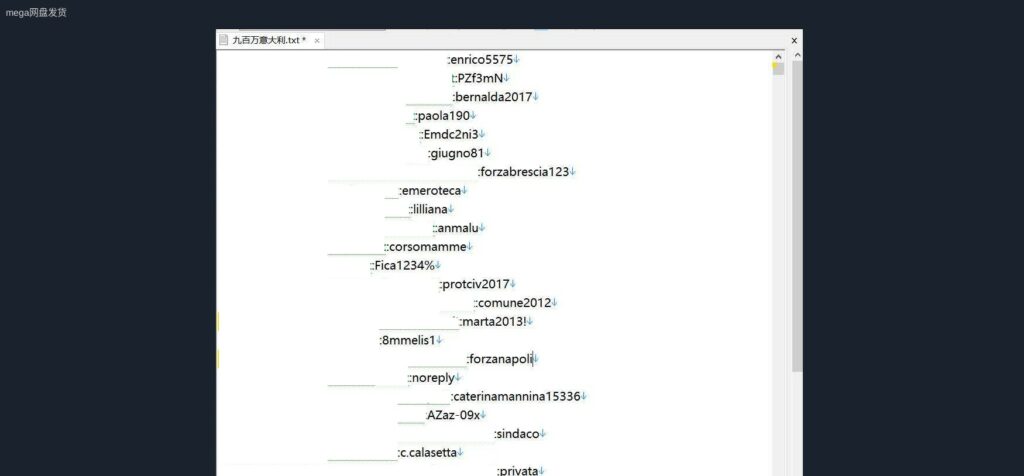

Entriamo ora nel vivo della questione ed andiamo ad analizzare il sample messo dal venditore opportunamente editato lasciando visibile il dato che ci interessa davvero, ovvero le password:

Eccoci arrivati al vero tasto “dolente, all’eterno dolore”, ovvero le password utilizzate per gli account e come queste siano assolutamente errate, inefficienti e soffrano della vecchia malattia italiana di dover mettere password che si possano ricordare a memoria o, quantomeno, facilmente trascrivibili su post-it, fogli di carta ecc…

Ma se queste password sono totalmente errate, come dovrebbe essere una password?

Se è troppo complessa, poi come faccio a ricordarmela? Io utilizzo diversi account e, quindi, diverse password (non farete mica password re-use, vero?), sicuramente mi confonderò e non riuscirò più a ricordarmi le password dei vari account, ma è davvero così? O, meglio, come fanno le persone “skillate” a ricordarsi le password?

Se siete arrivati fino a qui avete già capito che è ora di buttare post-it, fogli A4, agende con password segnate in punti sconosciuti e di passare ad uno strumento semplice, intuitivo, gratuito ma soprattutto sicuro per memorizzare le nostre password (e generarne di nuove, come vedremo in seguito)

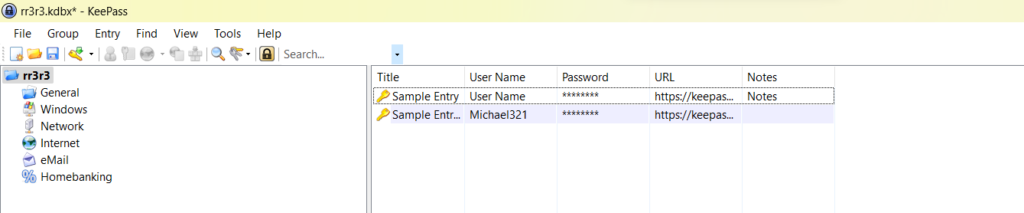

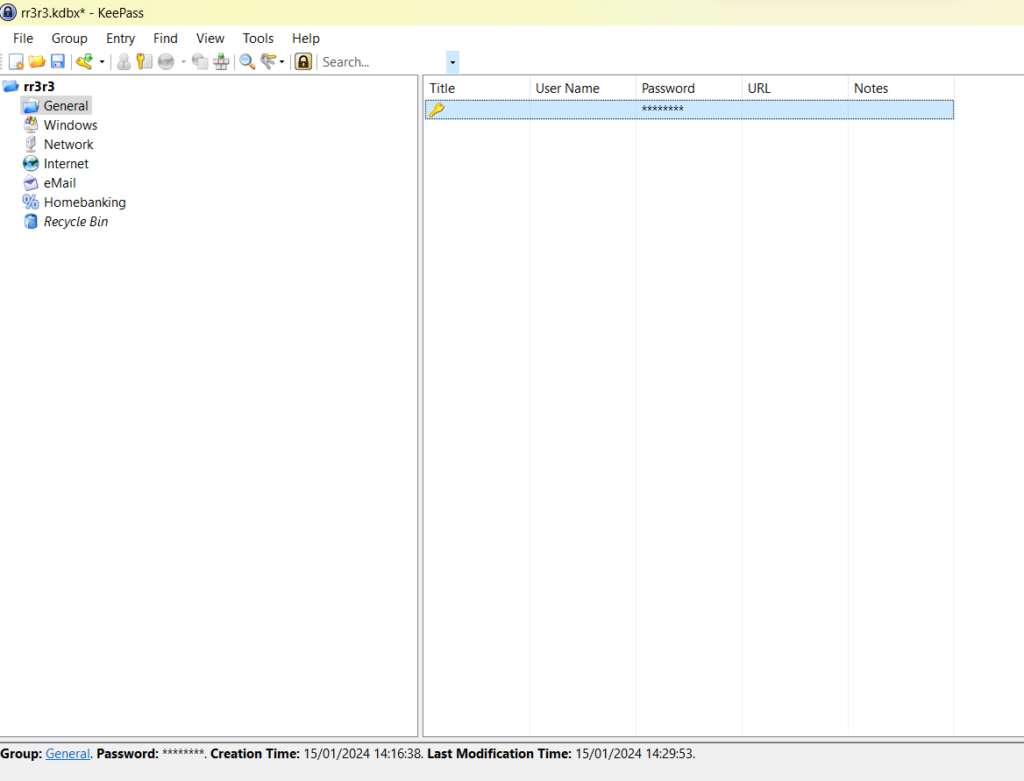

Schermata di KeePass, un password manager che consente di salvare le proprie password suddividendole per categorie, queste che vediamo nello screen sono quelle di default ma ovviamente è possibile crearne delle altre così da organizzare al meglio le proprie password, andiamo a creare una entry con una password:

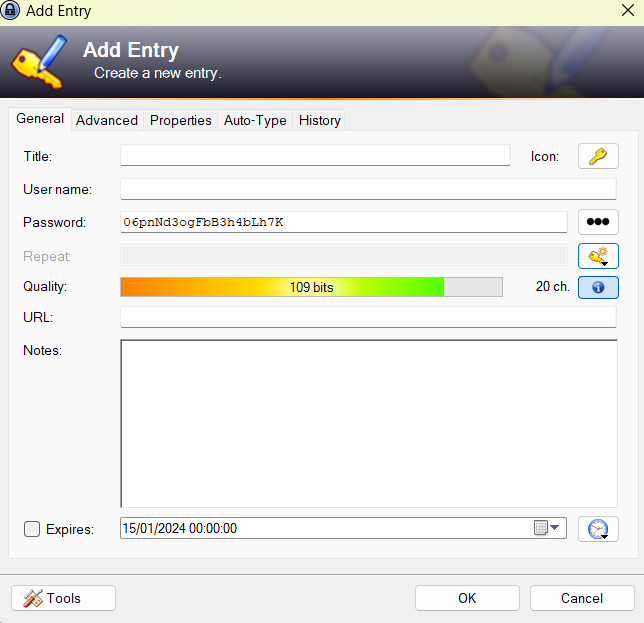

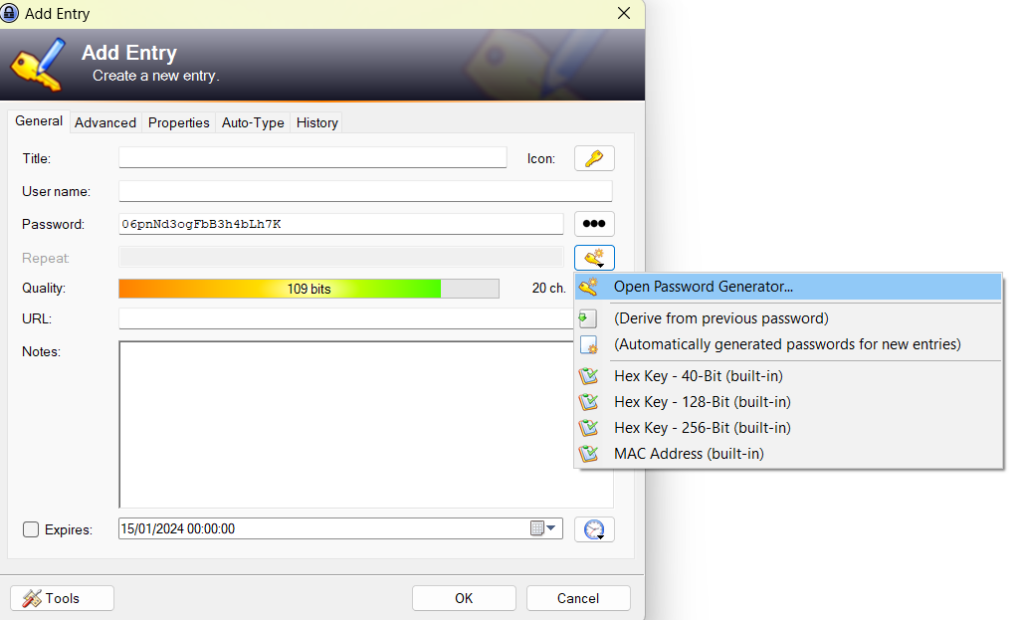

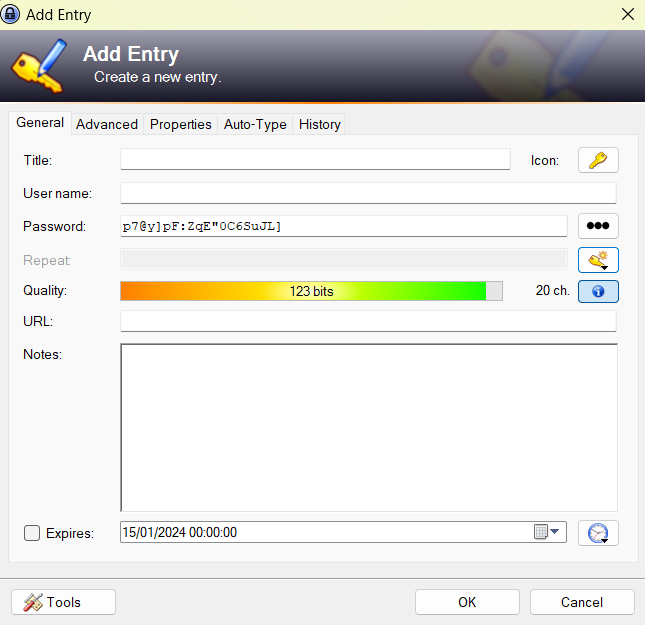

Questa è la schermata che ci apparirà quando andremo a creare la entry che ci interessa, ovviamente ho reso la password visibile(con le impostazioni di default che dopo modificheremo) per darvi un’idea di quello di cui stiamo parlando, la password che Keepass genera di default è una password ovviamente alfanumerica di 20 caratteri(quindi nulla a che vedere con le password che abbiamo visto sopra), ora però divertiamoci un po’ a modificare le impostazioni del “password generator” cliccando sulla chiave sotto ai tre puntini ed andando ad impostare la password da generare con i criteri che vogliamo:

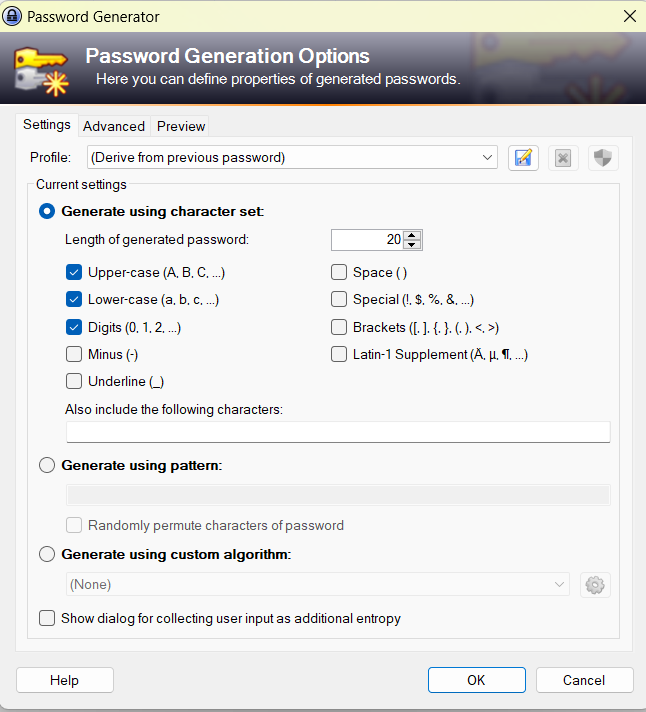

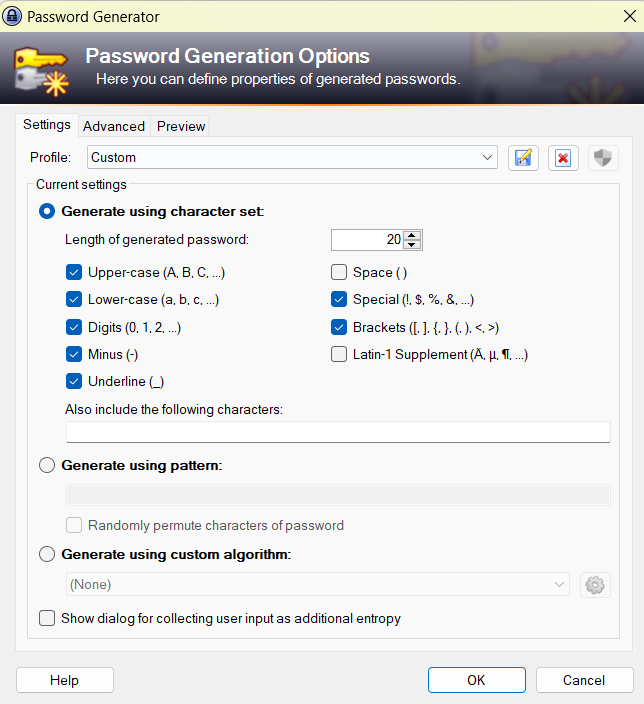

Questa sarà la schermata che vedremo:

Lasciamo per buona la lunghezza ed andiamo a selezionare le seguenti voci: “Minus, Underline, Special, Brackets”:

A questo punto alla voce “Profile” vedremo la dicitura “Custom”, andiamo a cliccare sul dischetto con la matita ed a salvare questo nuovo profilo, a questo punto clicchiamo su “OK” per chiudere la finestra in questione e vedremo una finestra simile:

Come possiamo vedere la nuova password rispetta il profilo da noi precedentemente indicato, è uscita una password molto robusta che non ha niente a che vedere con le password che abbiamo visto all’inizio dell’articolo, che ovviamente è impossibile da ricordare e che andremo quindi a salvare cliccando “OK”

Eco qui la entry del nostro test salvata correttamente

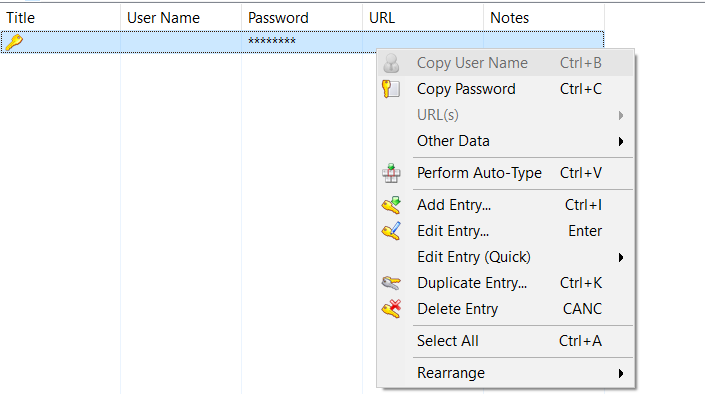

Cliccando con il tasto destro è possibile fare varie azioni, tra le quali copiare la password ed eccola qui:

p7@y]pF:ZqE”0C6SuJL]

Questo è – ovviamente a grandi linee ed ad un livello molto basico – l’utilizzo del KeePass, il password manager che ci accompagna nella gestione e nella creazione di password complesse per i nostri account.

Esistono vari siti che permettono di verificare la sicurezza di una password, uno dei più utilizzati si chiama proprio “How Secure Is My Password” gestito da security.org, andiamo a vederlo insieme facendo due test, il primo con una delle password in vendita nel market cinese ed il secondo con la password che abbiamo creato poco fa.

Tra le password in vendita ho scelto “forzanapoli” ottenendo un risultato assai deludente ed ampiamente previsto, in pratica avere un account con una password del genere è un invito a farsi bucare ma, a differenza di una password seria, non è una sfida, è proprio un modo per mandare un messaggio tipo “Ehi sono qui e sono pronto ad essere bucato, non mi interessa nulla se i miei account vengono compromessi, anzi vi lascio la porta aperta e vi invito ad entrare”.

Andiamo ora a vedere la password che abbiamo creato poco fa, vediamo quanto tempo impiegherebbe un computer a craccare la nostra password:

Ecco che per bucare la password che abbiamo creato poco fa con Kee Pass un computer impiegherebbe 3 sestilioni di anni, orientativamente un numero così:

3.000.000.000.000.000.000.000 di anni

Direi che gli screen parlino da soli e non servano ulteriori commenti in merito al grado di sicurezza delle due password

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…