Autore: ThinkOpen

All’interno del forum underground breached è stata rilevata la diffusione di una serie di potenziali login di accesso a sistemi aziendali Citrix italiani ed europei esposti su internet.

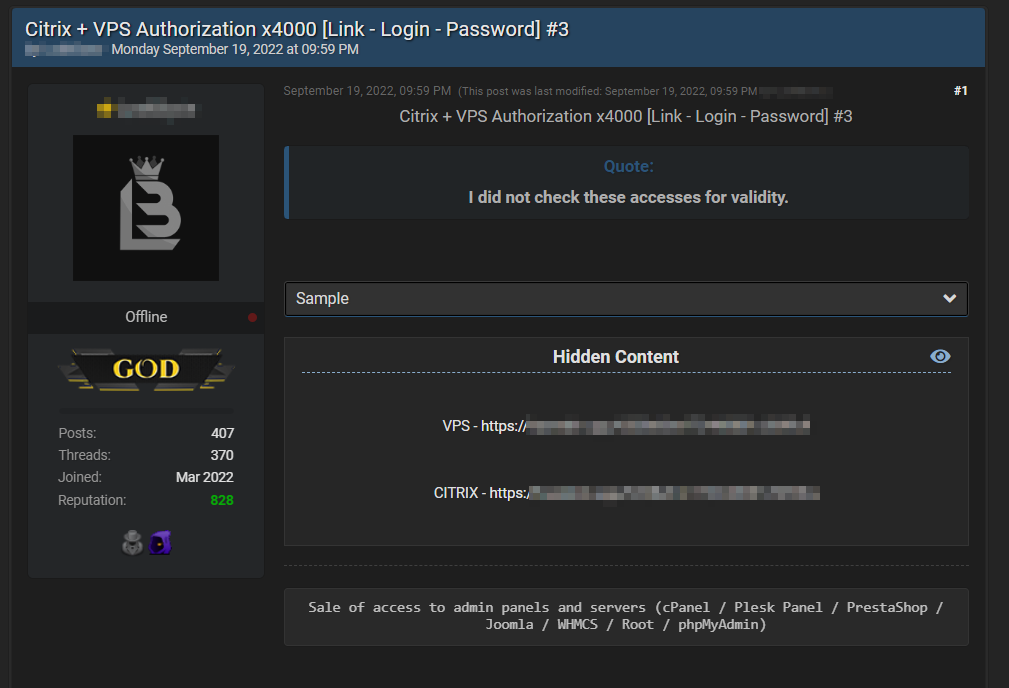

Il 19 settembre 2022, l’utente del forum “LeakBase” ha infatti pubblicato una serie di link contenenti url, login e password di servizi aziendali basati su Citrix e accessi a pannelli di back office di vari portali.

La segnalazione è pervenuta dal team di Cyber Intelligence del gruppo Thinkopen, che ha inoltre registrato lo scaricamento dei dati da parte di più di 80 attori potenzialmente malevoli.

Le liste contengono riferimenti a circa 4000 infrastrutture: in parte sistemi Citrix XenApp, vpn NetScaler ma anche accessi a infrastrutture VPS e portali web b2b.

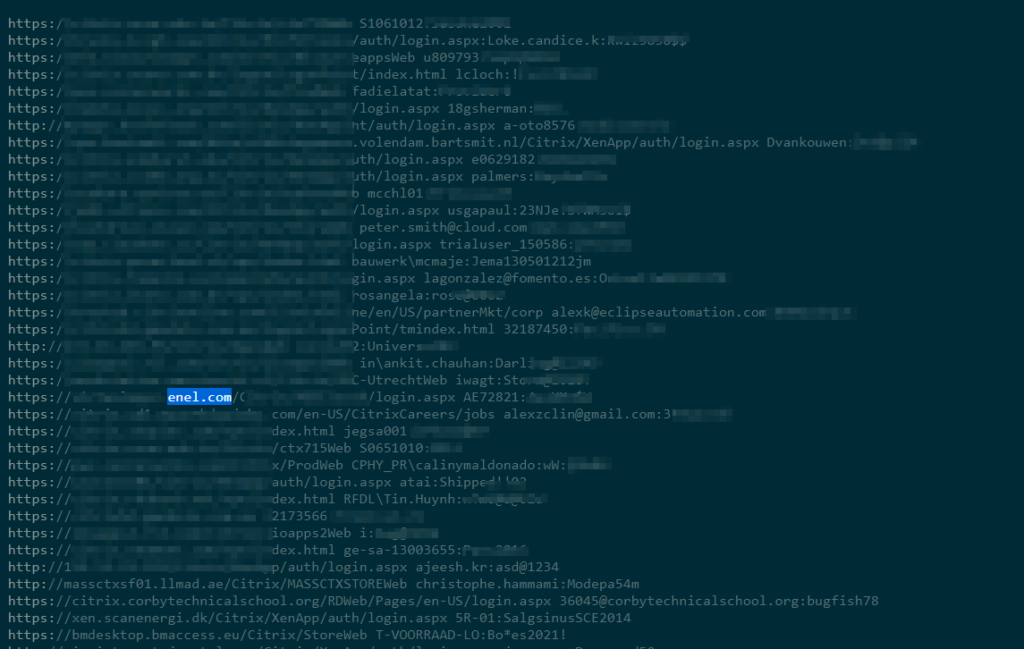

In particolare, la lista di accessi Citrix diffusa dall’attore criminale conta quasi 1400 endpoint. Le infrastrutture referenziate in quest’ultima contengono riferimenti ad organizzazioni pubbliche e private di varia natura, tra i quali:

La presenza di queste organizzazioni all’interno delle liste pubblicate dall’attore criminale rappresenta un fattore di rilievo da valutare in quanto:

A questo fine, è fondamentale per tutte le organizzazioni coinvolte appurare che le credenziali menzionate nelle liste non permettano accesso alle infrastrutture di rete, così come verificare la copertura delle infrastrutture riportate all’interno dei presidi di sicurezza aziendali.

Di seguito riportiamo alcuni samples prelevati dalle URL collegate al post.

Risulta quindi importante per quelle aziende che hanno Citrix all’interno delle loro infrastrutture verificare che non ci siano impatti una volta pubblicati questi dati.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…