Akira rappresenta una delle più recenti minacce ransomware in grado di aggirare i tradizionali strumenti di difesa delle organizzazioni. Un recente caso analizzato dal team di S-RM ha evidenziato come questo gruppo abbia utilizzato una webcam non protetta per distribuire il proprio payload, eludendo le difese di un sistema EDR (Endpoint Detection and Response).

L’attacco ha avuto inizio con la compromissione della rete della vittima attraverso una soluzione di accesso remoto esposta a internet. Dopo l’accesso, Akira ha implementato AnyDesk.exe, uno strumento di gestione remota, per mantenere il controllo dell’ambiente e procedere con l’esfiltrazione dei dati.

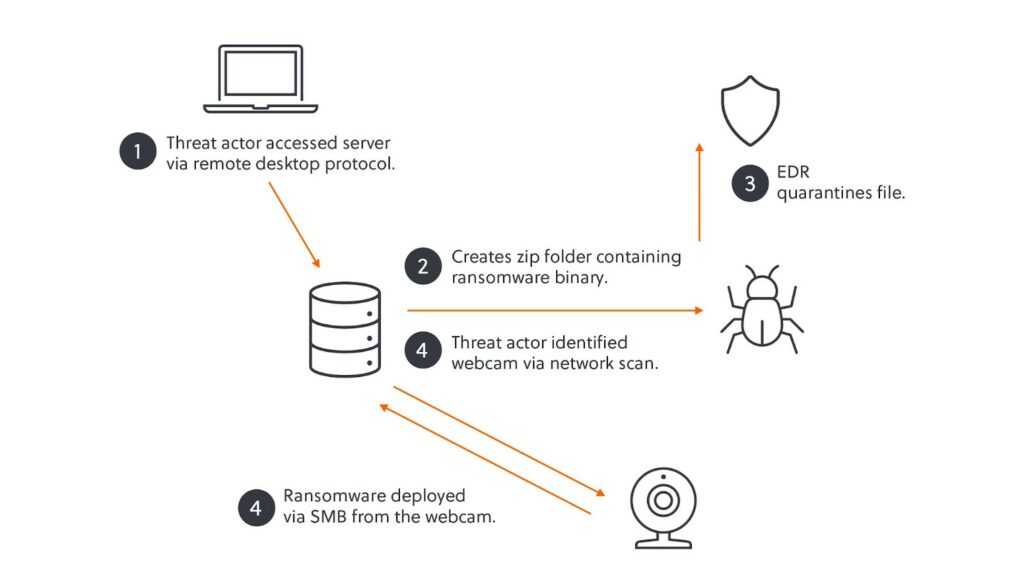

Durante la fase avanzata dell’attacco, gli aggressori hanno utilizzato il protocollo RDP (Remote Desktop Protocol) per spostarsi lateralmente all’interno della rete. Hanno poi tentato di distribuire il ransomware su un server Windows inviando un file ZIP protetto da password contenente l’eseguibile dannoso. Tuttavia, l’EDR implementato dall’organizzazione ha rilevato e bloccato la minaccia prima che potesse essere eseguita.

Dopo aver realizzato che l’EDR ostacolava la diffusione del ransomware, gli attaccanti hanno modificato la loro strategia. Un’analisi della rete interna ha rivelato la presenza di dispositivi IoT vulnerabili, tra cui webcam e scanner biometrici. In particolare, una webcam risultava esposta con le seguenti criticità:

Gli attaccanti hanno quindi utilizzato la webcam compromessa come punto di ingresso per distribuire il ransomware sulla rete della vittima. Il traffico SMB (Server Message Block) generato dal dispositivo per trasmettere il payload è passato inosservato, permettendo ad Akira di cifrare con successo i file sui sistemi aziendali.

L’incidente ha messo in evidenza tre aspetti cruciali della sicurezza informatica:

Per mitigare minacce simili, le organizzazioni dovrebbero adottare le seguenti misure:

Il caso Akira evidenzia come gli attori delle minacce siano in grado di aggirare le misure di sicurezza tradizionali sfruttando punti deboli spesso trascurati, come i dispositivi IoT. Un’adeguata strategia di sicurezza che includa segmentazione di rete, monitoraggio continuo e aggiornamenti costanti è essenziale per ridurre il rischio di attacchi di questo tipo.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…