Nel panorama digitale odierno, le aziende affrontano ogni giorno minacce informatiche sempre più sofisticate e frequenti. Nel 2023, il numero di attacchi gravi a livello globale è aumentato di un ulteriore 12% rispetto all’anno precedente, con il 95% degli incidenti in cui l’errore umano gioca un ruolo determinante.

È quindi fondamentale conoscere i principali tipi di attacco informatico e adottare misure di sicurezza efficaci. Di seguito esaminiamo gli attacchi più comuni – dal phishing al malware, dal ransomware agli attacchi DDoS, dalle tecniche di man-in-the-middle allo sfruttamento di vulnerabilità, fino al social engineering – spiegando come funzionano e come difendersi.

Supporta Red Hot Cyber

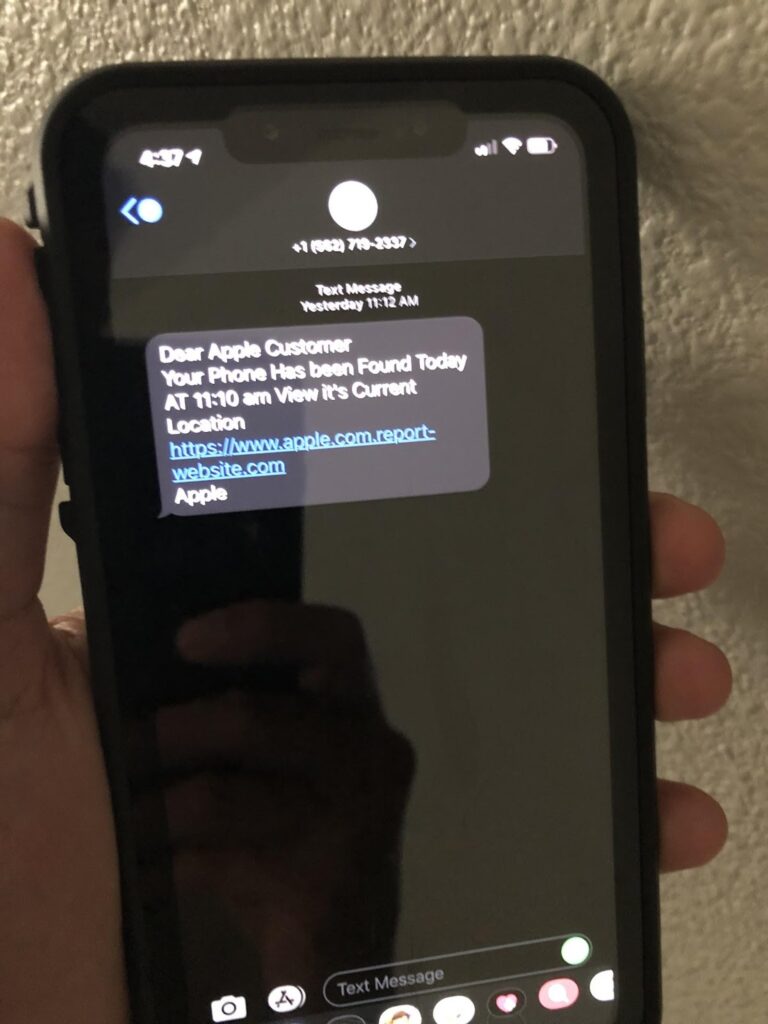

Il phishing è una truffa informatica in cui la vittima riceve comunicazioni apparentemente legittime (email, SMS, messaggi sui social o telefonate) create ad hoc per rubare dati sensibili (come credenziali, informazioni finanziarie) o indurla a installare malware. Ad esempio, un’email di phishing può imitare la comunicazione di una banca o di un servizio noto, chiedendo di reimpostare la password attraverso un link fraudolento. Una volta cliccato il link e inseriti i propri dati in un sito clone, queste informazioni finiscono nelle mani dei criminali.

Secondo un rapporto recente, ben il 94% delle organizzazioni ha subito attacchi di phishing nel 2023, con un aumento del 40% rispetto all’anno precedente. Le varianti includono:

Esempio di un tentativo di phishing via SMS (smishing) che finge di provenire da Apple. Un messaggio informa falsamente l’utente che il telefono smarrito è stato ritrovato, inducendolo a cliccare un link malevolo.

Approfondimento su Red Hot Cyber

Il malware (dall’inglese malicious software) è un software malevolo progettato per infiltrarsi, danneggiare o ottenere accesso non autorizzato a un dispositivo o a una rete. I malware più comuni includono:

I malware possono arrivare tramite allegati email infetti, download da siti non affidabili, chiavette USB compromesse o sfruttando vulnerabilità nei software.

Dettagli su Red Hot Cyber: https://www.redhotcyber.com/post/social-sotto-assedio-facebook-youtube-e-linkedin-sfruttati-per-diffondere-malware/

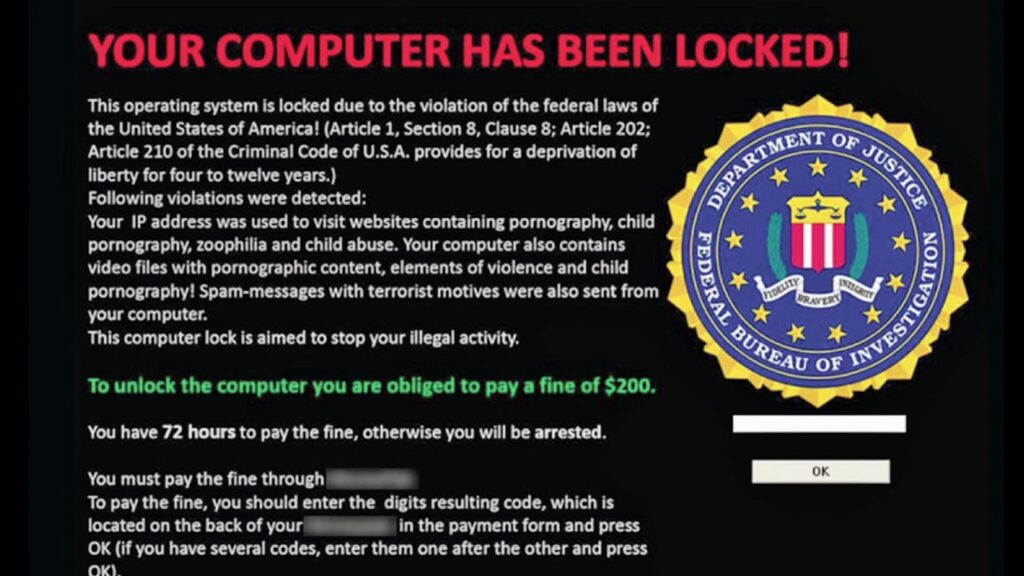

Il ransomware è un malware che cifra i file della vittima rendendoli illeggibili e chiede un riscatto per ripristinarli. Alcuni attacchi minacciano anche di pubblicare i dati rubati (double extortion). Il ransomware può diffondersi attraverso allegati infetti (es. falsi PDF o documenti Office con macro malevole) o trojan camuffati da software legittimi.

Negli ultimi anni, il ransomware è emerso come una delle minacce più redditizie e pervasive. Oltre il 70% delle organizzazioni a livello globale ha dichiarato di aver subito almeno un attacco ransomware, e quasi il 60% delle vittime ha pagato il riscatto richiesto dai criminali.

Per approfondire su Red Hot Cyber

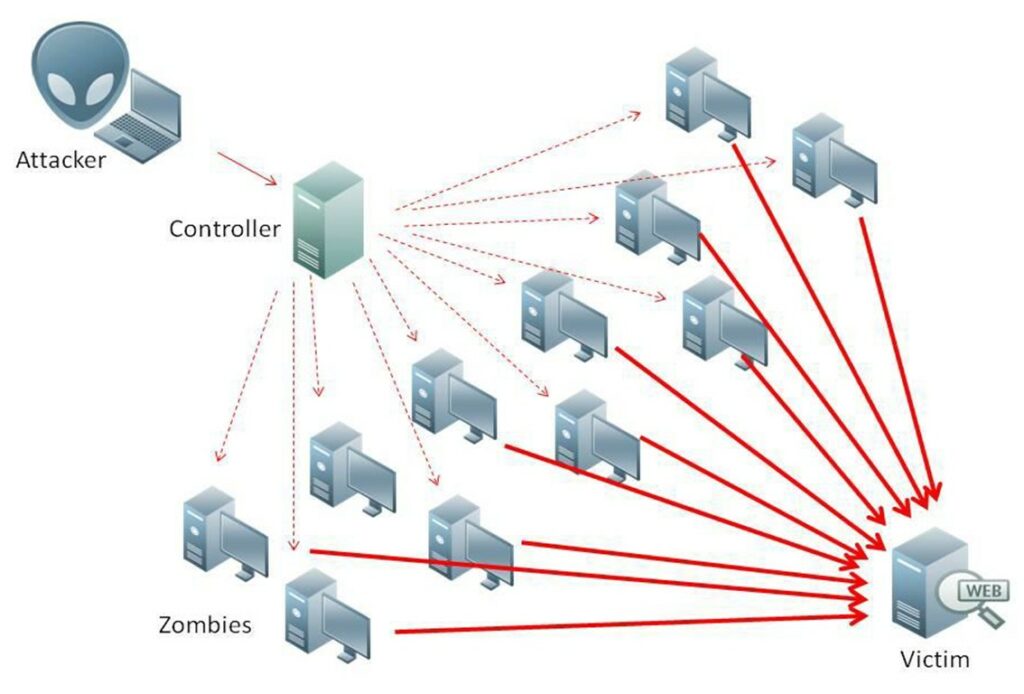

Un attacco DDoS (Distributed Denial of Service) mira a rendere un sito o servizio irraggiungibile sovraccaricandolo di traffico malevolo. Gli attacchi DDoS più avanzati utilizzano botnet composte da migliaia di dispositivi compromessi.

Per approfondire su Red Hot Cyber

Il social engineering sfrutta l’inganno e la manipolazione psicologica per ottenere informazioni sensibili. Le tecniche più comuni includono:

Per approfondire su Red Hot Cyber

La sicurezza informatica è un processo continuo che richiede tecnologia, formazione e procedure rigorose. Nessuna singola misura di protezione è sufficiente: solo un approccio multilivello.

L’articolo è stato realizzato con il supporto di Sergio Corpettini.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.