Nell’era della digitalizzazione, le minacce informatiche diventano sempre più sofisticate e difficili da rilevare. Recentemente, una campagna di attacco mirata ha sfruttato SharePoint per distribuire Xloader, un malware noto anche come Formbook.

Questo attacco rappresenta un esempio di alto livello di ingegneria del cybercrimine, con tecniche avanzate di evasione e compromissione.

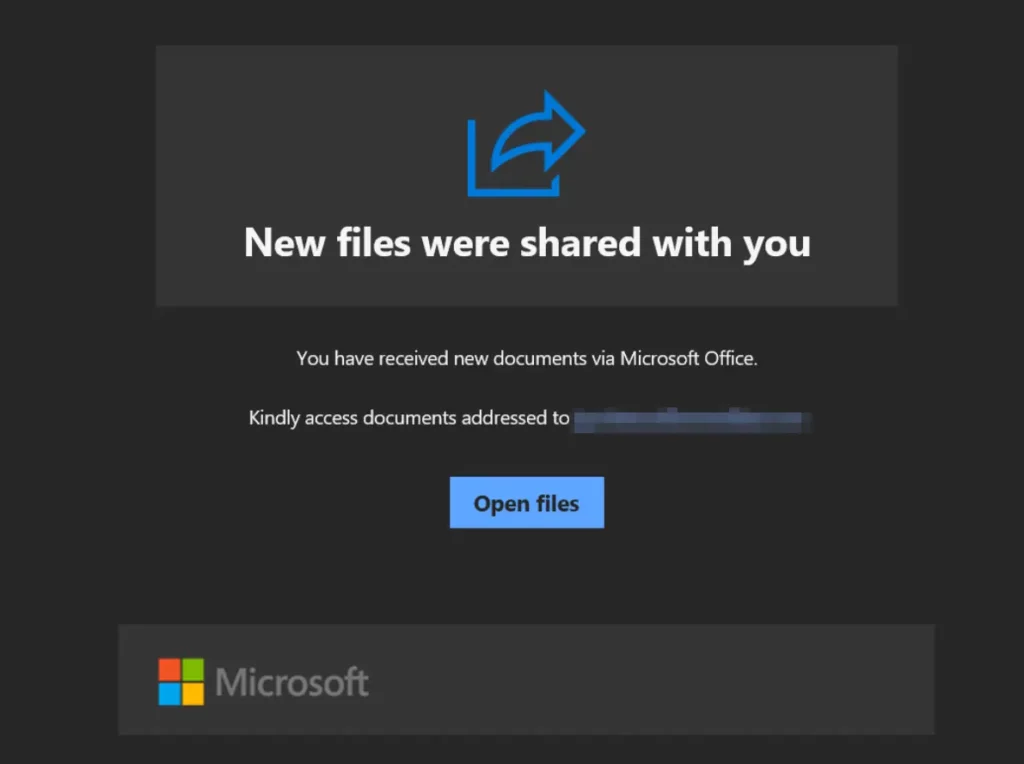

Gli attaccanti hanno orchestrato un attacco complesso basato su email ingannevoli che simulavano comunicazioni ufficiali di SharePoint. Un pulsante fittizio “Open Files” indirizzava le vittime a un file .zip dannoso, ospitato su un server esterno. Al suo interno, un file binario denominato document.exe era progettato per eseguire attività malevole.

Il Sublime Threat Research Team ha identificato l’attacco grazie a indicatori sospetti:

Grazie al servizio LinkAnalysis, il team ha seguito il percorso dei link, scaricato i file e analizzato ogni elemento. Il binario document.exe si è rivelato essere uno script AutoIT, un linguaggio di scripting legittimo ma spesso abusato dai cybercriminali.

Strumenti come Ghidra e x32dbg hanno rivelato l’uso di API critiche (CreateProcessW, VirtualAlloc, SetThreadContext), sottolineando la sofisticazione dell’attacco.

La payload finale è stata identificata come Xloader, un infostealer capace di:

L’indagine ha anche collegato l’attacco a TrickGate, un noto packer malware utilizzato per distribuire Xloader. Gli elementi iniziali dello script AutoIT e dello shellcode presentavano tecniche associate a TrickGate, come confermato da precedenti ricerche.

Questa campagna evidenzia la necessità di un monitoraggio costante e di strategie difensive sempre più avanzate per contrastare le minacce informatiche. Le tecniche sofisticate impiegate dai cybercriminali richiedono risposte rapide, preventive e basate su aggiornamenti tempestivi, oltre a una consapevolezza organizzativa elevata.

Proteggersi non è solo una questione tecnica, ma un impegno continuo nell’analisi delle dinamiche di attacco e nella costruzione di infrastrutture digitali resilienti. La capacità di adattarsi a un panorama digitale sempre più complesso è fondamentale per ridurre i rischi e garantire la sicurezza in un contesto interconnesso e in continua evoluzione.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Vulnerabilità

VulnerabilitàVenerdì sera l’exchange di criptovalute sudcoreano Bithumb è stato teatro di un incidente operativo che ha rapidamente scosso il mercato locale di Bitcoin, dimostrando quanto anche un singolo errore umano possa avere effetti immediati e…

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…