Autore: Massimiliano Brolli

Data Pubblicazione: 29/11/2021

Group-IB (una nota azienda di threat intelligence e sicurezza informatica russa), ha stilato un elenco dei ransomware più aggressivi che hanno operato in Russia nel 2020-2021.

Si è scoperto che questi operatori di ransomware erano Dharma, Crylock, Thanos, dove ognuno di loro ha effettuato più di 300 attacchi alle attività russe.

In totale, nell’ultimo anno, il numero di attacchi ransomware in Russia è aumentato di oltre il 200% e l’importo massimo del riscatto richiesto è stato di 250 milioni di rubli (circa 3 milioni di euro).

Nel marzo di quest’anno, gli esperti avevano previsto che l’ondata di ransomware avrebbe raggiunto la Russia nel 2021. Secondo il Computer Forensics Laboratory di Group-IB, il numero di attacchi alle organizzazioni in tutto il paese è aumentato di oltre il 200% nel 2021.

Come nel resto del mondo, in Russia uno dei motivi principali della popolarità del ransomware è diventato il modello di partnership Ransomware-as-a-Service: è così che funzionano Dharma, Crylock e Thanos, ma anche altri gruppi RaaS, venuti alla cronaca per afferrati attacchi informatici in Italia (come RansomEXX, Everest, Conti), ma anche negli USA (come i defunti REvil e Darkside).

Inoltre, altri gruppi, come RTM, sempre di lingua russa, che in precedenza si erano specializzati in furti dai sistemi bancari remoti, hanno aggiunto il ransomware al loro arsenale, in modo che in caso di mancato furto di denaro, possano ottenere profitto dalle attività di ricatto sulla rete compromessa.

Gli importi del riscatto che i criminali informatici richiedono alle loro vittime in Russia dipendono sia dalle dimensioni dell’azienda che dagli appetiti degli stessi aggressori, come in tutto il resto del mondo.

L’importo medio del riscatto pagato è di 3 milioni di rubli (circa 35.000 euro), mentre come abbiamo detto, il record per l’importo massimo del riscatto richiesto nel 2021 è stato stabilito dal gruppo OldGremlin, dove si aspettavano di ricevere 250 milioni di rubli dalla vittima.

Per fare un confronto, i “tassi” nel mondo sono molto più alti: gli estorsori di Hive hanno recentemente chiesto un riscatto per un importo di 240 milioni di dollari dalla holding tedesca MediaMarkt, tale incidente ha portato ripercussioni sull’italiana MediaWorld.

Tuttavia, i ricercatori osservano che la Russia ha le sue specificità, ovvero la mancanza di informazioni pubbliche sugli attacchi ransomware riusciti e sulle loro vittime. Questo è spiegato dal fatto che le cyber-gang ransomware non utilizzano siti per pubblicare dati di aziende che si sono rifiutate di pagare il riscatto, ovvero i famosi DLS (data leak site), dove tutti i giorni, noi esperti di sicurezza, facciamo una visita per comprendere la prossima vittima violata dal ransomware

Inoltre, anche le vittime stesse, stanno facendo del loro meglio per evitare la pubblicità.

Il metodo più diffuso per il ransomware per penetrare nelle reti delle organizzazioni russe è quello di compromettere i terminal server accessibili pubblicamente utilizzando il protocollo RDP.

Quest’anno ha rappresentato fino al 60% di tutti gli attacchi informatici. Più spesso di altri, i partecipanti ai programmi partner Dharma e Crylock sono penetrati nell’infrastruttura delle aziende in modo simile.

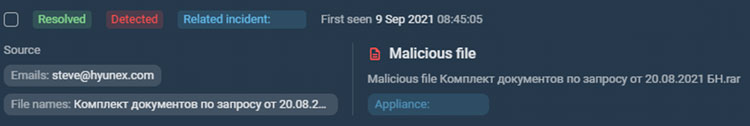

I messaggi di phishing, in cui la posta elettronica era il principale vettore di attacco, rappresentano il 22% degli incidenti: questa tendenza ha raggiunto la Russia nel 2021.

Ad esempio, gli esperti di Group-IB hanno scoperto che il gruppo Rat Forest, ha avuto un accesso iniziale alle reti aziendali proprio tramite e-mail di phishing.

È interessante notare che nei loro attacchi gli hacker di Rat Forest hanno utilizzato software assolutamente legittimo per l’accesso remoto – RMS o TeamViewer, e invece del ransomware – un contenitore crittografico VeraCrypt, dove hanno spostato i dati importanti per le vittime e hanno chiesto un riscatto. In alcuni casi, ha raggiunto 1 milione di rubli.

Le vulnerabilità nelle applicazioni disponibili hanno anche causato molti attacchi ransomware di successo in Russia nel 2021, rappresentando il 14% degli incidenti.

Ad esempio, una vulnerabilità piuttosto vecchia ma grave, nei server Fortigate VPN (CVE-2018-13379), rimane ancora rilevante e critica per molte aziende russe.

In un incidente indagato da Group-IB, gli aggressori hanno sfruttato una vulnerabilità simile e hanno avuto accesso alla rete aziendale dell’organizzazione. Successivamente, hanno utilizzato BitLocker, uno strumento di crittografia integrato nel sistema operativo, e hanno chiesto un riscatto per la decrittazione per un importo di 20 milioni di rubli.

“Nonostante il diffuso malinteso secondo cui gli operatori di ransomware non facciano vittime in Russia, i gruppi in lingua russa e i loro partner hanno attaccato attivamente le aziende russe nel 2020-2021. Sfortunatamente, il livello generale della sicurezza informatica delle organizzazioni russe rimane estremamente basso: non è sufficiente resistere anche a ransomware poco qualificati. Spesso i metodi degli aggressori sono così semplici che alcuni attacchi avrebbero potuto essere prevenuti, ad esempio, configurando solo l’autenticazione a più fattori”

afferma Oleg Skulkin, capo del Laboratorio di informatica forense di Group-IB.

Insomma, tutto il mondo è paese e di quanto se ne dica, il ransomware porta danni ovunque, in quanto è un crimine che paga e anche tanto. Pertanto il rischio di ritorsioni feroci anche all’interno della patria Russia, vale, come si dice, la candela.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…