Nelle ricognizioni nel mondo dell’underground e dei gruppi criminali svolte dal laboratorio di intelligence delle minacce DarkLab di Red Hot Cyber, ci siamo imbattuti all’interno di un Data Leak Site di una cyber gang mai monitorata prima: NightSpire.

Si tratta di un nuovo gruppo ransomware che sembra essersi affacciato recentemente sulla scena del cybercrime. Sebbene non si abbiano informazioni pregresse su questo attore, l’analisi del loro data leak site (DLS) e della loro comunicazione fornisce alcuni indizi chiave sulla loro strategia e modalità operative.

Il gruppo si autodefinisce come una minaccia inarrestabile per le aziende e promette di sfruttare ogni vulnerabilità a loro vantaggio. Di seguito, analizziamo i dettagli del loro portale e le possibili implicazioni della loro attività.

La sezione “About” del sito di NightSpire contiene un messaggio intimidatorio, tipico dei gruppi ransomware che cercano di diffondere il terrore tra le aziende. Il linguaggio utilizzato richiama quello di attori ben noti come BlackCat, LockBit e Conti, sottolineando la loro intenzione di colpire organizzazioni vulnerabili e minacciarle per ottenere un riscatto.

Testo dalla sezione “About”:

“NightSpire, gli architetti ombra del caos digitale, prosperano distruggendo la sacralità delle fortezze aziendali. Con precisione spietata, infiltriamo i più profondi depositi di dati, senza lasciare alcun byte intatto. Temeteci, perché NightSpire è l’araldo della vostra rovina, la mano invisibile che sfrutterà ogni vostra vulnerabilità finché non vi inginocchierete davanti alle nostre richieste.”

Questa retorica è un chiaro segnale di cyber-intimidazione, che mira a rafforzare l’immagine del gruppo come una minaccia inarrestabile e a destabilizzare le vittime.

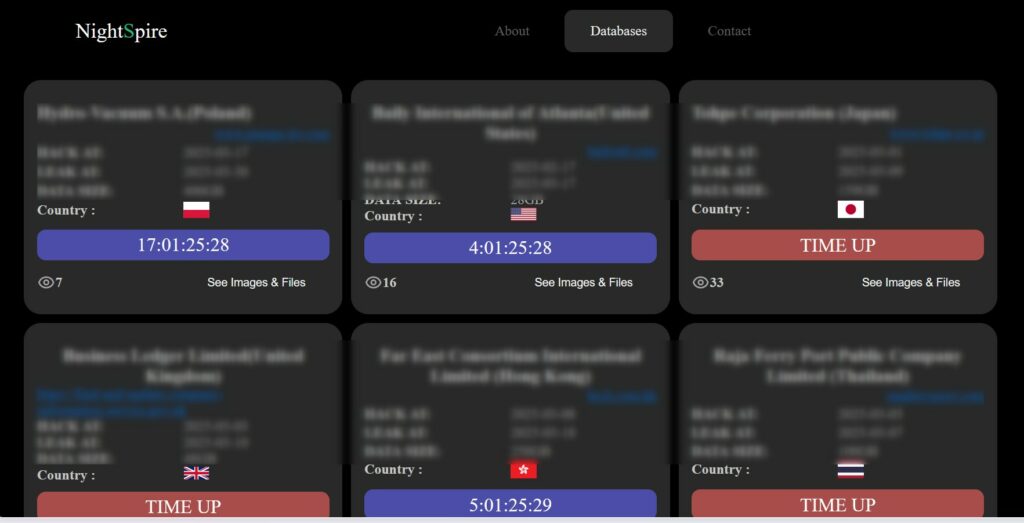

NightSpire utilizza un data leak site per pubblicare informazioni sulle aziende compromesse, un modus operandi ormai comune nei gruppi ransomware. Il portale presenta una sezione “Databases”, dove vengono elencate le vittime, con dettagli su:

Dalle immagini analizzate, si possono notare alcune aziende colpite:

Alcuni di questi leak risultano ancora in conto alla rovescia, suggerendo che il gruppo segue la strategia del double extortion: minaccia di pubblicare i dati rubati se il riscatto non viene pagato. Quando il timer raggiunge lo zero, i dati vengono resi pubblici.

Questa tecnica viene utilizzata per esercitare ulteriore pressione sulle vittime, inducendole a pagare per evitare danni alla reputazione e perdite di dati sensibili.

NightSpire offre diversi metodi di contatto attraverso la sua pagina dedicata. Oltre alle classiche email su servizi ProtonMail e OnionMail, hanno anche un canale su Telegram, utilizzato spesso dai gruppi ransomware per comunicare aggiornamenti sui leak, negoziare riscatti e fornire istruzioni alle vittime.

Il canale Telegram è probabilmente utilizzato per annunciare nuovi attacchi, interagire con le vittime e gestire le comunicazioni con potenziali affiliati o venditori di dati.

Sebbene non si abbiano ancora informazioni dettagliate sulla loro provenienza o sulle loro tecniche di attacco, alcuni elementi suggeriscono che NightSpire potrebbe essere un gruppo emergente con forti influenze dai modelli RaaS (Ransomware-as-a-Service) già esistenti.

Possibili caratteristiche operative:

Se si tratta di un nuovo gruppo indipendente o di un rebrand di un attore già esistente è ancora da determinare.

NightSpire si presenta come una nuova minaccia nel panorama ransomware. L’assenza di riferimenti a gruppi preesistenti rende difficile tracciare una linea diretta con attori noti, ma il loro modus operandi è chiaramente ispirato a tecniche già collaudate.

Le aziende devono adottare strategie di cyber resilience, rafforzando la protezione degli endpoint, implementando piani di risposta agli incidenti e migliorando la formazione del personale per mitigare il rischio di compromissioni.

Continueremo a monitorare NightSpire per identificare le loro tattiche e procedure operative, valutando il loro impatto nel cybercrime globale.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…