Siamo al terzo giorno di attacchi informatici da parte degli hacker filorussi di NoName057(16). Questa volta si cambia obiettivo e dopo i trasporti (di lunedì 31 luglio) e dopo le Banche (di martedì 1 Agosto), ora si passa ai media (anche se al momento c’è solo un obiettivo).

Dalle analisi che sono state svolte dal ricercatore di sicurezza Alessandro Strino, sembrerebbe che gli obiettivi di oggi siano molti e tutti afferenti a server di front-end dei principali media italiani.

Ovviamente non tutti i target verranno inondati da richieste anomale, in quanto la potenza di fuoco qualora non generi un corretto risultato – mettere offline il server – verrà dirottata su altri target per raggiungere il “massimo beneficio”.

Di seguito riportiamo la lista degli obiettivi della giornata di oggi degli hacktivisti di NoName057(16).

I target sono stati recuperati tramite uno script realizzato da Alessandro Strino che è stato costruito analizzando il binario del progetto DDosia. Tale strumento consente di comprendere le attività in corso del gruppo e quindi poter recuperare delle ore in una ipotetica fase di remediation.

'www.ansa.it : 176.9.41.37'

'www.corriere.it : 146.75.117.50'

'www.corriere.it : 151.101.85.50'

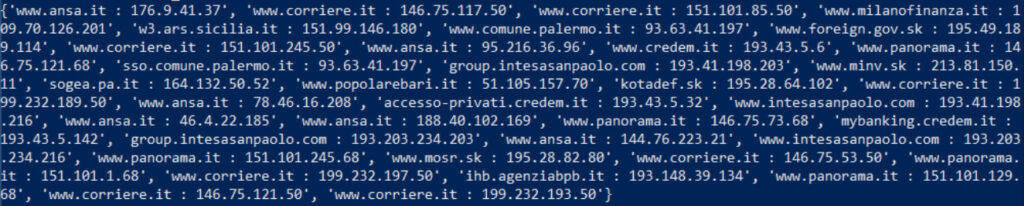

'www.milanofinanza.it : 109.70.126.201'

'w3.ars.sicilia.it : 151.99.146.180'

'www.comune.palermo.it : 93.63.41.197'

'www.foreign.gov.sk : 195.49.189.114'

'www.corriere.it : 151.101.245.50'

'www.ansa.it : 95.216.36.96'

'www.credem.it : 193.43.5.6'

'www.panorama.it : 146.75.121.68'

'sso.comune.palermo.it : 93.63.41.197'

'group.intesasanpaolo.com : 193.41.198.203'

'www.minv.sk : 213.81.150.11'

'sogea.pa.it : 164.132.50.52'

'www.popolarebari.it : 51.105.157.70'

'kotadef.sk : 195.28.64.102'

'www.corriere.it : 199.232.189.50'

'www.ansa.it : 78.46.16.208'

'accesso-privati.credem.it : 193.43.5.32'

'www.intesasanpaolo.com : 193.41.198.216'

'www.ansa.it : 46.4.22.185'

'www.ansa.it : 188.40.102.169'

'www.panorama.it : 146.75.73.68'

'mybanking.credem.it : 193.43.5.142'

'group.intesasanpaolo.com : 193.203.234.203'

'www.ansa.it : 144.76.223.21'

'www.intesasanpaolo.com : 193.203.234.216'

'www.panorama.it : 151.101.245.68'

'www.mosr.sk : 195.28.82.80'

'www.corriere.it : 146.75.53.50'

'www.panorama.it : 151.101.1.68'

'www.corriere.it : 199.232.197.50'

'ihb.agenziabpb.it : 193.148.39.134'

'www.panorama.it : 151.101.129.68'

'www.corriere.it : 146.75.121.50'

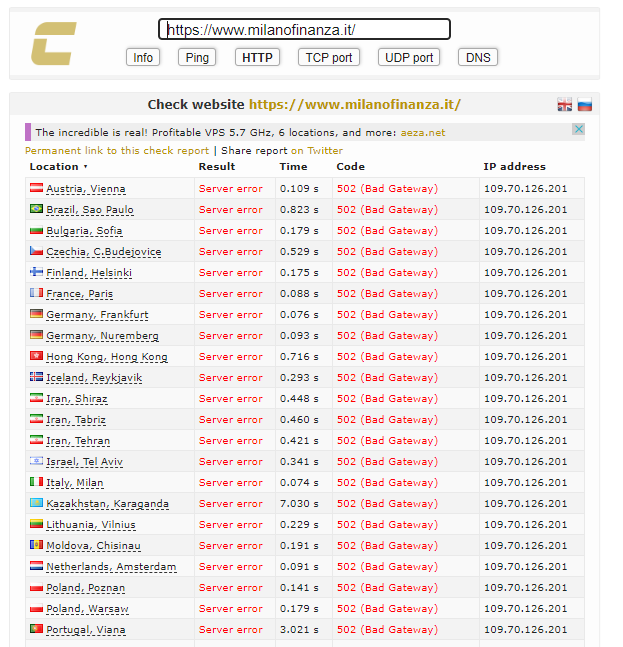

'www.corriere.it : 199.232.193.50'Intanto alle ore 10:02 – come da copione in quanto gli attacchi del gruppo iniziano sempre per questo orario – viene attaccato il dominio principale di Milano Finanza: https://www.milanofinanza.it/. nel momento nel quale scriviamo, il sito risulta completamente offline anche con accesso dall’Italia.

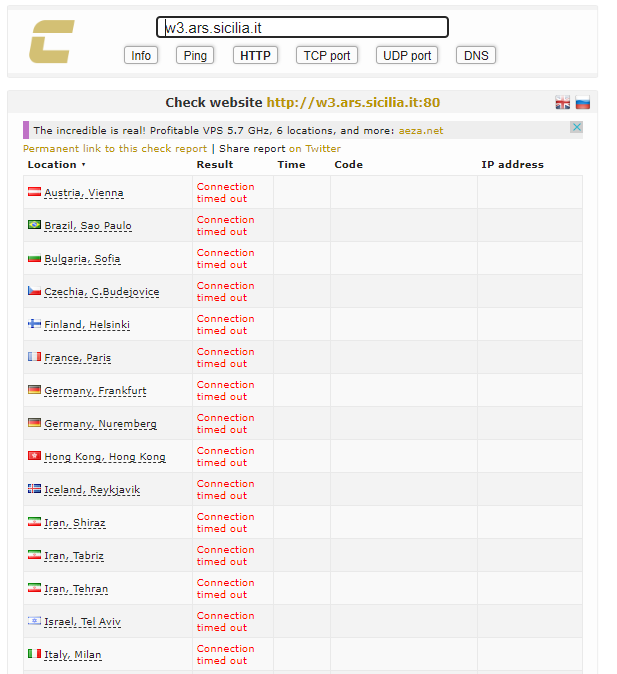

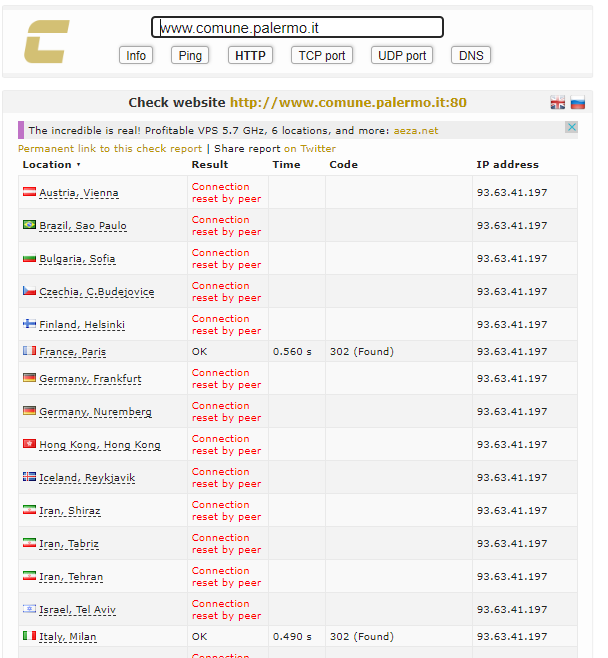

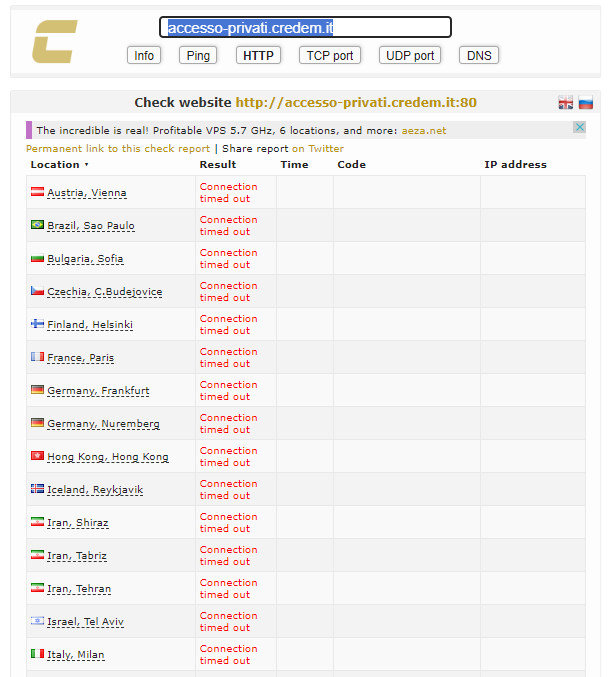

Dalle nostre analisi, sembrerebbe che già alcuni target risultano offline anche se non pubblicati sul canale Telegram del gruppo come w3.ars.sicilia.it, www.comune.palermo.it, accesso-privati.credem.it.

Resistono invece molti Media italiani per il momento come Ansa, Panorama e il Corriere.

Attendiamo quindi le rivendicazioni.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…