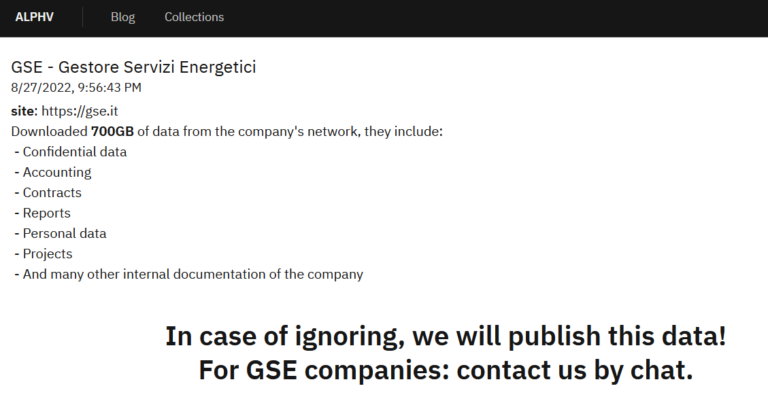

Come avevamo riportato in precedenza, il Gestore Servizi Energetici Italiani (GSE) è stato colpito da un attacco ransomware e poi successivamente l’attacco è stato rivendicato dalla cybergang BlackCat/ALPHV che ha pubblicato dei samples attestanti la violazione sul proprio data leak site (DLS).

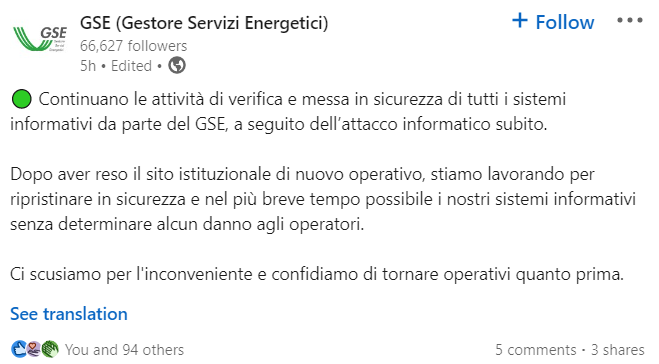

Nel mentre la GSA emette un comunicato pubblicato sui social network che riporta che

“continuano le attività di verifica e messa in sicurezza di tutti i sistemi informativi della GSE, a seguito dell’attacco informatico”.

Ma notizia molto recente è che i criminali informatici di BlackCat ALPHV, hanno rimosso il post relativo al Gestore dei servizi energetici in modo inaspettato dal proprio data leak site.

Generalmente, quando viene eliminato un post da un data leak site è perché è stato pagato il riscatto per poter ricevere dai criminali informatici la chiave per decifrare le infrastrutture bloccate dal ransomware.

Ovviamente non sappiamo cosa stia succedendo, pertanto si tratta solo di supposizioni.

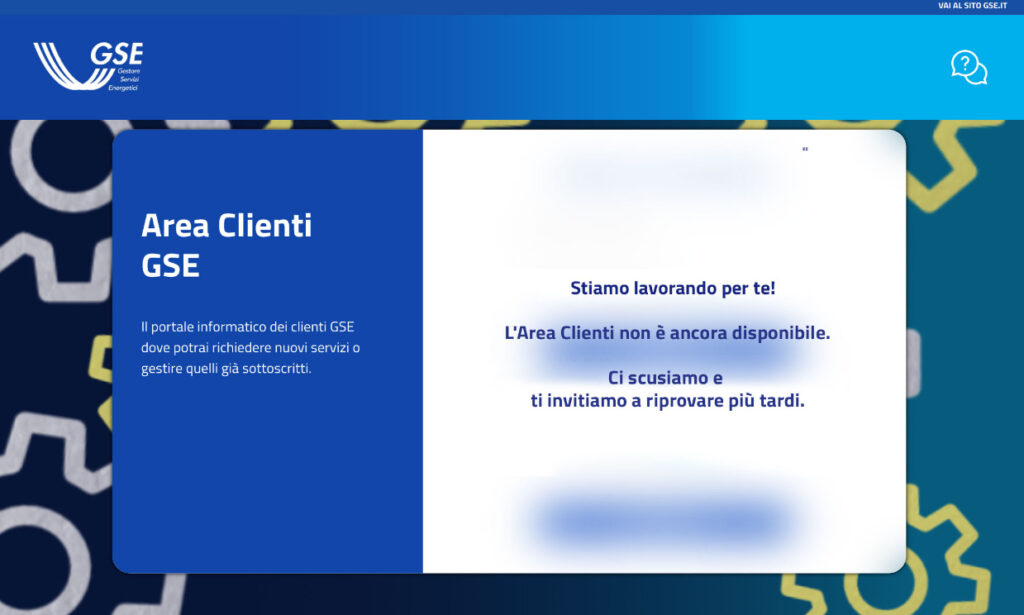

Intanto il sito web della GSE è ripartito, anche se l’area clienti manda ancora un messaggio di cortesia che riporta: “Stiamo lavorando per te! L’Area Clienti non è ancora disponibile. Ci scusiamo e ti invitiamo a riprovare più tardi”.

RHC monitorerà l’evoluzione della vicenda in modo da pubblicare ulteriori news sul blog, qualora ci fossero novità sostanziali.

Nel caso in cui l’azienda voglia fornire una dichiarazione a RHC, saremo lieti di pubblicarla con uno specifico articolo sulle nostre pagine per dare risalto alla questione.

Qualora ci siano persone informate sui fatti che volessero fornire informazioni sulla vicenda od effettuare una dichiarazione, possono accedere alla sezione contatti, oppure in forma anonima utilizzando la mail crittografata del whistleblower.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.