Acer Inc. è un’importante azienda tecnologica globale con sede a Taiwan, la quale sta affrontando una potenziale violazione dei dati da parte di un criminale informatico.

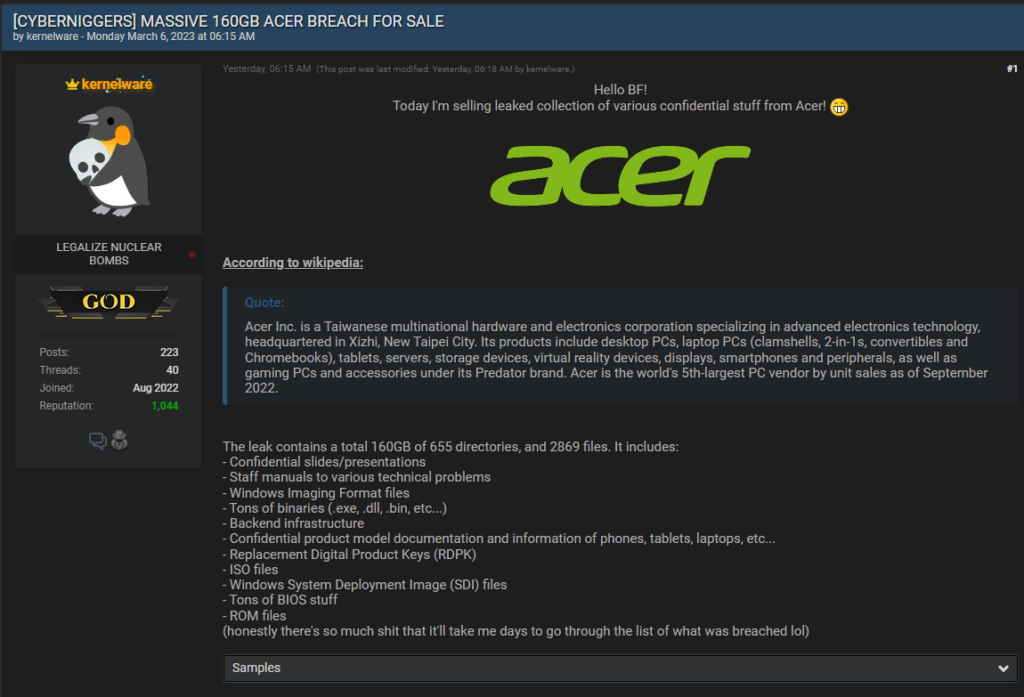

Il black Hacker dal nome “Kernelware”, ha rivendicato la fuga di dati sul famigerato forum underground Breach Forums.

Secondo il criminali informatico, la violazione è avvenuta a metà febbraio del 2023 e ha provocato il furto di una grande quantità di informazioni sensibili, per un totale di 160 GB di 655 directory e 2869 file.

In un post si è offerto di vendere la raccolta di dati alle parti interessate, affermando che conteneva un’ampia gamma di file e documenti preziosi.

Il criminale ha richiesto il pagamento in XMR (Monero) e ha suggerito di utilizzare un intermediario per garantire una vendita di successo. Sebbene non sia ancora chiaro se i dati siano autentici, la volontà dell’hacker di utilizzare una terza parte e la sua fiducia nella qualità delle informazioni rubate indica che la minaccia dovrebbe essere piuttosto seria.

Il criminale informatico, ha anche condiviso un campione dei dati rubati per dimostrarne l’autenticità.

L’elenco degli elementi comprendeva diapositive e presentazioni riservate, manuali tecnici, file in formato Windows Imaging, file binari di vario tipo, dati dell’infrastruttura back-end, documentazione del modello di prodotto e informazioni su telefoni, tablet, laptop e altri dispositivi.

Pertanto il tutto sembra essere attendibile in quanto tali dati contengono anche chiavi di prodotto digitali sostitutive, file ISO, file di immagine di distribuzione del sistema Windows, componenti del BIOS e file ROM.

I criminali informatici possono rivolgersi a un intermediario quando vogliono vendere dati a un acquirente senza rivelare la loro identità o la provenienza dei dati stessi. L’intermediario può agire come un ponte tra il venditore e l’acquirente, proteggendo la privacy e l’anonimato del venditore e garantendo che l’acquirente riceva dati di alta qualità. Inoltre, l’intermediario può aiutare a negoziare il prezzo e le condizioni della vendita e fornire un sistema di pagamento sicuro per entrambe le parti.

Tuttavia, va notato che l’utilizzo di intermediari per la compravendita di dati illegali è in sé un’attività criminale, e coloro che partecipano a tali transazioni sono soggetti a perseguimento legale.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…