Come aveva ipotizzato questa mattina RHC e nella giornata di ieri, sembrerebbe che l’attacco informatico all’Agenzia dell’Entrate pubblicato sul data leak site (DLS) di lockbit, non è stato afferente all’ infrastrutture IT dell’Agenzia ma ad un altra azienda collegata.

Supporta Red Hot Cyber

Infatti avevamo riportato questa mattina che un’altra cybergang (LV Blog) aveva riportato nella tarda serata di ieri un altro attacco informatico ad una azienda chiamata studioteruzzi.com, collegata alla GESIS srl.

Infatti, la stringa “GESIS”, era stata trovata all’interno dei samples presenti nel data leak site di LockBit ed erano stati ipotizzati dei collegamenti con l’azienda.

Pochi minuti fa arriva in redazione di RHC un comunicato stampa da parte della GESIS srl che riporta che:

“I dati pubblicati in detti articoli, da quanto ci risulta, non provengono da server dell’Agenzia delle Entrate ma da un nostro server che è stato oggetto di un recente tentativo di intrusione hacker finalizzato alla criptazione dei nostri file ed esfiltrazione di dati, con relativa richiesta di riscatto.”

Pertanto sembrerebbe che si tratti di un errore da parte di LockBit, come già precedetemene accaduto con il caso sulla “Farmacia Statuto”, dove avevamo analizzato in modo approfondito la cosa.

Ora l’unica cosa da comprendere, se di fatto la GESIS sia una “terza parte” dell’Agenzia delle Entrate o gestisca i dati per qualche “processo esternalizzato”. Per il momento i dati pubblicati come samples sul sito di lockbit, sono dati personali e non documento afferenti all’Agenzia delle Entrate.

Di seguito il comunicato complessivo:

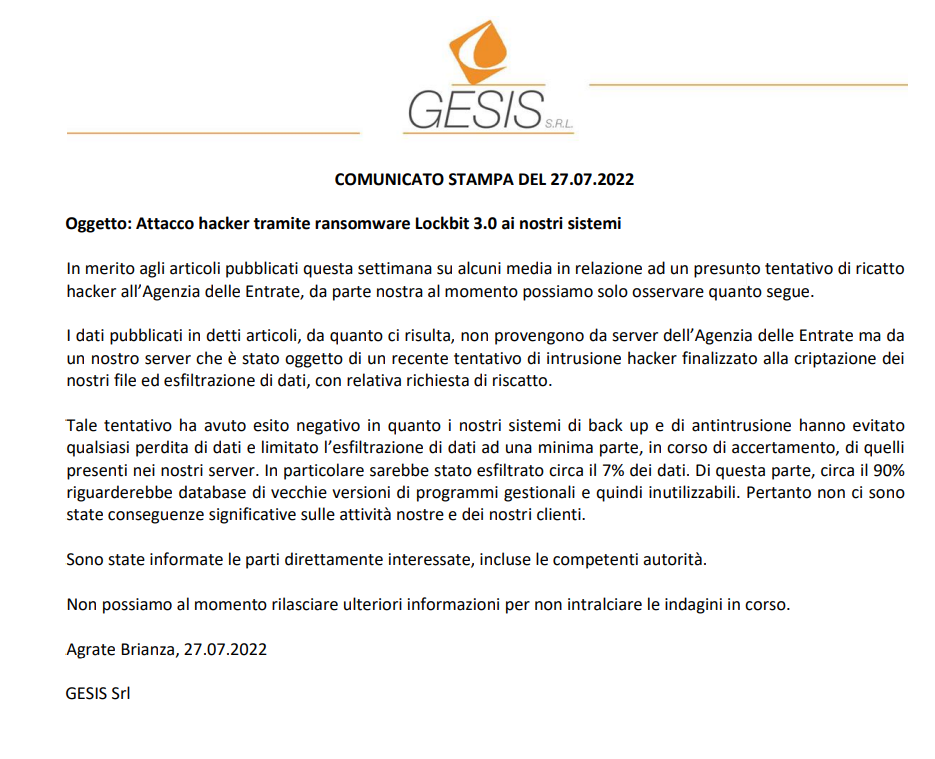

Oggetto: Attacco hacker tramite ransomware Lockbit 3.0 ai nostri sistemi

In merito agli articoli pubblicati questa settimana su alcuni media in relazione ad un presunto tentativo di ricatto hacker all’Agenzia delle Entrate, da parte nostra al momento possiamo solo osservare quanto segue.

I dati pubblicati in detti articoli, da quanto ci risulta, non provengono da server dell’Agenzia delle Entrate ma da un nostro server che è stato oggetto di un recente tentativo di intrusione hacker finalizzato alla criptazione dei nostri file ed esfiltrazione di dati, con relativa richiesta di riscatto.

Tale tentativo ha avuto esito negativo in quanto i nostri sistemi di back up e di antintrusione hanno evitato qualsiasi perdita di dati e limitato l’esfiltrazione di dati ad una minima parte, in corso di accertamento, di quelli presenti nei nostri server.

In particolare sarebbe stato esfiltrato circa il 7% dei dati. Di questa parte, circa il 90% riguarderebbe database di vecchie versioni di programmi gestionali e quindi inutilizzabili.

Pertanto non ci sono state conseguenze significative sulle attività nostre e dei nostri clienti.

Sono state informate le parti direttamente interessate, incluse le competenti autorità.

Non possiamo al momento rilasciare ulteriori informazioni per non intralciare le indagini in corso.

Agrate Brianza, 27.07.2022

GESIS Srl

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.