Da qualche giorno sta circolando la notizia, che al momento non mi risulta sia stata confermata da fonti ufficiali, di un attacco ransomware veicolato attraverso la funzionalità di gestione delle “flotte aziendali” (E-FOTA) di Samsung.

A quanto risulta dal post di un utente sul forum FibraClick, pubblicato qualche giorno fa, questo attacco si sta diffondendo anche in Italia. In sostanza, i cybercriminali inducono l’utente che sta navigando sul Web con il suo smartphone Samsung a far aprire un link appositamente creato di questo tipo:

intent://signin[.]samsung[.]com/key/yphxkjlx?modelName=SAMSUNG#intent;scheme=https;package=com.osp.app.signin;end.

che fa aprire sullo smartphone della vittima un popup per chiedere l’accesso, attraverso il proprio account Samsung. Se la vittima approva il login, lo smartphone entra a far parte della “flotta aziendale” del cybercriminale, che a quel punto ha il totale controllo del terminale (MDM).

Ovviamente l’occasione non viene fatta sfuggire: il cybercriminale disconnette la vittima dal Suo account Samsung e assegna lo smartphone ad un altro account, impostando il relativo PIN di protezione e segnalandolo come perso/rubato: la vittima è di fatto tagliata fuori dal suo dispositivo. Come dall’articolo originale che descrive tecnicamente questo attacco, pubblicato sul forum XDA-Developers (e poi rimosso), “This security state effectively prevents flashing via Odin, and causes the “KG Status: LOCKED (01)” message to appear in Download Mode.“

A questo punto la vittima viene contattata per la richiesta di un riscatto, che deve essere pagato in criptovaluta, in cambio del PIN di sblocco.

Tecnicamente è un attacco ransomware, anche se con modalità diverse dal consueto. Gli autori dell’attacco prendono il controllo del dispositivo da remoto, tenendo in ostaggio non solo i dati dell’utente, ma anche il telefono stesso. A quanto si legge sempre in questo articolo, attualmente reperibile su archive.org, gli aggressori utilizzano un

gruppo Telegram e un bot automatizzato per facilitare l’estorsione, lasciando una richiesta di riscatto sulla schermata di blocco del dispositivo con le istruzioni su come contattarli.

Se sei stato vittima di questo attacco, è estremamente importante non pagare questi truffatori.Il motivo è semplice: anche se paghi e ti sbloccano il dispositivo, tutto ciò che hanno fatto è cambiare lo stato da “smarrito” a “ritrovato”. Questo significa che il dispositivo è ancora associato alla licenza E-FOTA del cybercriminale e non risulterebbe esserci alcuna intenzione di rimuovere questa associazione. Il rischio è che l’attaccante potrà bloccare nuovamente lo smartphone, chiedendo nuovamente il riscatto per sbloccarlo. Consiglio quindi di recarsi alla Polizia Postale per sporgere regolare denuncia, allegando i dati tecnici del terminale (IMEI) e chiedendo a Samsung Italia, possibilmente via PEC, il rilascio dello smartphone dall’MDM fraudolento.

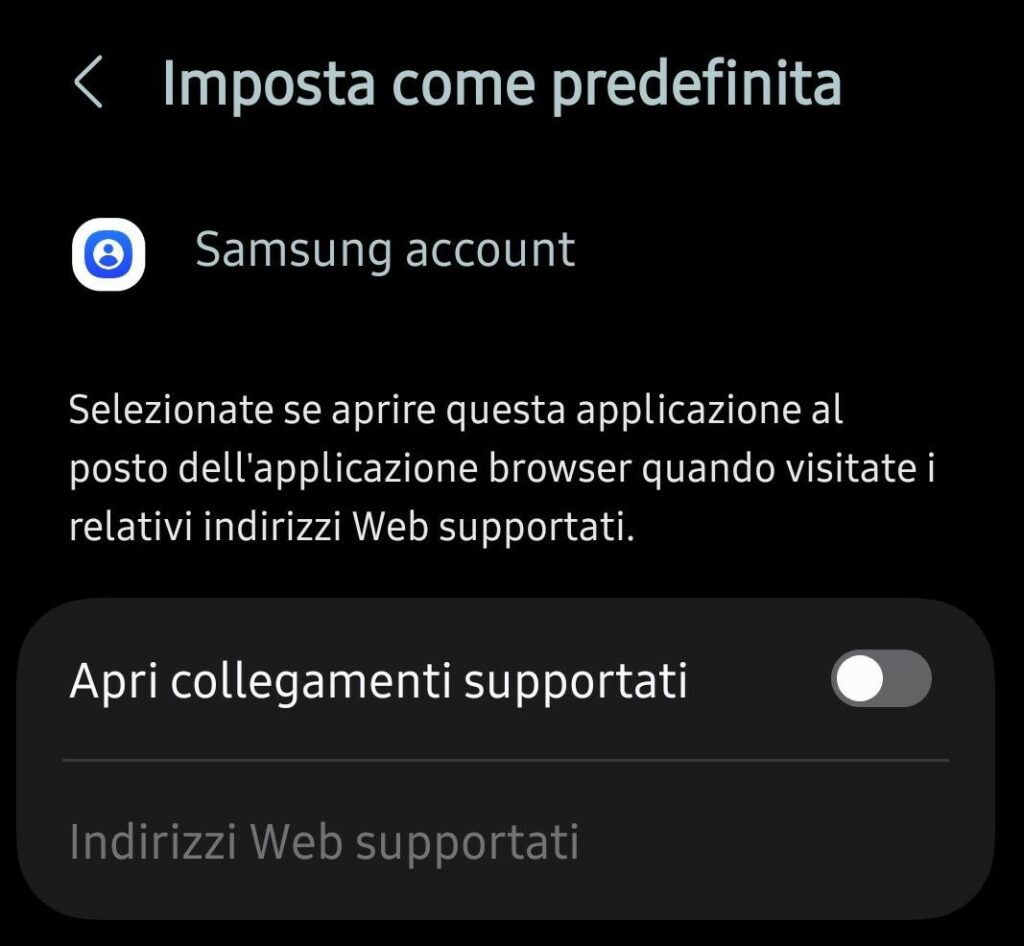

Al momento la soluzione tecnica più veloce per impedire attacchi di questo tipo su smartphone Samsung è disabilitare la funzione “Apri collegamenti supportati” da abilitato a disabilitato: Impostazioni -> Applicazioni -> Samsung account -> Imposta come predefinita -> Apri collegamenti supportati

Valgono comunque, in ogni caso, sempre le medesime regole di precauzione: non usare lo smartphone per siti web di dubbia sicurezza e mai cliccare su link senza prima una attenta verifica degli stessi. Inoltre, alla richiesta di login usando l’account Samsung, fermarsi e verificare attentamente ciò che ci viene richiesto di fare.

Tecnicamente parlando, la funzionalità E-FOTA di Samsung è perfettamente legittima e utilizzata da migliaia di realtà aziendali senza problemi. Tuttavia, la facilità con cui un attaccante può acquistare una licenza di questo tipo, al costo qualche decina di $, rende questo attacco piuttosto semplice da implementare.

Samsung potrebbe, nel caso, disattivare le licenze E-FOTA rilasciate a questi attori malevoli, in seguito a denuncia delle vittime, rilasciando i relativi IMEI e sbloccando, di conseguenza, gli smartphone dei malcapitati. A quanto viene però sottolineato nell’articolo già citato, “Samsung has made it extremely difficult for me and others to reach out, with their support team sending generic email responses without escalating the issue to their Knox department.”.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…