Avast ha scoperto una vulnerabilità nella famiglia di ransomware DoNex. Gli esperti hanno già rilasciato uno strumento gratuito per la decrittazione dei file con il quale le vittime possono recuperare i propri dati.

La società afferma di collaborare con le forze dell’ordine per fornire privatamente alle vittime di DoNex uno strumento di decrittazione da marzo 2024. Questa tattica viene spesso utilizzata dalle società di sicurezza informatica per impedire agli aggressori di venire a conoscenza dell’errore ed eliminarlo. Ora che la vulnerabilità DoNex è stata resa pubblica alla conferenza Recon 2024, Avast ha deciso di rendere il decryptor disponibile a tutti.

DoNext è un rebranding del malware DarkRace, che, a sua volta, è stato un rebranding del malware Muse, scoperto per la prima volta nella primavera del 2022. La vulnerabilità scoperta da Avast colpisce tutte le versioni precedenti della famiglia di ransomware DoNex, incluso il falso Lockbit 3.0, utilizzato sotto il nome Muse nel novembre 2022.

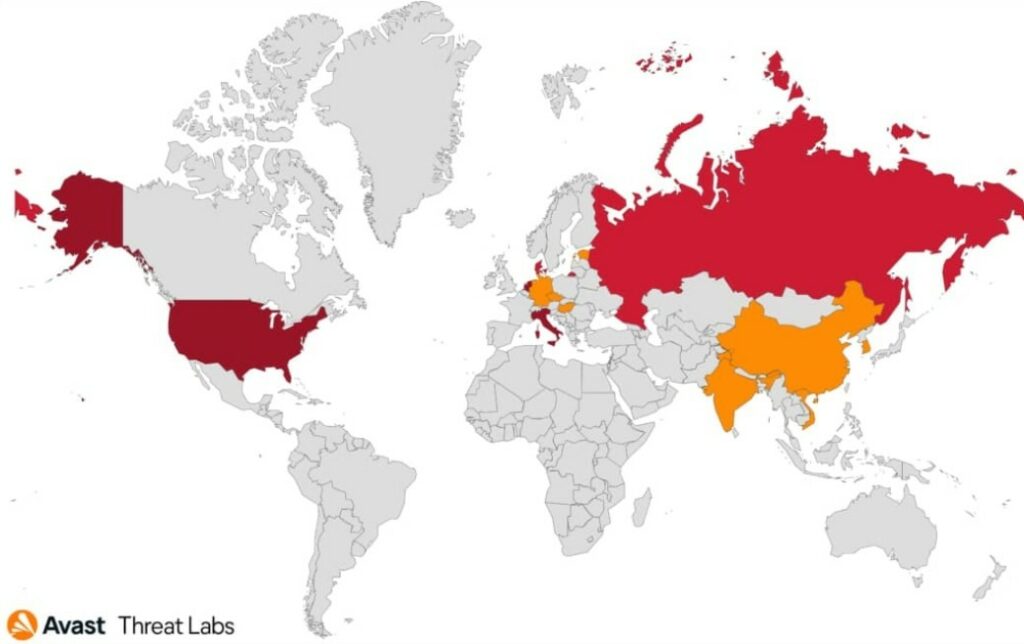

Secondo gli esperti, l’attività recente di DoNex ha riguardato soprattutto gli Stati Uniti, l’Italia e il Belgio, ma il malware è stato distribuito anche in altri paesi del mondo.

Gli esperti scrivono che durante l’esecuzione di DoNex, la chiave di crittografia viene generata utilizzando la funzione CryptGenRandom(), che inizializza la chiave simmetrica ChaCha20, che viene utilizzata per crittografare i file della vittima. Una volta crittografati i file, la chiave ChaCha20 viene crittografata utilizzando RSA-4096 e aggiunta alla fine di ciascun file.

Allo stesso tempo, gli specialisti di Avast non dicono quale sia esattamente il problema, cioè potrebbe essere correlato, ad esempio, al riutilizzo delle chiavi, alla generazione prevedibile e così via.

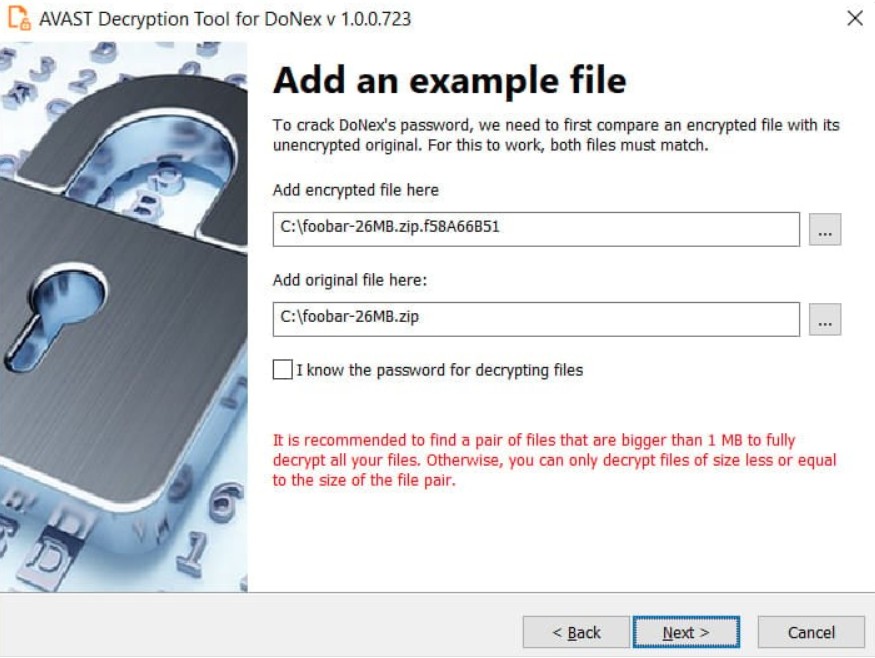

L’azienda sottolinea che quando si utilizza un decryptor è meglio scegliere la versione a 64 bit, poiché la fase di cracking della password richiederà molta memoria. Si noti inoltre che lo strumento deve essere avviato da un utente amministratore e, affinché funzioni, richiederà un paio di file: crittografati e originali.

Avast consiglia agli utenti di fornire un file di esempio quanto più grande possibile, poiché ciò determina la dimensione massima del file che può essere decrittografato dallo strumento dell’azienda.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…