Alla conferenza annuale Chaos Communication Congress (CCC), organizzata dalla più grande comunità di hacker d’Europa, il ricercatore Thomas Lambertz ha presentato il rapporto “Windows BitLocker: Screwed without a Screwdriver”.

Nel suo discorso, ha dimostrato come aggirare la protezione crittografica BitLocker e ottenere l’accesso ai dati. Sebbene il CVE-2023-21563 sia stato ufficialmente aggiornato con la patch nel novembre 2022, può ancora essere sfruttato nelle versioni attuali di Windows. Per fare ciò, è sufficiente l’accesso fisico una tantum al dispositivo e la connessione alla rete.

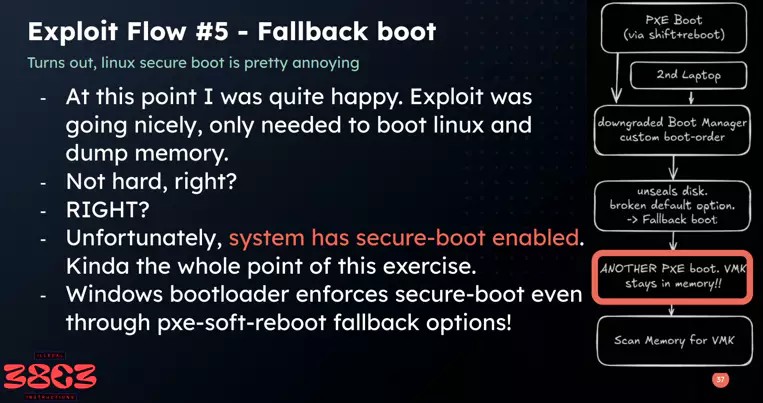

L’attacco rientra nella categoria “bitpixie” e non richiede manipolazioni complesse, come l’apertura del case del computer. La tecnica prevede l’utilizzo del boot loader legacy di Windows tramite Secure Boot per estrarre la chiave di crittografia nella RAM, dopodiché la chiave viene estratta utilizzando Linux. Ciò dimostra che gli aggiornamenti volti a correggere la vulnerabilità non erano abbastanza efficaci.

Il problema è legato alle restrizioni su dove sono archiviati i certificati in UEFI. Si prevede che i nuovi certificati Secure Boot non verranno visualizzati prima del 2026. Come soluzione temporanea, Lambertz consiglia agli utenti di creare i propri PIN per BitLocker o disabilitare l’accesso alla rete nel BIOS. Inoltre anche un semplice dispositivo di rete USB può essere utilizzato per sferrare un attacco.

Per gli utenti comuni, la minaccia rimane improbabile. Tuttavia, negli ambienti aziendali, governativi e in altri ambienti mission-critical, la capacità di decrittografare completamente un disco tramite l’accesso fisico rappresenta una seria preoccupazione.

Per uno studio più approfondito dell’argomento, la registrazione integrale della presentazione di Lambertz è a disposizione degli interessati sul sito web del CCC Media Center. Dura 56 minuti e contiene dettagli tecnici che spiegano perché risolvere la vulnerabilità è così impegnativo.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…