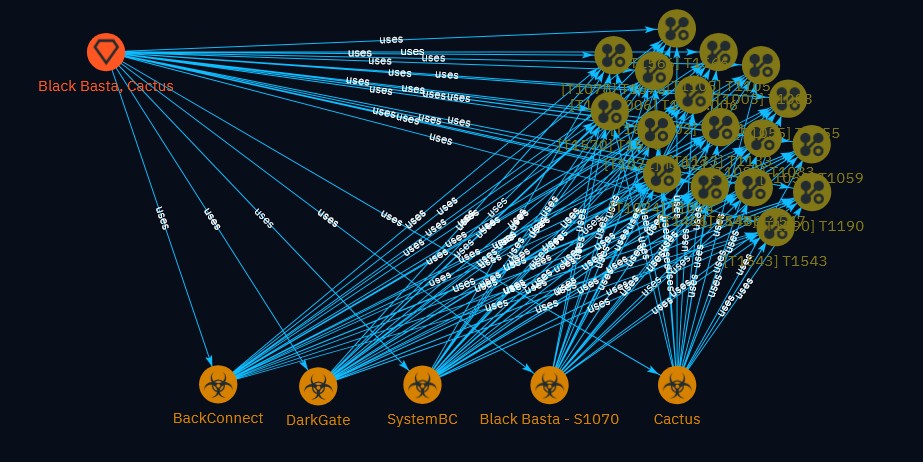

Negli ultimi mesi, i gruppi ransomware Black Basta e Cactus hanno ampliato le loro tattiche d’attacco integrando il malware BackConnect nel loro arsenale. Questa evoluzione rappresenta una minaccia significativa per le organizzazioni a livello globale, combinando tecniche sofisticate per ottenere e mantenere l’accesso non autorizzato ai sistemi compromessi.

Secondo un’analisi pubblicata da Trend Micro, Black Basta e Cactus utilizzano nuove strategie per compromettere i sistemi aziendali. L’adozione del malware BackConnect consente agli attaccanti di stabilire connessioni persistenti sui sistemi infetti, facilitando operazioni di esfiltrazione dati e ulteriori attacchi.

Gli aggressori fanno largo uso di tecniche di ingegneria sociale per ottenere l’accesso iniziale ai sistemi target. Una delle strategie più diffuse è l’invio massiccio di email, un vero e proprio bombardamento di messaggi che ha lo scopo di confondere le vittime e indurle ad aprire allegati malevoli o a cliccare su link dannosi. Oltre a questo, viene spesso adottata la tecnica dell’impersonificazione del supporto IT, attraverso la quale gli attaccanti si fingono tecnici aziendali per ottenere credenziali di accesso.

Un altro aspetto preoccupante riguarda lo sfruttamento di strumenti di collaborazione e assistenza remota come Microsoft Teams e Quick Assist. Questi strumenti, essenziali per il lavoro e il supporto tecnico, vengono utilizzati dagli attaccanti per espandere la loro presenza all’interno delle reti aziendali, aggirando così molte delle difese tradizionali.

Una delle tecniche più insidiose adottate dagli attaccanti è l’abuso del processo OneDriveStandaloneUpdater.exe per il caricamento laterale di DLL malevole, noto come DLL side-loading. Questa metodologia sfrutta il modo in cui Windows carica le librerie DLL, sostituendo una versione legittima con una dannosa. In questo modo, gli aggressori riescono a eseguire codice malevolo con privilegi elevati, garantendosi un accesso persistente ai sistemi compromessi. Il processo inizia con il posizionamento di una versione malevola della DLL nella stessa directory di esecuzione del file legittimo, forzandone così il caricamento automatico.

Dopo aver ottenuto l’accesso alla rete target, gli attaccanti procedono con la distribuzione del malware BackConnect. Questo strumento consente di stabilire connessioni remote persistenti, fornendo agli aggressori un canale sicuro attraverso cui controllare il sistema infetto. Grazie a questa tecnica, riescono a evitare molte soluzioni di rilevamento basate sulle firme tradizionali e, allo stesso tempo, possono distribuire ulteriori payload malevoli, aumentando il livello di compromissione.

Per eludere le misure di sicurezza e rendere più difficile l’identificazione dei file dannosi, gli attaccanti sfruttano servizi di cloud storage commerciali. Ospitando malware su piattaforme legittime, riescono a diffonderlo senza destare sospetti, aggirando molte delle protezioni perimetrali che filtrano il traffico web. L’uso dei servizi cloud permette inoltre agli attaccanti di aggiornare dinamicamente i file malevoli, evitando così che vengano rapidamente individuati e rimossi dalle soluzioni di sicurezza.

Dall’ottobre 2024, la maggior parte degli attacchi condotti attraverso queste tecniche si è verificata in Nord America ed Europa, con gli Stati Uniti tra i paesi più colpiti. Gli obiettivi principali sono stati le aziende del settore manifatturiero, seguite da quelle operanti nel settore finanziario e immobiliare. Questo tipo di attacchi dimostra una chiara strategia da parte degli aggressori, che tendono a prendere di mira settori particolarmente sensibili alla perdita di dati e alla compromissione delle operazioni.

L’integrazione di BackConnect nelle operazioni di Black Basta e Cactus segna un’evoluzione significativa delle minacce ransomware. L’uso combinato di ingegneria sociale, abuso di strumenti legittimi, DLL side-loading e servizi cloud rappresenta una sfida complessa per le aziende, che devono adottare contromisure adeguate. Implementare soluzioni avanzate di rilevamento basate sul comportamento degli utenti e sulle anomalie di rete diventa fondamentale per contrastare queste minacce. Inoltre, è essenziale investire nella formazione del personale, in modo da ridurre il rischio di cadere vittima di tecniche di social engineering. Monitorare attentamente l’uso degli strumenti di collaborazione e assistenza remota, adottando politiche di sicurezza basate sul principio del minimo privilegio, può contribuire a ridurre l’esposizione a questi attacchi.

Con l’evoluzione continua delle minacce ransomware, la consapevolezza e l’adozione di strategie di difesa avanzate rappresentano le migliori risorse per proteggere le infrastrutture aziendali da attacchi sempre più sofisticati.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…