Domani celebreremo uno degli elementi più iconici – e al tempo stesso vulnerabili – della nostra vita digitale: la password. Da semplice chiave d’accesso inventata negli anni ’60 per proteggere i primi sistemi informatici multiutente, la password è diventata un simbolo universale della sicurezza online. Ma se una volta bastava una parola segreta per sentirsi al sicuro, oggi non è più così: viviamo in un’epoca in cui hacker, malware, botnet e infostealer possono violare anche gli account più protetti in pochi secondi.

In questo articolo ripercorreremo le origini delle password – a partire dal lavoro pionieristico di Fernando Corbatò – e racconteremo come si è evoluto (e in molti casi sgretolato) il loro ruolo nella cybersicurezza moderna. Analizzeremo il fenomeno delle credenziali rubate, il mercato nero che le alimenta, l’ascesa degli infostealer, il ruolo delle GPU nel cracking degli hash, e l’apparente “ultima speranza”: l’autenticazione multifattore.

Ma anche questa, oggi, ha i suoi punti deboli. Preparati a scoprire perché la password potrebbe non essere più il tuo scudo, ma il tuo punto debole.

Le password, come le conosciamo oggi, hanno una storia che affonda le radici nei primi esperimenti di elaborazione condivisa degli anni ’60. A introdurle fu Fernando J. Corbatò, un informatico del MIT, considerato uno dei padri fondatori della moderna sicurezza informatica.

Corbatò guidava lo sviluppo del CTSS (Compatible Time-Sharing System), uno dei primi sistemi operativi che permetteva a più utenti di lavorare contemporaneamente sullo stesso mainframe. Era una rivoluzione per l’epoca: ogni utente aveva un account personale, accessibile tramite terminale, e necessitava di un modo per proteggere i propri file dagli altri utenti. La soluzione? Un semplice meccanismo d’accesso: la password.

All’epoca, le password venivano archiviate in un file di testo non cifrato, accessibile da amministratori e tecnici. Questo dettaglio si rivelò presto problematico: nel 1966, un giovane programmatore riuscì a stampare il file contenente tutte le password degli utenti del CTSS (Compatible Time-Sharing System), semplicemente sfruttando un errore di permessi.

Era il primo data breach della storia documentato, e metteva già in luce una delle debolezze strutturali del sistema.

In quegli stessi ambienti del MIT, anni dopo, emerse una figura che avrebbe portato avanti un’idea radicalmente opposta alla protezione tramite password: Richard Stallman, padre del movimento del software libero. Stallman lavorava al progetto GNU e frequentava gli stessi laboratori dove Corbatò aveva sviluppato il CTSS.

Quando le password furono implementate anche sui sistemi ITS (Incompatible Timesharing System), Stallman rifiutò apertamente l’idea. Trovava le restrizioni d’accesso una violazione della cultura collaborativa e aperta della comunità hacker originaria. Per protesta, lasciò il campo della password vuoto, permettendo l’accesso diretto al suo account — un gesto che divenne noto come “password blank”.

Non solo: Stallman arrivò a scrivere uno script che disabilitava le password e lo condivise tra i colleghi. L’idea era: “Se disabiliti la tua password, chiunque potrà accedere al tuo account. Ma se tutti lo fanno, nessuno potrà abusare del sistema, perché nessuno ha più il controllo esclusivo”.

Sebbene oggi quella visione libertaria sia impraticabile in un mondo digitale pieno di minacce, il dibattito tra apertura e sicurezza è rimasto centrale. L’introduzione delle password è stata un passaggio cruciale nella storia dell’informatica, ma anche il primo segnale che la sicurezza informatica è sempre un compromesso tra accessibilità e protezione.

Oggi, guardando a quell’epoca pionieristica, possiamo apprezzare non solo l’ingegno tecnico di Corbatò, ma anche la tensione ideologica che ha accompagnato l’evoluzione della cybersicurezza sin dalle sue origini.

Nel corso degli anni, la password ha subito un’evoluzione dettata non tanto dall’innovazione, quanto dalla necessità di adattarsi a minacce sempre più sofisticate. Dai semplici codici alfanumerici iniziali si è passati a criteri di complessità crescenti: lettere maiuscole e minuscole, numeri, caratteri speciali, e lunghezze minime obbligatorie.

Ma questa escalation di requisiti ha portato con sé un problema non trascurabile: l’usabilità.

Il paradosso è evidente: più complesse sono le password, più l’utente tende a semplificarne la gestione. Questo ha portato alla nascita di pattern ricorrenti, come:

P@ssw0rd, Admin123!, Estate2024Password1, Password2, Password3…Le password iniziarono a essere definite “forti” solo sulla carta, ma in realtà venivano facilmente indovinate, pescate da leak precedenti o craccate offline. Il database di password comuni, come il celebre “rockyou.txt”, è oggi il punto di partenza per gran parte degli attacchi a dizionario.

Con l’evoluzione dell’hardware, il brute forcing di password protette da hash non è più un processo lungo e inefficiente. Software come Hashcat e John the Ripper, abbinati a GPU potenti, permettono di testare milioni (o anche miliardi) di combinazioni al secondo.

Alcuni esempi pratici (con hardware consumer di fascia alta):

Gli algoritmi di hash sono diventati più resistenti (come bcrypt, scrypt, Argon2), ma spesso sono ancora usati con configurazioni deboli o non aggiornate, specialmente su sistemi legacy.

Un’altra trappola è la cosiddetta “entropia apparente”: una password può sembrare forte all’occhio umano perché contiene simboli e numeri, ma se segue una struttura comune (es. NomeCognome@Anno), è in realtà facile da prevedere per un attaccante che usa regole di mutazione nei propri attacchi con dizionario.

Questa evoluzione dimostra come la password, da strumento di protezione, sia diventata un tallone d’Achille: troppo debole se semplice, troppo complicata se sicura — ma in entrambi i casi spesso inefficace se non affiancata da altre misure.

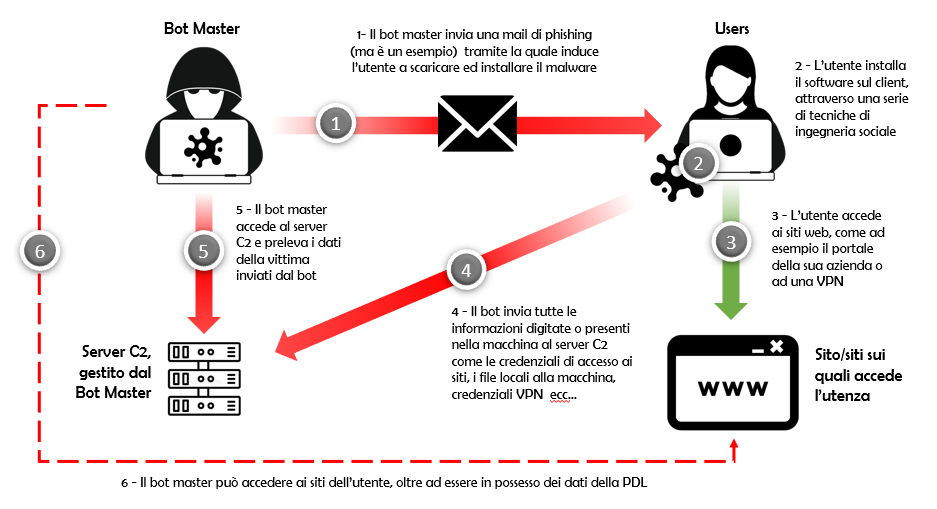

Se il furto di password una volta avveniva principalmente tramite attacchi diretti ai server, oggi la vera minaccia arriva dai dispositivi degli utenti, tramite malware specializzati chiamati infostealer. Questi programmi malevoli sono progettati per rubare informazioni sensibili direttamente dai computer infetti, in particolare username, password, cookie di sessione, wallet di criptovalute, token di accesso e dati autofill dei browser.

Gli infostealer operano senza fare rumore, spesso nascosti in allegati e-mail, file craccati, software pirata, generatori di chiavi e strumenti “freemium” apparentemente legittimi. Una volta eseguiti, analizzano il sistema e inviano in tempo reale le informazioni raccolte a server remoti controllati dagli attaccanti.

I più noti e diffusi includono:

Questi malware sono spesso venduti “as a service” nei canali underground, con pannelli di controllo semplici da usare anche per attori non tecnici.

Molti infostealer vengono distribuiti attraverso botnet, ovvero reti di dispositivi infetti controllati da remoto. Una volta compromesso un dispositivo, viene “arruolato” e può essere utilizzato per:

Botnet come Emotet, Trickbot e Qakbot hanno dominato per anni lo scenario mondiale, agendo come infrastrutture modulari che distribuiscono payload diversi in base agli interessi degli operatori.

I dati raccolti da infostealer e botnet alimentano un fiorente mercato nero nei forum underground, nei marketplace onion e nei canali Telegram illegali. Le credenziali vengono vendute in blocco o consultate attraverso strumenti come:

Un singolo cookie di sessione valido (es. di Google, Facebook, Instagram o servizi bancari) può valere più di 50$, perché consente l’accesso senza nemmeno conoscere la password.

Questa nuova generazione di minacce dimostra che la password non è più l’unico bersaglio. Oggi vengono rubate intere identità digitali, fatte di token, fingerprint del browser, cronologia, geolocalizzazione, e molto altro.

L’infrastruttura criminale è altamente organizzata, con ruoli distinti tra chi sviluppa malware, chi lo diffonde, chi gestisce l’infrastruttura cloud per ricevere i dati, e chi li monetizza. Questo fenomeno si chiama MaasS (Malware as a service) è consente anche a persone alle prime armi di utilizzare soluzioni e strumenti altamente pervasivi pagando una quota di associazione.

Con l’aumento vertiginoso dei furti di credenziali, la password – da sola – non è più sufficiente a proteggere gli accessi digitali. Da qui nasce l’esigenza di un secondo livello di difesa: l’autenticazione multifattoriale (MFA), oggi considerata una misura fondamentale, se non addirittura obbligatoria, per la sicurezza dei sistemi informativi.

La MFA prevede che, oltre alla password (qualcosa che sai), venga richiesto almeno un secondo fattore, come:

Le combinazioni più comuni oggi includono:

La MFA, anche se imperfetta, riduce drasticamente il rischio di compromissione degli account:

Secondo Microsoft, l’MFA blocca oltre il 99% degli attacchi di account takeover se configurata correttamente.

Nonostante i suoi benefici, la MFA non è invulnerabile. Oggi esistono strumenti e tecniche in grado di bypassarla, spesso sfruttando l’ingegneria sociale o la debolezza del fattore scelto.

“Oggi gli aggressori non si basano più su malware per violare le difese. Al contrario, sfruttano credenziali rubate e identità trusted per infiltrarsi silenziosamente nelle organizzazioni e muoversi lateralmente tra ambienti cloud, endpoint e di identità—spesso senza essere rilevati. Il Global Threat Report 2025 di CrowdStrike mette in evidenza questo cambiamento: il 79% degli attacchi di accesso iniziale avviene ormai senza l’uso di malware e l’attività degli access broker è aumentata del 50% su base annua. Il World Password Day è un promemoria puntuale per le organizzazioni affinché rivedano il proprio approccio alla sicurezza delle identità. Questo significa andare oltre la semplice igiene delle password tradizionali per adottare un approccio incentrato sull’identità—che applichi i principi dello Zero Trust, monitori continuamente utenti e accessi, rafforzi l’autenticazione con soluzioni MFA e passwordless e rimuova i privilegi non necessari. Integrare il rilevamento delle minacce all’identità basato sull’AI e unificare la visibilità tra endpoint, identità e cloud, aiuta a colmare le lacune su cui gli aggressori fanno affidamento” ha riportato Fabio Fratucello, Field CTO World Wide, CrowdStrike.

L’autenticazione multifattoriale non è la fine del problema, ma una componente di un approccio difensivo più ampio. Serve ad aumentare il costo dell’attacco, ma va combinata con:

L’evoluzione naturale della MFA è l’abbandono della password. Le passkey – basate su WebAuthn – consentono di autenticarsi in modo sicuro usando biometria o PIN locali, senza mai inviare segreti al server. Apple, Google e Microsoft stanno già integrando attivamente questa tecnologia.

Nel giorno del World Password Day, guardare al passato ci aiuta a comprendere quanto sia cambiato – e quanto debba ancora cambiare – il nostro rapporto con l’identità digitale.

Nate negli anni ’60 grazie al lavoro pionieristico di Fernando Corbatò, le password hanno rappresentato per decenni la chiave d’accesso alla dimensione informatica. Ma ciò che un tempo bastava a difendere un sistema multiutente, oggi non è più sufficiente a garantire la sicurezza di individui, aziende e intere infrastrutture critiche.

Con l’aumentare della complessità informatica, delle minacce automatizzate, della potenza computazionale disponibile per il cracking, e la diffusione di infostealer e botnet, le password da sole sono diventate una difesa fragile e facilmente aggirabile.

Le nostre credenziali – sempre più riutilizzate e vulnerabili – non sono più solo password, ma identità digitali composte da token, cookie, fingerprint e sessioni. Un mercato nero multimilionario alimenta il furto di queste identità, rendendo urgente il passaggio a modelli più forti e resilienti.

In questo scenario, l’autenticazione multifattoriale non è più un’opzione: è una necessità minima, un livello di protezione che ogni utente e organizzazione dovrebbe adottare per difendersi. Ma anche la MFA ha limiti e vulnerabilità. Per questo il futuro della sicurezza punta verso modelli passwordless, autenticazione biometrica e architetture zero-trust, dove l’accesso non è mai dato per scontato.

Il messaggio finale è chiaro: Non è più tempo di “password123”. È tempo di cambiare… di evolvere!

E’ arrivato il momento di farlo.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…