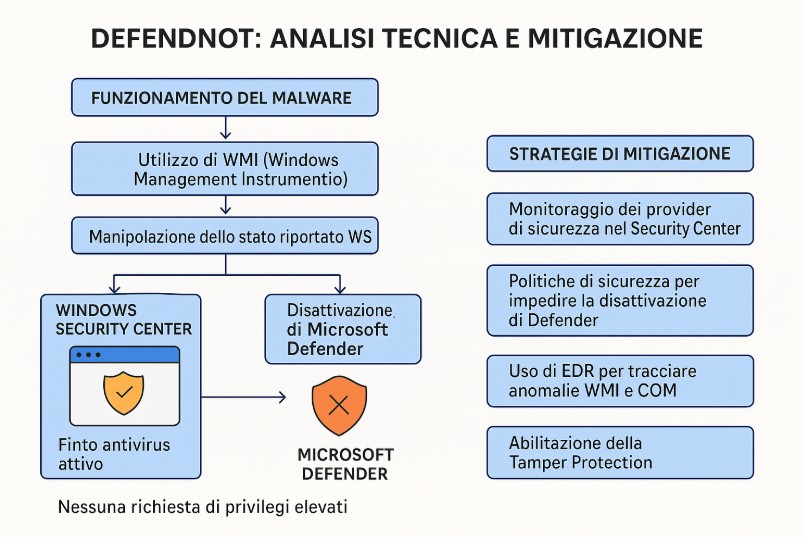

Nel panorama delle minacce odierne, Defendnot rappresenta un sofisticato malware in grado di disattivare Microsoft Defender sfruttando esclusivamente meccanismi legittimi di Windows. A differenza di attacchi tradizionali, non richiede privilegi elevati, non modifica in modo permanente le chiavi di registro e non solleva alert immediati da parte dei software di difesa tradizionali o soluzioni EDR (Endpoint Detection and Response).

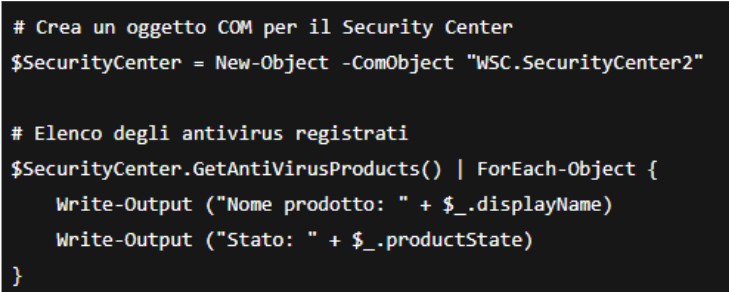

L’efficacia di Defendnot risiede nella sua capacità di interfacciarsi con le API e i meccanismi di sicurezza nativi del sistema operativo Windows, in particolare:

Il comportamento principale del malware consiste nel simulare la presenza di un antivirus attivo tramite la registrazione fittizia nel WSC, inducendo Defender a disattivarsi automaticamente.

❝ Windows Defender si disattiva se rileva la presenza di un altro antivirus “compatibile” registrato correttamente nel sistema. ❞

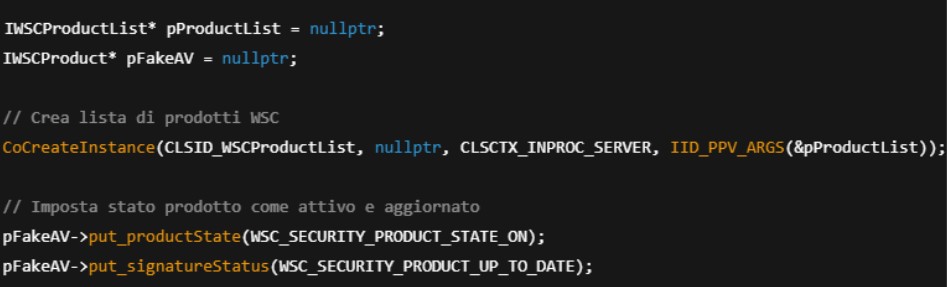

Questa simulazione viene ottenuta sfruttando interfacce COM, come IWSCProduct e IWSCProductList, e avvalendosi di script PowerShell o codice compilato (es. C++).

Defendnot non modifica GPO, non scrive nel registro e non uccide processi. Opera in modo stealth grazie a:

In molti contesti aziendali mal configurati, questi componenti possono essere invocati anche da utenti standard, rendendo il malware estremamente pericoloso in termini di lateral movement e persistence.

In alcuni casi, Defendnot può essere iniettato in processi fidati (es. taskmgr.exe) o configurato per l’esecuzione automatica tramite Task Scheduler o chiavi Run.

| ID | Tecnica | Descrizione | Obiettivo | Rischio | Privilegi Richiesti |

| 3.1 | WMI via PowerShell | Lettura stato antivirus da WSC | Osservazione stato | Basso | Nessuno |

| 3.2 | COM spoof C++ | Simulazione AV via COM | Disattivazione Defender | Alto | Medio |

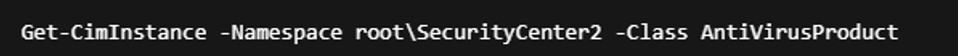

| 3.3 | Get-Cim Defender Status | Verifica stato Defender diretto | Rilevamento disattivazione | Basso | Nessuno |

| 3.4 | MOF Injection | Scrittura diretta in WMI | Persistenza/Bypass | Molto alto | Alto |

| 3.5 | Event WMI monitor | Intercetta modifiche AV in tempo reale | Rilevamento | Medio | Nessuno |

| 3.6 | Scheduled Tasks Check | Verifica task sospetti | Persistenza | Medio | Nessuno |

| 3.7 | MpPreference Dump | Stato delle protezioni di Defender | Diagnostica | Basso | Nessuno |

| 3.8 | DLL enum processo WSC | Controllo iniezioni DLL | Rilevamento AV fake o loader | Alto | Alto |

| 3.9 | Firma AV Binari | Verifica firma eseguibili registrati | Rilevamento spoof | Medio | Nessuno |

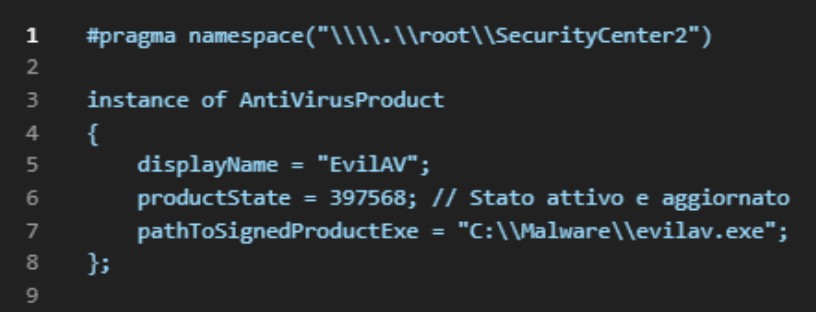

Questo codice è legittimo ma può essere esteso per registrare falsi antivirus con stato “attivo e aggiornato”, forzando così la disattivazione di Defender.

Questa simulazione è sufficiente a ingannare Defender e farlo disattivare come da policy Microsoft.

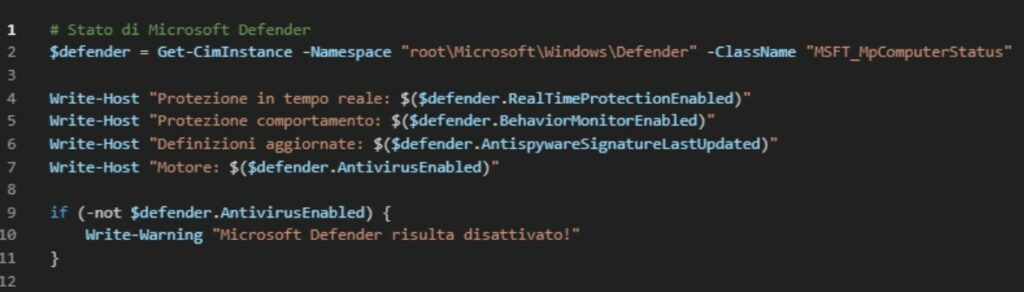

Questo script permette di interrogare direttamente lo stato di Microsoft Defender, utile per verificare se è stato disattivato in modo anomalo.

Utile per eseguire un controllo incrociato: se Defender risulta disattivato e non vi è alcun AV noto attivo, è probabile la presenza di spoofing o bypass.

Una tecnica usata in scenari più avanzati può includere MOF Injection per creare provider fittizi direttamente in WMI (esempio concettuale):

Compilato con:

Compilato con:

mofcomp.exe fakeav.mof

Questa tecnica è estremamente stealth e sfrutta la capacità di WMI di accettare nuovi provider persistenti. Va monitorata con attenzione.

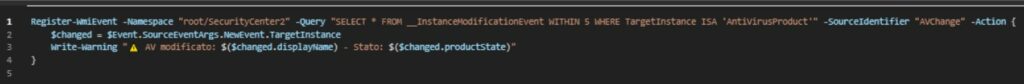

Script che intercetta modifiche sospette al namespace SecurityCenter2:

Questo è particolarmente utile in ambienti aziendali: può essere lasciato in esecuzione su server o endpoint sensibili per tracciare cambiamenti in tempo reale.

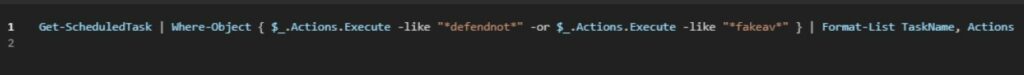

3.6 Logging Persistente di AV Fittizi tramite Task Scheduler (PowerShell)

Esempio per identificare eventuali task che iniettano strumenti di bypass all’avvio:

Una semplice scansione dei task può rivelare meccanismi di persistenza non evidenti, soprattutto se il payload è un fake AV o un loader offuscato.

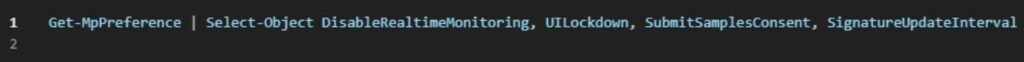

Permette di individuare modifiche anomale o disabilitazioni silenziose:

Se DisableRealtimeMonitoring è attivo, Defender è stato disattivato. Anche UILockdown può indicare manipolazioni da malware avanzati.

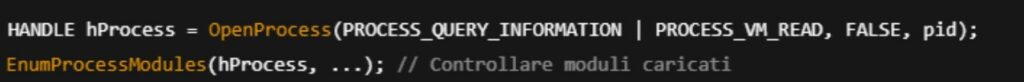

Controllare che non vi siano DLL anomale caricate nel processo del Security Center:

Gli strumenti come Defendnot possono essere iniettati nel processo SecurityHealthService.exe. Il controllo dei moduli può rivelare DLL anomale.

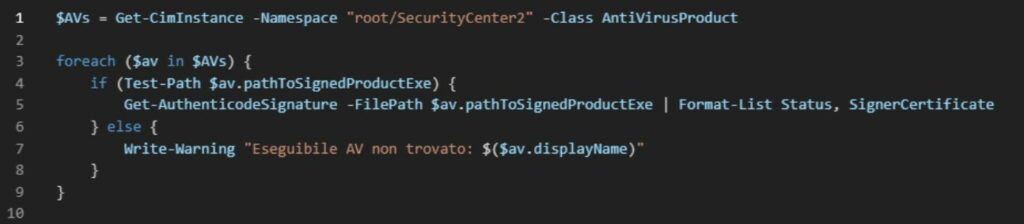

Esempio in PowerShell per analizzare i binari AV registrati:

Gli AV fake spesso non sono firmati o hanno certificati self-signed. Questo controllo può essere integrato in audit automatizzati.

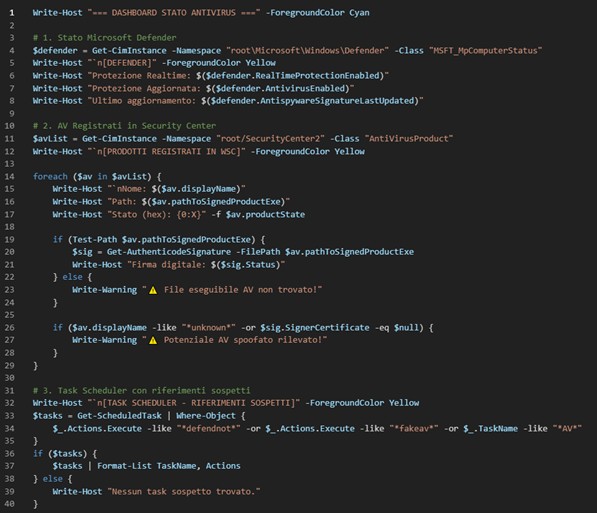

Per monitorare al meglio eventuali anomalie, si può usare un modulo centralizzato da eseguire sull’host Windows per avere una visione d’insieme su:

Si consiglia di schedulare l’esecuzione di questa dashboard su base oraria tramite Task Scheduler, salvando l’output in file di log o inviandolo via e-mail. È anche possibile integrarlo con SIEM (Splunk, Sentinel, etc.) via forwarding del log ed è estendibile con funzionalità di auto-remediation, ad esempio disinstallazione o terminazione di AV sospetti.

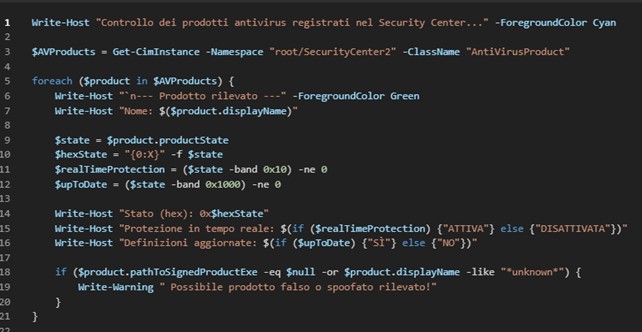

Questo script decodifica lo stato binario dei provider AV registrati e lancia un allarme se rileva anomalie (es. nomi generici, binari non firmati o assenti).

Per contenere e prevenire gli effetti di malware come Defendnot, si raccomanda di adottare un approccio multilivello:

Automatizzare il controllo su base oraria/giornaliera e inviare alert su SIEM o email.

Blocca modifiche non autorizzate alla configurazione di Defender, comprese modifiche via WMI o PowerShell.

Utilizzare Group Policy per disabilitare l’opzione “Disattiva Microsoft Defender”:

Computer Configuration > Admin Templates > Microsoft Defender Antivirus > Turn off Defender = Disabled

Strumenti EDR devono tracciare accessi sospetti a:

EDR avanzati devono essere configurati per:

L’analisi di Defendnot ci porta a riflettere su un aspetto sempre più attuale della cybersecurity: non servono necessariamente exploit sofisticati o malware rumorosi per compromettere un sistema. In questo caso, lo strumento agisce in silenzio, sfruttando le stesse regole e API che Windows mette a disposizione per la gestione dei software di sicurezza. E lo fa in modo così pulito da passare facilmente inosservato, anche agli occhi di molti EDR.

Quello che colpisce è la semplicità e l’eleganza dell’attacco: nessuna modifica al registro, nessun bisogno di privilegi elevati, nessuna firma malevola nel file. Solo una falsa comunicazione al Security Center, che crede di vedere un altro antivirus attivo – e quindi disattiva Defender come previsto dalla logica del sistema operativo.

È un promemoria importante: oggi non basta installare un antivirus per sentirsi protetti. Serve visibilità, monitoraggio continuo e una buona dose di diffidenza verso tutto ciò che sembra “normale”. Serve anche conoscere strumenti come Defendnot per capire come si muovono gli attaccanti moderni – spesso sfruttando ciò che il sistema permette, piuttosto che forzarlo.

In ottica difensiva, è fondamentale:

In definitiva, Defendnot non è solo un malware: è un campanello d’allarme. Dimostra che le minacce più efficaci non sempre arrivano con il “classico” malware, ma spesso passano dalla zona grigia tra funzionalità lecite e uso malevolo. Ed è lì che dobbiamo concentrare le nostre difese.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…