Immaginate un tempo prima dei firewall e della diffusa crittografia, quando la frontiera digitale era completamente aperta all’esplorazione di territori sconosciuti. Gli hacker non erano sinonimi di criminali, ma bensì...

Recentemente Red Hot Cyber ha intervistato la cybergang Ransomcortex. Alla domanda "Se doveste dire ad un ospedale da quale punto cominciare per ripristinare la propria sicurezza informatica, quale consiglio dareste?"...

Ransomcortex è una nuova cyber gang ransomware che risuona minacciosamente nel settore sanitario. Questo gruppo ha rapidamente attirato l'attenzione per la sua specializzazione negli attacchi a strutture sanitarie, colpendo in...

Ogni giorno emergono spesso nuovi attori di minaccia che destabilizzano le fondamenta digitali delle organizzazioni di tutto il mondo. Una delle più recenti e inquietanti cybergang scoperte dal team Darklab...

Un attore malevolo, conosciuto con l’alias "888", ha recentemente dichiarato di essere responsabile della divulgazione di dati sensibili appartenenti all'azienda Nokia. L'attacco, avvenuto nel luglio 2024, ha compromesso una vasta...

Un attore malevolo ha dichiarato di aver divulgato un database contenente oltre 1,6 milioni di linee di dati dal governo lettone. La fuga di informazioni, datata 7 luglio 2024, comprende...

Gli sviluppatori di YouTube stanno sperimentando l'incorporamento di annunci direttamente nel flusso video per rendere più difficile il blocco degli annunci da parte degli ad blocker. Questa innovazione è stata notata...

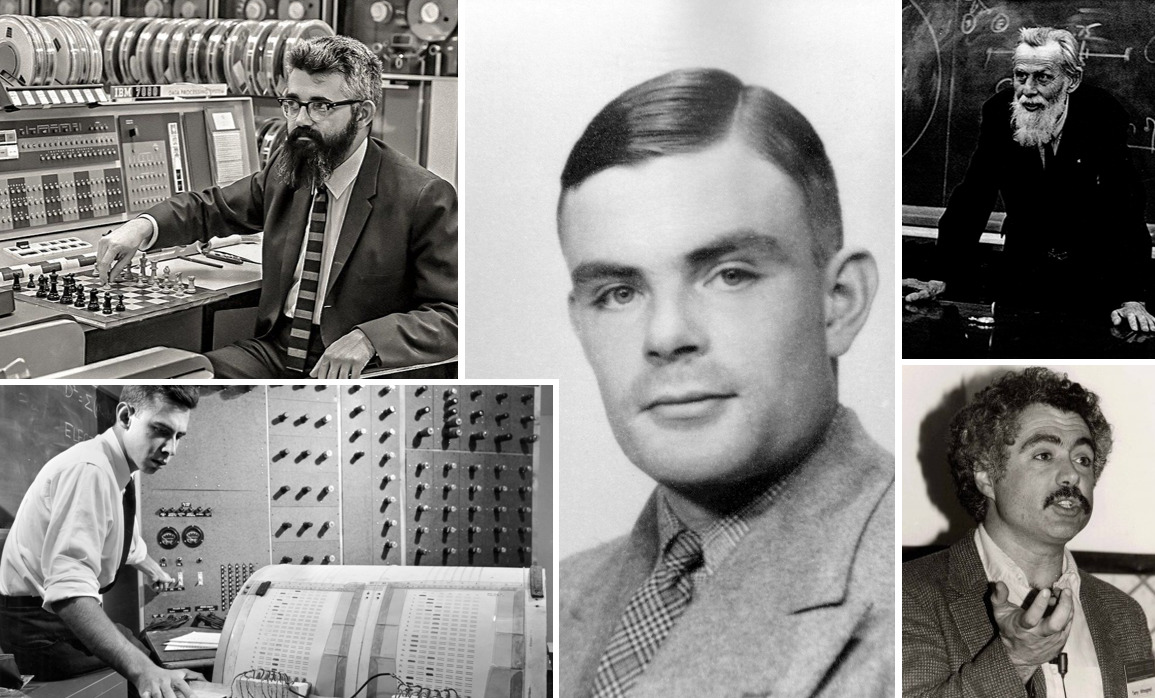

L’intelligenza artificiale (AI) è oggi sotto i riflettori, generando interesse e dibattito senza precedenti. Tuttavia, è importante riconoscere che questa tecnologia rivoluzionaria ha una ricca storia che abbraccia oltre settant’anni...

Negli ultimi anni, il mondo della cybersicurezza è stato testimone di un'evoluzione significativa del ruolo degli hacktivisti, gruppi di hacker che utilizzano le loro competenze tecniche per promuovere cause politiche...

Recentemente, l'ASST Rhodense è stata bersaglio di un grave attacco informatico perpetrato dal gruppo ransomware Cicada3301. Questo attacco ha portato al furto di un'enorme quantità di dati sensibili, tra cui...