Gli esperti di sicurezza informatica di Arete hanno pubblicato quest'anno un rapporto dettagliato sulle varie tendenze e cambiamenti nel panorama dei ransomware. Secondo i ricercatori, il riscatto medio richiesto dal ransomware è di 600.000...

La banda di criminali informatici Play, rivendica un attacco ransomware ad una organizzazione italiana. Oggi è il turno della Bolton Group che si trova a combattere con il ransomware. Ancora non...

Durante una campagna su larga scala, gli hacker criminali hanno compromesso circa 2.000 server Citrix NetScaler utilizzando la vulnerabilità RCE critica CVE-2023-3519 (9,8 punti sulla scala CVSS). I paesi europei hanno sofferto maggiormente...

Il Comune di Ferrara è entrato nel mirino di un attacco informatico condotto dalla cybergang nota come Rhysida. Gli hacker hanno esfiltrato dati sensibili dalle infrastrutture IT del comune e...

L'ambito HR è una delle aree sensibili dell'organizzazione, pertanto è già oggetto di attenzioni da parte di DPO, Privacy Manager o Privacy Officer in ragione dei processi che compongono la...

La banda criminale di Medusa ransomware, nella giornata di ferragosto, rivendica un attacco ransomware alle infrastrutture della Postel SpA sul suo Data Leak Site (DLS) Ancora non sappiamo con precisione...

Mentre l'Africa si affaccia sulla quarta rivoluzione industriale, lo sviluppo e il successo delle nuove tecnologie stanno imponendo grandi sfide. L'intelligenza artificiale non si studia solo in Occidente: lo si...

Nella mattina del 11 agosto, la società di servizi informatici della Regione Umbria, "Puntozero", è stata nuovamente colpita da un attacco hacker, causando disagi nell'accesso ai servizi essenziali, tra cui...

Confrontandomi con alcuni amici di RHC il mese scorso, mi sono accorto che questo articolo poteva nascere vecchio, saltando completamente la firma del trattato internazionale di decisione di adeguatezza secondo...

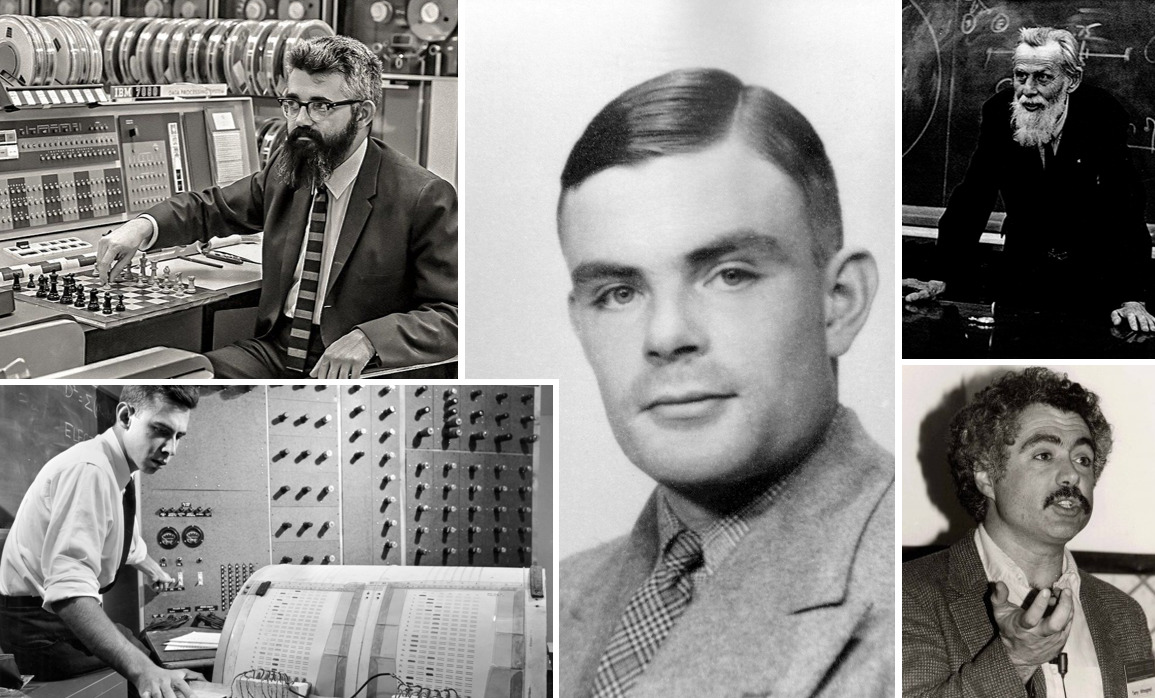

Nel 1913 Thomas Edison scrisse su un quotidiano di New York : “Entro breve tempo i libri saranno obsoleti nelle scuole..è possibile apprendere ogni branca del sapere umano con l’aiuto...