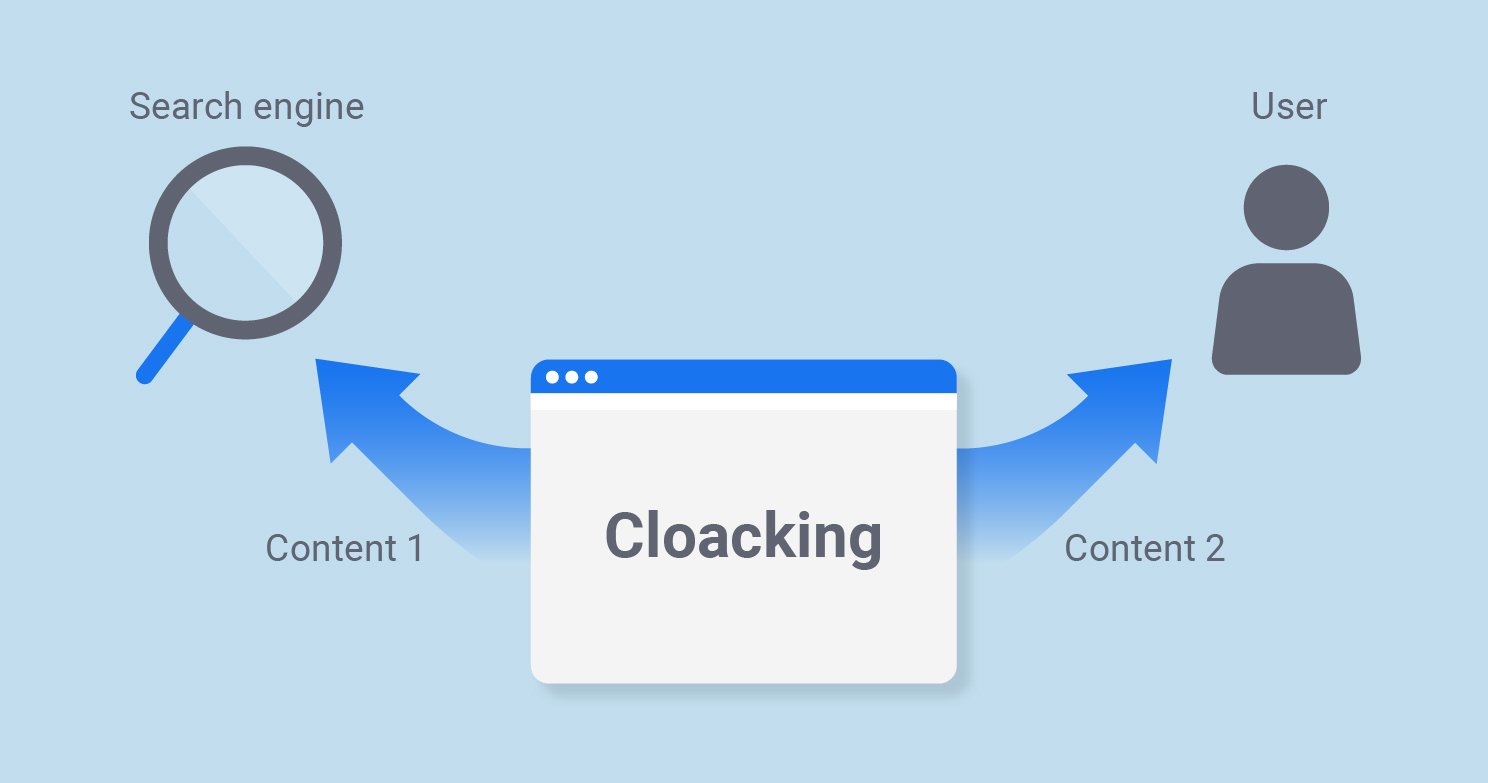

Cosa è il cloacking?

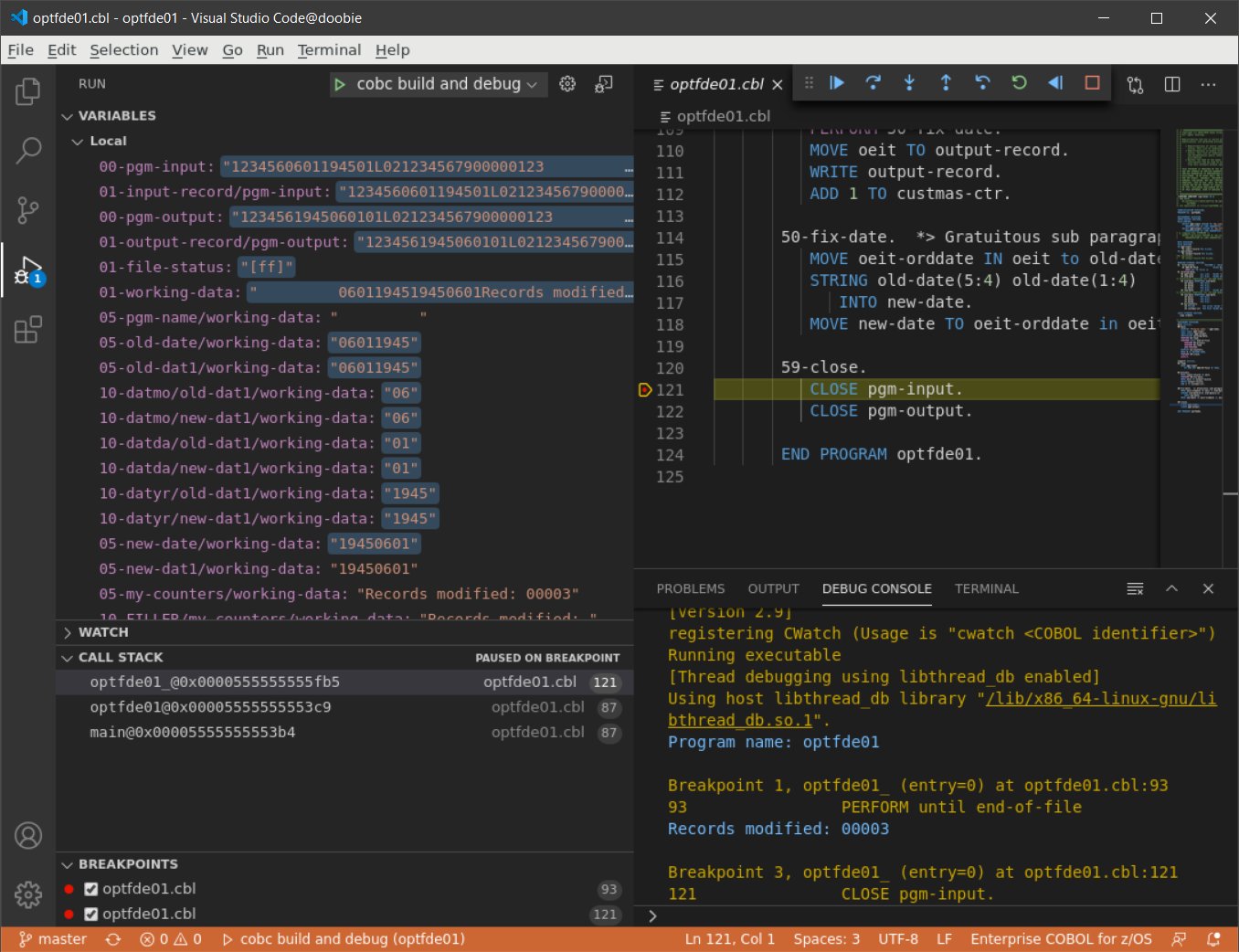

L’inganno è un ingrediente fondamentale nelle truffe online, negli attacchi informatici e in tutte quelle cose dove si vuole colpire un sistema o un individuo facendogli credere cose differenti rispetto alla realtà. Non è da meno il Cloacking, tecnica tramite la quale una pagina web mostra contenuti diversi a seconda che un visitatore del sito sia un bot di un motore di ricerca, oppure un normale utente umano. Molto tempo fa bastava aggiungere parole chiave più volte su una pagina, oppure parole ricorrenti anche se non pertinenti rispetto al sito web, per indurre il motore di ricerca a posizionare meglio la pagina.