LEGO: Violato Sito Web per promuovere truffa sulle Criptovalute

Recentemente, dei malintenzionati hanno compromesso temporaneamente il sito web LEGO con lo scopo di ingannare gli utenti e convincerli ad acquistare una falsa criptovaluta “LEGO

Recentemente, dei malintenzionati hanno compromesso temporaneamente il sito web LEGO con lo scopo di ingannare gli utenti e convincerli ad acquistare una falsa criptovaluta “LEGO

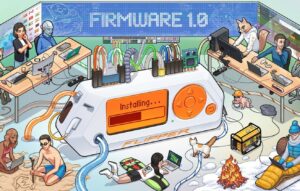

All’inizio di ottobre 2024 ha avuto luogo il primo rilascio significativo del progetto USB Army Knife versione 1.0 , destinato a tester e specialisti di pentest. Il

Abbiamo parlato in un precedente articolo del Tech Model Railroad Club dell’MIT, dove tutto ebbe inizio, dicendo che “l’hacking è un percorso e non una

I ricercatori di sicurezza hanno scoperto vulnerabilità critiche nel portale dei concessionari Kia che consentono agli aggressori di rubare silenziosamente le auto parcheggiate di questo marchio. I

Gli esperti hanno dimostrato l’attacco “sonoro” PIXHELL, che consente di estrarre dati da macchine isolate. I ricercatori hanno proposto di creare modelli di pixel specifici sui

Dopo tre anni di sviluppo, il team Flipper Zero ha annunciato il rilascio di una nuova versione firmware (1.0). L’aggiornamento include un nuovo sottosistema NFC, supporto JavaScript,

Al concorso Pwn2Own Automotive 2024 , che si è svolto nel gennaio di quest’anno a Tokyo, un team di ricercatori ha dimostrato le vulnerabilità in tre diversi caricabatterie per

Siamo di fronte ad un nuovo e sofisticato side channel attack. L’attacco RAMBO (Radiation of Air-gapped Memory Bus for Offense), presentato da ricercatori israeliani, sfrutta

In questo articolo vediamo come l’analisi dell’handshake e l’utilizzo di strumenti come Wireshark comportino un’ipotetica individuazione del modello del modem e come, mediante la ricerca

Ti è mai stato detto che se trovi una chiavetta USB per terra, non dovresti inserirla nel tuo computer? Oggi comprenderemo attraverso un proof of