Autore: Massimiliano Brolli

Data pubblicazione: 9/04/2021

Il CVSS è l’acronimo di Common Vulnerability Scoring System, un framework realizzato dalla FIRST, una organizzazione senza scopo di lucro con sede negli Stati uniti d’America ad oggi arrivato alla versione 3.1.

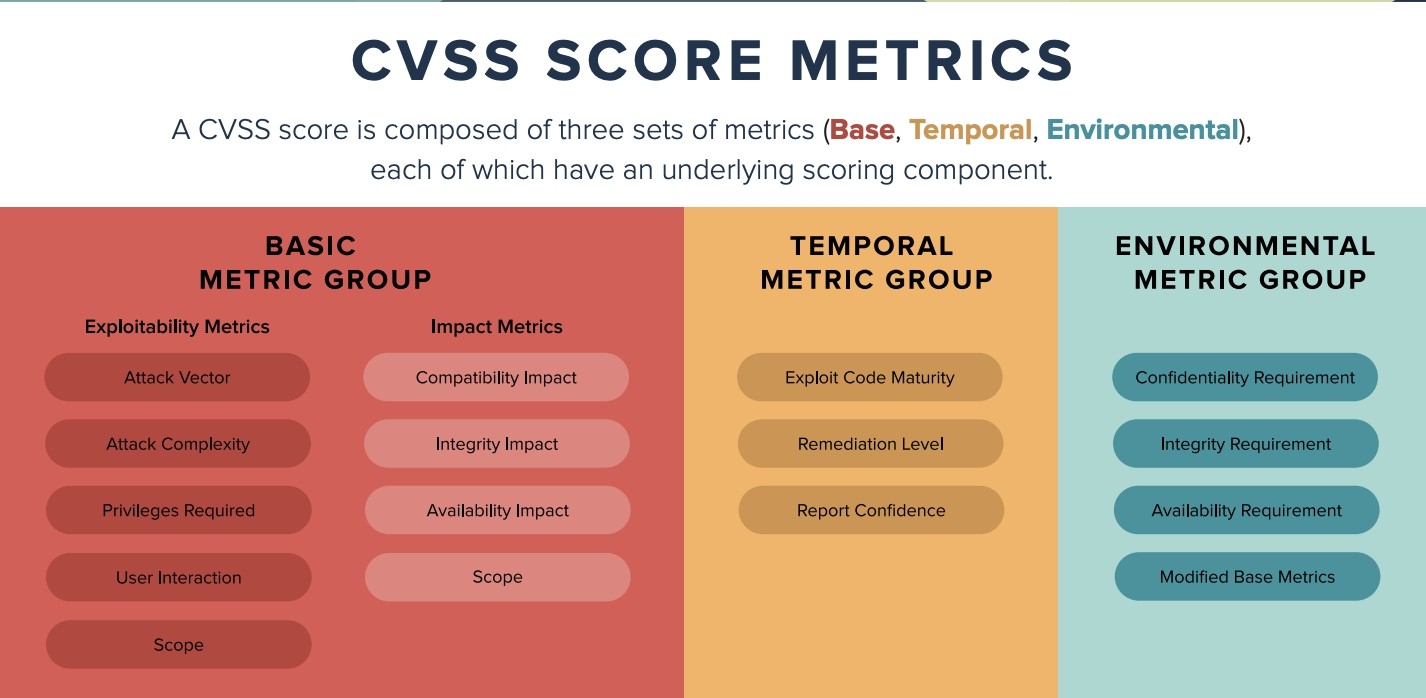

È il metodo più comunemente utilizzato dagli specialisti della sicurezza informatica, per valutare le vulnerabilità presenti all’interno di un sistema software/hardware attraverso la metrica “base”, anche se tale metrica può essere influenzata dai risultati di altre metriche temporali ed ambientali.

Molti professionisti utilizzano il punteggio CVSS base, come metrica principale per determinare la gravità di un bug di sicurezza rilevato. CVSS è un framework utilizzato per classificare le caratteristiche e la gravità dei punti deboli sfruttabili, creando un sistema di punteggio che valuta ogni singola vulnerabilità da 0 a 10.

Il framework è articolato nei seguenti gruppi:

Il CVSS fornisce anche un sistema di aggregazione semplice e diretto per stabilire la potenziale minaccia e i singoli componenti che rappresentano un sistema.

Le aggregazioni (denominate Severity) possono essere riassunte in:

Dove ovviamente più è basso lo score, meno è rischiosa la vulnerabilità per un sistema, mentre uno score di 10,0 è una vulnerabilità molto critica da correggere immediatamente.

Il punteggio di base opera utilizzando una scala da 0 a 10 attribuita a vulnerabilità intrinseche del software non influenzate dal tempo o da fattori ambientali. Il punteggio di base CVSS include due punteggi correlati e sono:

Si tratta di aspetti del singolo componente vulnerabile.

Più è facile attaccare il componente, più alto è il punteggio dei livelli di gravità CVSS v3.

Le metriche includono:

Viene utilizzato per determinare la gravità dei singoli componenti vulnerabili in un attacco riuscito. Le metriche includono:

Il punteggio temporale influirà sulle metriche utilizzate per determinare il punteggio di base CVSS.

Questa composizione del punteggio include tre metriche:

Le metriche ambientali sono essenzialmente dei “modificatori” del gruppo di metriche Base. L’Environmental metrics, come dice appunto la parola è calare in un contesto specifico il CVSS Base, come ad esempio una impresa o una organizzazione.

Le metriche includono:

Per poter calcolare autonomamente il valore del CVSS nella fattispecie alla versione 3.1, il NIST mette a disposizione su NVD (National vulnerability Database) la clacolatrice che consente la generazione degli score sulla base di una serie di input inviati dall’utente. La calcolatrice è raggiungibile a questo link: https://nvd.nist.gov/vuln-metrics/cvss/v3-calculator

Bibliografia:

https://www.first.org/cvss/specification-document

https://www.first.org/cvss/v3.1/user-guide

https://www.first.org/cvss/calculator/3.1

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…